AMD julkaisi Radeon Software 18.1.1 Alpha -ajurit korjaamaan DirectX 9 -pelien ongelmat

Uudet alfaversion ajurit korjaavat ensimmäisten Radeon Software Adrenalin Edition -ajureiden rikkoman yhteensopivuuden tiettyjen DirectX 9 -pelien kanssa.

AMD:n Radeon Software Adrenalin Edition -ajureista on löytynyt bugi, joka rikkoo osan DirectX 9 -rajapintaa käyttävistä peleistä. Terry Makedon lupasi yhtiön julkaisevan ongelmat korjaavan ajurin mahdollisimman pian ja nyt AMD on täyttänyt Makedonin lupauksen.

Radeon Software Adrenalin Edition 18.1.1 Alpha -ajurit ovat saatavilla Windows 7- ja 10 -käyttöjärjestelmille. Ajurit tukevat tuttuun tapaan kaikkia AMD:n GCN-arkkitehtuureihin perustuvia näytönohjaimia.

Ajureiden julkaisutiedotteessa ei kerrota muista muutoksista kuin korjauksesta aiempien ajureiden rikkomiin DirectX 9 -peleihin. AMD myös huomauttaa, ettei alfa-versiona julkaistu ajuri ole käynyt läpi tyypillistä yhtiön sisäistä testausta ja sitä ei suositella yleiseen käyttöön.

AMD julkaisi Radeon Software 18.1.1 Alpha -ajurit korjaamaan DirectX 9 -pelien ongelmat

Uudet alfaversion ajurit korjaavat ensimmäisten Radeon Software Adrenalin Edition -ajureiden rikkoman yhteensopivuuden tiettyjen DirectX 9 -pelien kanssa.

Microsoft: Osa virustorjunnoista ei toimi yhdessä Meltdown ja Spectre -päivityksen kanssa

Microsoft on rajoittanut päivityksen jakamisen vain niihin Windows-kokoonpanoihin, joissa on yhteensopivaksi todettu virustorjunta.

Microsoft julkaisi eilen Meltdown- ja Spectre-haavoittuvuuksia paikkaavan päivityksen Windows-käyttöjärjestelmille. Meltdown on Intelin ja tiettyjä ARM:n prosessoreita ja Spectre kaikkia markkinoilta löytyviä prosessoreita koskeva tietoturvauhka.

Vaikka Microsoftin Windows-päivitys julkaistiin jo eilen, kaikki käyttäjät eivät ole saaneet päivitystä Windows Updaten kautta. Yhtiön mukaan selitys puuttuvalle päivitykselle liittyy todennäköisesti virustorjuntaohjelmiin, joista osa ei ole yhteensopivia uuden päivityksen kanssa. Tämän vuoksi Microsoft on rajoittanut päivityksen jakelun vain niihin Windows-tietokoneisiin, joissa on yhteensopivaksi varmistettu virustorjunta. Joissain tapauksissa päivityksen jakelu voi viivästyä maksimissaan vuorokaudella myös muista syistä.

Microsoftin mukaan osa markkinoilla olevista virustorjuntaohjelmistoista tekee laittomia kutsuja Windowsin kernelimuistiin, jotka voivat aiheuttaa BSOD-virheitä (Blue Screen of Death) ja estää tietokoneen käynnistymisen mikäli tietokoneisiin asennetaan Meltdown- ja Spectre-haavoittuvuuksia paikkaava päivitys.

Mikäli käyttäjällä on käytössään vain Windowsiin sisäänrakennettu virustorjunta kuten Windows Defender tai Microsoft Security Essentials, eikä päivitystä silti kuulu, voi käyttäjä lisätä omalla vastuullaan seuraavan rekisteriavaimen Windowsin rekisteriin.

Key=”HKEY_LOCAL_MACHINE” Subkey=”SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat” Value=”cadca5fe-87d3-4b96-b7fb-a231484277cc” Type=”REG_DWORD”

Rekisteriavain on Microsoftin virallinen tunniste päivityksen kanssa yhteensopiville järjestelmille. Rekisteriavaimen lisääminen järjestelmään, jossa on päivityksen kanssa yhteensopimaton virustorjunta voi aiheuttaa ongelmia ja pahimmillaan vaatia Windowsin uudelleenasennuksen.

Microsoft on lisäksi julkaissut alan ammattilaisille tarkoitetut ohjeet, joilla voi tarkistaa onko Windows-tietokone suojattu Meltdown- ja Spectre-haavoittuvuuksilta.

Lähde: Microsoft

Microsoft: Osa virustorjunnoista ei toimi yhdessä Meltdown ja Spectre -päivityksen kanssa

Microsoft on rajoittanut päivityksen jakamisen vain niihin Windows-kokoonpanoihin, joissa on yhteensopivaksi todettu virustorjunta.

Samsung julkaisi Exynos 9810 -järjestelmäpiirinsä tarkat tiedot

Samsungin uudessa huippupiirissä käytetään jopa 2,9 GHz:n kellotaajuudella toimivia M3-prosesessoriytimiä, Mali G72 GPU:ta sekä 1,2 Gbit/s LTE-modeemia.

Uutisoimme marraskuussa Samsungin paljastaneen uuden Exynos 9810 -lippulaivajärjestelmäpiirinsä CES 2018 Innovation Awards -palkintoihin liittyvän tiedotteensa yhteydessä, mutta tuolloin piiri teknisistä ominaisuuksista saatiin vain hyvin vähän tietoa. Nyt yritys on julkaissut piirin virallisesti.

Exynos 9810 edustaa Samsungin uusinta osaamista ja se valmistetaan toisen sukupolven 10 nanometrin FinFET-prosessilla. Piiristä löytyy yrityksen kolmannen sukupolven kustomoitu prosessoriratkaisu, huippunopea LTE-modeemi sekä koneoppimista- ja tekoälyä varten tarkoitettuja toimintoja, joiden avulla voidaan mm. tunnistaa nopeasti ihmisiä ja asioita kuvista sekä tunnistaa kolmiulotteisia syvyystietoja ympäristöstä.

Piiri sisältää yhteensä kahdeksan prosessoriydintä, joista neljä on Samsungin omia kolmannen sukupolven suorituskykyisiä Exynos M3 -ytimiä 2,9 GHz maksimikellotaajuudella ja toiset neljä energiatehokkuuteen optimoituja Cortex-A55-ytimiä. Yhden ytimen prosessorisuorituskyvyn kerrotaan kaksinkertaistuneen ja moniydinsuorituskyvyn kasvaneen 40 %:lla. Grafiikkasuorittimena toimii ARM:in toisen sukupolven Bifrost-arkkitehtuuriin perustuva Mali G72MP18 GPU, jonka luvataan parantavan grafiikkasuorituskykyä edeltäjämalliin nähden noin 20 %.

Piiriin integroitu markkinoiden nopeimmaksi mainostettu LTE-modeemi kykenee jopa 1,2 Gbit/s latausnopeuksiin (Cat.18, 6CA, 4×4 MIMO, 256-QAM) ja 200 Mbit/s lähetysnopeuksiin (Cat.13, 2CA). Uuden kaksoiskuvaprosessorin ja päivitetyn MCA-koodekin myötä piiri kykenee mm. neljän kuvasensorin käyttöön, reaaliaikaiseen kuvankäsittelyyn, 4K-videon tallentamiseen 120 FPS ruudunpäivitysnopeudella sekä 10-bittisellä HEVC- ja VP9-tuella. Ääniä piiri pystyy käsittelemään 32 bitin resoluutiolla ja 384 kHz:n näytteenottotaajuudella.

Samsung esittelee uutta Exynos 9810 -järjestelmäpiiriään ensi viikolla alkavilla CES 2018 -messuilla ja ensimmäinen sitä käyttävä kuluttajatuote tulee todennäköisesti olemaan helmi-maaliskuussa julkaistava Galaxy S9 -älypuhelin. Piiri on jo massatuotannossa.

Samsung julkaisi Exynos 9810 -järjestelmäpiirinsä tarkat tiedot

Samsungin uudessa huippupiirissä käytetään jopa 2,9 GHz:n kellotaajuudella toimivia M3-prosesessoriytimiä, Mali G72 GPU:ta sekä 1,2 Gbit/s LTE-modeemia.

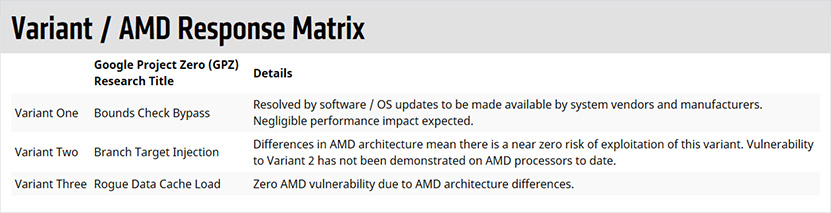

AMD julkaisi oman tiedotteensa koskien Meltdown- ja Spectre-tietoturvauhkia

Kahdesta paljastuneesta haavoittuvuudesta vain Spectre koskee AMD:n prosessoreita.

AMD on julkaissut oman tiedotteensa koskien prosessoreiden tuoreita tietoturvaongelmia. Yhtiön prosessorit eivät kärsi vain Inteliä ja ARMia koskevasta Meltdownista, mutta Spectre tekee myös AMD:n prosessorit haavoittuviksi.

AMD:n tiedotteen mukaan tietoturva on yhtiölle prioriteetti ja sen tietoturvasta vastaavat arkkitehdit seuraavat koko ekosysteemiä uusien haavoittuvuuksien varalta. AMD muistuttaa lisäksi, että vaikka osa haavoittuvuuksista koskee myös sen prosessoreita, ne on tuotu esiin ammattilaisten toimesta laboratorio-olosuhteissa eikä hyökkäyksiä ole toistaiseksi nähty julkisuudessa.

Kolmesta havaitusta ongelmasta kaksi koskee Spectreä ja siten myös AMD:n prosessoreita. Yhtiön mukaan ensimmäinen hyökkäysvariantti on korjattavissa ohjelmisto- ja käyttöjärjestelmäpäivityksillä ilman merkittävää suorituskykyhävikkiä. Toista hyökkäysvarianteista AMD kuvailee lähes mahdottomaksi toteuttaa yhtiön prosessoreilla eikä siihen ole kyenneet toistaiseksi edes asiaa tutkineet tietoturva-asiantuntijat. Kolmas hyökkäysvariantti koskee vain Intelin ja ARMin Meltdown-haavoittuvuutta.

AMD:n tiedotteessa kehutaan, miten nyt paljastuneet hyökkäysmetodit ovat todistaneet koko alan yhteistyön toimivan hyvin ja että täydellinen turvallisuus on jatkossakin vaikeasti tavoiteltava unelma.

Lähde: AMD

AMD julkaisi oman tiedotteensa koskien Meltdown- ja Spectre-tietoturvauhkia

Kahdesta paljastuneesta haavoittuvuudesta vain Spectre koskee AMD:n prosessoreita.

Prosessoreiden tuoreet haavoittuvuudet julki: Meltdown ja Spectre

Tietoturvatutkijat ovat löytäneet moderneista prosessoreista kaksi haavoittuvuutta, joiden avulla on mahdollista lukea muistista arkaluontoista dataa, kuten salasanoja tai muita ohjelmissa auki olevia tietoja.

Meltdown koskee ainoastaan Intelin prosessoreita ja se on mahdollista paikata ohjelmallisesti Linux-, Windows- ja OS X -käyttöjärjestelmissä. Kyseessä on aiemmin io-techissä uutisoitu bugi, joka korjataan ottamalla käyttöjärjestelmän kernelissä käyttöön Kernel Page Table Isolation -ominaisuus eli KPTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Intel painottaa, että kyseessä ei ole suunnitteluvirhe (errata), vaan prosessorit toimivat spesifikaatioiden mukaisesti.

Every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 (except Intel Itanium and Intel Atom before 2013).

Spectre on haavoittuvuuksista vakavampi ja se on läsnä käytännössä kaikissa laitteissa älypuhelimista pilvipalvelimiin. Haavoittuvuus on todettu Intelin, AMD:n ja ARM:n prosessoreissa. Spectre rikkoo eri sovellusten välisen eristyksen ja antaa hyökkääjälle mahdollisuuden huijata ohjelmat vuotamaan salaisuutensa riippumatta siitä, miten hyvin ne on koodattu. Spectreä on vaikeampi hyödyntää kuin Meltdownia ja samaan aikaan nykyisillä prosessoreilla sitä vaikeampi paikata ohjelmallisesti tai jopa mahdoton korjata kokonaan.

Almost every system is affected by Spectre: Desktops, Laptops, Cloud Servers, as well as Smartphones. More specifically, all modern processors capable of keeping many instructions in flight are potentially vulnerable.

Hyökkäysvariantteja on kolme kappaletta:

- Variant 1: bounds check bypass (CVE-2017-5753)

- Variant 2: branch target injection (CVE-2017-5715)

- Variant 3: rogue data cache load (CVE-2017-5754)

Näistä variantit 1 ja 2 liittyvät Spectreen ja variantti 3 on Meltdown.

Päivitys:

Aiemmista tiedoista poiketen Meltdown- eli variantti 3 koskee Intelin lisäksi myös osaa ARM:n ytimistä. Asia selviää ARM:n julkaisemasta tiedotteesta, jonka mukaan variantti 3 koskee yhtiön Cortex-A75-ydintä. Lisäksi ARM:n mukaan on olemassa variantti 3:een liittyvä neljäskin hyökkäystapa, joka koskee sen Cortex-A15-, A57- ja A72-ytimiä.

Lue lisää: Spectreattack.com, Meltdownattack.com

Lähde: Google Security Blog

Prosessoreiden tuoreet haavoittuvuudet julki: Meltdown ja Spectre

Tietoturvatutkijat ovat löytäneet moderneista prosessoreista kaksi haavoittuvuutta, joiden avulla on mahdollista lukea muistista arkaluontoista dataa, kuten salasanoja tai muita ohjelmissa auki olevia tietoja.

Microsoft julkaisi KPTI-päivityksen prosessoreiden tuoreeseen tietoturva-aukkoon

Microsoft julkaisi Windows-päivityksen PTI-ongelmaan poikkeuksellisesti heti, eikä seuraavan Patch Tuesdayn yhteydessä.

Alun perin Intelin prosessoreista paljastunut tietoturva-aukko on pitänyt myös io-techin kiireellisenä tänään, kun yritys toisensa jälkeen on kommentoinut asiaa tavalla tai toisella. Sittemmin on paljastunut, että ongelma koskee jollain tasolla myös muita prosessorivalmistajia.

Microsoft on kertonut päätyneensä poikkeukselliseen ratkaisuun ja julkaissut päivityksen Windows-käyttäjille jo nyt, kun yleensä se julkaisee päivityksiä vain Patch Tuesday -päivinä. Lisäksi yhtiöllä on parhaillaan käynnissä pilvipalveluidensa päivitys ongelman paikkaamiseksi.

We’re aware of this industry-wide issue and have been working closely with chip manufacturers to develop and test mitigations to protect our customers. We are in the process of deploying mitigations to cloud services and have also released security updates to protect Windows customers against vulnerabilities affecting supported hardware chips from Intel, ARM, and AMD. We have not received any information to indicate that these vulnerabilities had been used to attack our customers.

Huolimatta Microsoftin lausunnosta ainakaan allekirjoittaneen Windows 10 ei löytänyt vielä uusia päivityksiä.

Päivitys:

Microsoftin päivitys ongelmaan on nimeltään KB4056892 ja se on nyt ladattavissa joko Windows Updatesta tai manuaalisesti Microsoft Update Catalogista.

Lähde: The Verge

Microsoft julkaisi KPTI-päivityksen prosessoreiden tuoreeseen tietoturva-aukkoon

Microsoft julkaisi Windows-päivityksen PTI-ongelmaan poikkeuksellisesti heti, eikä seuraavan Patch Tuesdayn yhteydessä.

Intel antoi virallisen lausunnon prosessoreidensa tietoturvauhasta

Intelin PR-osaston muotoilemassa lausunnossa kumotaan väitteet, että Intel olisi ainoa yritys, jota haavoittuvuudet koskisi ja syytetään mediaa virheellisestä raportoinnista.

Intel toteaa lausunnossa, ettei se usko, että haavoittuvuuksien avulla pystyttäisiin korruptoimaan, muokkaamaan tai poistamaan tietoja. Haavoittuvuudessa on kuitenkin kyse kernelimuisti lukemisesta, josta ei mainita tiedotteessa sanallakaan.

Alun perin Intel ja joukko muita yrityksia, joita haavoittuvuudet koskevat, olivat aikeissa kertoa yksityiskohdista tarkemmin ensi viikolla, mutta Intel päätti aikaistaa omaa lausuntoaan pika-aikataululla johtuen sen mukaan virheellisistä kirjoituksista mediassa.

Lausunnon lopuksi Intel toteaa, että se uskoo tuotteidensa olevan maailman turvallisimpia ja partnereidensa tuella nykyiset ratkaisut tähän ongelmaan tarjoavat parhaan mahdollisen turvan yrityksen asiakkaille.

Intelin osakekurssi ehti laskea päivän aikana noin -6,5 %, mutta tiedotteen julkaisun jälkeen kurssi nousi välittömästi parilla prosentilla.

Lähde: Intel

Intel antoi virallisen lausunnon prosessoreidensa tietoturvauhasta

Intelin PR-osaston muotoilemassa lausunnossa kumotaan väitteet, että Intel olisi ainoa yritys, jota haavoittuvuudet koskisi ja syytetään mediaa virheellisestä raportoinnista.

ARM julkaisi tiedotteensa koskien prosessoreiden tuoretta tietoturva-aukkoa

Yhtiön mukaan osa sen Cortex-A-sarjan prosessoriytimistä kärsii samoista ongelmista kuin Intelin prosessorit.

Alun perin Intelin prosessoreista paljastunut tietoturvaongelma koskee jollain tasolla myös muita valmistajia. Tuoreen lausuntonsa kautta ARM on kertonut, että osa sen prosessoreista kärsii samasta ongelmasta.

ARM:n mukaan se on työskennellyt sekä AMD:n että Intelin kanssa korjatakseen tuoreen tietoturvaongelman. Yhtiön mukaan osa sen Cortex-A-sarjan prosessoreista kärsii samasta ongelmasta, mutta yhtiö painottaa myös, ettei samaa ongelmaa löydy sen Cortex-M-sarjan ytimistä.

Arm (has) been working together with Intel and AMD to address a side-channel analysis method which exploits speculative execution techniques used in certain high-end processors, including some of our Cortex-A processors. This method requires malware running locally and could result in data being accessed from privileged memory. Please note that our Cortex-M processors, which are pervasive in low-power, connected IoT devices, are not impacted.

We are encouraging our silicon partners to implement the software mitigations developed if their chips are impacted.

Päivitys:

ARM on julkaissut sivuillaan taulukon, jossa se erittelee tunnetut hyökkäysvariantit 1, 2 ja 3 sekä viimeiseen liittyvän variantti 3a:n. Aiemmista tiedoista poiketen Meltdown- eli variantti 3 koskee Intelin lisäksi myös ARM:n Cortex-A75-ydintä. Variantti 3a koskee yhtiön Cortex-A15-, A57- ja A72-ytimiä.

Lähde: Axios

ARM julkaisi tiedotteensa koskien prosessoreiden tuoretta tietoturva-aukkoa

Yhtiön mukaan osa sen Cortex-A-sarjan prosessoriytimistä kärsii samoista ongelmista kuin Intelin prosessorit.

AMD:n Adrenalin Edition -ajureissa DirectX 9 -pelejä rikkova bugi, korjaus luvassa lähiaikoina

AMD:n ajureista löytynyt ongelma rikkoo muun muassa SAGE-pelimoottoriin perustuvia RTS-pelejä.

AMD:n tuoreimmista Radeon Software Adrenalin Edition -ajureista on löytynyt vanhempia DX9-pelejä rikkova bugi. Bugi on olemassa sekä 17.12.2- että 17.12.1-ajureilla.

AMD:n keskustelualueelle on raportoitu bugista, joka rikkoo useita DirectX 9 -aikakauden pelejä täysin. Vaikka ongelma koskee molempia Adrenalin Edition -julkaisuja, joidenkin raporttien mukaan ongelmat eivät esiinny yhtä laajasti 17.12.1-ajureilla. Ainut oikea korjaus on kuitenkin tässä vaiheessa siirtyä takaisin vanhempiin Crimson ReLive Edition -ajureihin. Ongelmia on havaittu ainakin SAGE-pelimoottoriin perustuvilla peleillä (mm. Command & Conquer 3, Command & Conquer: Red Alert 3 ja Lord of the Rings: Battle of Middle-Earth) sekä Witcher 1:ssä.

Happy 2018 everyone!! I am seeing some stories pop up about AMD not supporting some old games. That is absolutely not true, we are identifying the bug and working on a fix asap. C&C, Witcher, BfME, etc will be working again.

— Terry Makedon (@CatalystMaker) January 2, 2018

Keskusteluun osallistui myös AMD:n tekniseen tukeen erikoistunut insinööri Ray M, joka kommentoi pelien olevan niin vanhoja, että niihin tuskin tullaan julkaisemaan korjauksia. Kommentti sai useat sivustot uutisoimaan, ettei AMD tulisi korjaamaan ajureiden joitain DirectX 9 -pelejä koskevia ongelmia lainkaan. Terry Makedon kuitenkin vahvisti Twitterissä hieman myöhemmin, että yhtiö työskentelee jo ongelman korjauksen parissa ja se tullaan julkaisemaan lähiaikoina Hotfix-ajurina.

Lähde: AMD Community

AMD:n Adrenalin Edition -ajureissa DirectX 9 -pelejä rikkova bugi, korjaus luvassa lähiaikoina

AMD:n ajureista löytynyt ongelma rikkoo muun muassa SAGE-pelimoottoriin perustuvia RTS-pelejä.

Linus Torvalds kommentoi Intelin bugin suorituskykyvaikutusta

Intelin prosessoreissa havaitusta bugista on uutisoitu näyttävästi, vaikka sen vaikutus peruskuluttajiin tulee todennäköisesti olemaan pieni tai olematon. Datakeskuksissa, pilvipalveluissa, virtualisoinnissa ja raskaissa I/O-tehtävissä saatetaan kuitenkin nähdä merkittävä pudotus suorituskykyyn.

Linux-käyttöjärjestelmän kehityksestä vastaava Linus Torvalds kirjoitti eilen Linux-kernelin kehittäjien mailiketjuun, että bugin korjaamiseksi Kernel Page Table Isolation- eli PTI-ominaisuuden käyttöönottamisen odotetaan yleisesti vaikuttavan suorituskykyyn noin 5 %.

Torvalds lisää, että vaikutus on kuitenkin täysin riippuvainen siitä, mitä järjestelmällä tehdään. Joihinkin työkuormiin PTI:llä ei ole miltei lainkaan vaikutusta, mutta esimerkiksi suurella määrällä pieniä järjestelmäkutsuja saatetaan nähdä jopa kaksinumeroisia hidastuksia.

Suorituskykyyn tulee vaikuttamaan merkittävästi myös laitteisto. Vanhemmilla Intelin prosessoreilla PTI:n käytön vaikutus suorituskykyyn tulee olemaan suurempi kun uudemmilla prosessoreilla, joissa on käytössä PCID- eli Process-Context Identifiers -ominaisuus. PCID lanseerattiin vuonna 2010 Intelin Westmere-arkkitehtuurin yhteydessä. Torvalds kuitenkin arvelee, etteivät jotkut backporttaukset tule hyödyntämään PCID:tä uudemmillakaan prosessoreilla.

Intelin prosessoreissa havaittua bugia ei löydy AMD:n prosessoreista. Tarkemmat yksityiskohdat bugista ovat vielä toistaiseksi salassapitovelvollisuuden alaisena, mutta virallista tietoa aiheesta odotetaan lähiaikoina.

Linus Torvalds kommentoi Intelin bugin suorituskykyvaikutusta

Intelin prosessoreissa havaitusta bugista on uutisoitu näyttävästi, vaikka sen vaikutus peruskuluttajiin tulee todennäköisesti olemaan pieni tai olematon. Datakeskuksissa, pilvipalveluissa, virtualisoinnissa ja raskaissa I/O-tehtävissä saatetaan kuitenkin nähdä merkittävä pudotus suorituskykyyn.