CTS Labs nousi ryminällä otsikoihin aiemmin tänä vuonna, kun se paljasti joukon AMD:n Zen-alustaa koskevia haavoittuvuuksia. Haavoittuvuudet herättivät vilkasta keskustelua ei niinkään itse haavoittuvuuksien, vaan CTS Labsin toimintatapojen vuoksi.

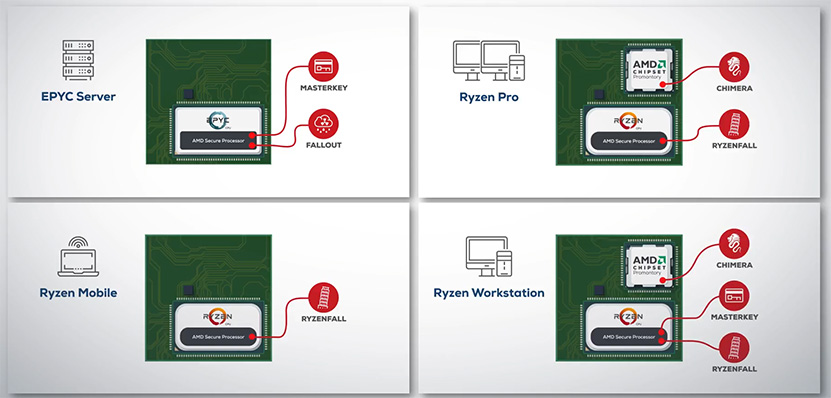

CTS Labs julkaisi maaliskuussa tiedon AMD:n Zen-alustoja koskevista Chimera-, MasterKey- ja Ryzenfall-haavoittuvuuksista. Yhtiö joutui kuitenkin nopeasti itse tapetille, sillä se ei ollut noudattanut alalla vallitsevia hyviä tapoja haavoittuvuuksien julkaisusta ilman, että valmistajalle annetaan aikaa tutkia, onko haavoittuvuudet ylipäätään olemassa ja valmistella lausunto niistä. Voit tutustua tarkemmin tapaukseen aiemmissa uutisissamme.

CTS Labsin julkaisemat haavoittuvuudet olivat sikäli täysin aitoja, että ne todella olivat olemassa. Oleellista haavoittuvuuksien kohdalla oli kuitenkin myös se, että jok’ikinen niistä vaati vähintään järjestelmänvalvoja-tason oikeudet muuta kautta, sekä joissain tapauksissa myös vihamielisten mutta virallisella allekirjoituksella varustettujen ajureiden asennusta.

AMD on antanut Tom’s Hardwarelle tiedotteen, jonka mukaan yhtiö sai ensimmäiset päivitykset valmiiksi noin 30 päivässä CTS Labsin ilmoituksesta ja ne ovat parhaillaan yhtiön kumppaneiden testattavina. AMD:n mukaan ensimmäiset päivitykset korjaavat kaikki Epyc-alustan ilmoitetut haavoittuvuudet sekä Chimera-haavoittuvuuden kaikilta alustoilta. Muihin haavoittuvuuksiin yhtiö kertoo julkaisevansa päivityksen vielä tämän kuun aikana.

Lähde: Tom’s Hardware

Intelin haavoittuvuudet on kai vieläkin auki.

Löydettiin ilmeisesti 8 uutta vanhojen lisäksi.

Exclusive: Spectre-NG – Multiple new Intel CPU flaws revealed, several serious

Saksalainen c't-lehti: Pian julkistetaan kahdeksan uutta Spectren kaltaista haavoittuvuutta – io-tech.fi 😉

Huokaus…

millähän vuosikymmenellä saadaan taas kaupoista prossia jotka olis ilman patshäämistä edes vähän nykyisiä turvallisempia.

High five AMDlle jotta paikkasi nämä ihan kohtuuajassa. Edelleen ihmetyttää CTS labsi touhut… Normitoiminnalla AMD olisi korjannut ongelmat hyvissä ajoin ennen 90 päivän varoaikaa.

Normikäyttäjälle nämä prosessorin OoO-toimintaa hyväksikäyttävät haavoittuvuudet on melkoisen yliuutisoituja. Tavaraa saadaan ulos niin hitaasti ja kikkaillen, että käytännössä ei paljoa tartte huolissaan olla. Toki koska mahdollisuus on olemassa, niin täytyyhän se paikata. Ongelmana on Intelin prossujen hidastuminen ja se tietty harmittaa, koska suorituskyky/hintasuhde laskee kuitenkin jonkun verran siihen mitä on kuvitellut kaupasta ostavansa. Palvelinpuolella tämä tietysti on jo vähän vakavampi juttu kun samassa koneessa voidaan virtualisoinnilla ajella useampia asiakasympäristöjä ja suorituskykypenaltit joissakin kuormissa jo nähtäviä. Jonkun aikaa voi vältellä noita pätsejä, mutta ennemmin tai myöhemmin ne tulee pakolla isommissa bundleissa käyttöön.

Ei koske Meltdownia, siinä tavaraa saadaan ulos nopeasti ja niin naurettavan helposti että kaikkien pitää olla huolissaan. Meltdownia vastaan Intelin prossuissa on kpti käytössä kaikissa ajantasalla olevissa systeemeissä mutta näistä uusista haavoittuvuuksista yksi kai pääsee lähes yhtä hyvään käytettävyyteen kuin Meltdown eli voi olla ihan suurempikin ongelma taas tiedossa.

Nämä CTS-labsin löytämät aukothan eivät olleet mitään prosessorin OOO-toimintaa hyödyntäviä vaan ihan normaaleja bugeja ja takaportteja softassa, saivat vain paljon huomiota Meltdown-tiimellyksessä vaikka sen suurempaa huomioarvoa ei ollutkaan koko asialla.

Herätti paljon ihmetystä, miksi ei annettu AMD:n korjata rauhassa, vaan mentiin heti mölyämään medialle. Joku tuolla CTS:llä on selvästi saanut rahaa jostain. :geek: No hyvä kuitenkin, että AMD saanut osan ongelmista näinkin nopeasti kuntoon.

Mjooh,noi bugit vaati vain tietyt jutut toimiakseen eli etsimällä oikein etsitty ja sulla pitää kai olla pääsy koneelle ja sen biossiin(eli biosissa ei ole mitään salasanaa yms) sekä windowsiin tunnuksen salasana ja vielä lisäksi sillä pitää olla adminin oikeukset että noita voi käyttää?.

”vähintään järjestelmänvalvoja-tason oikeudet”

Mitkä oikeudet menee järjestelmänvalvojan oikeuksien edelle?

ei "vähintään järjestelmänvalvoja-tason oikeudet" vaan vaan "jok’ikinen niistä vaati vähintään [asioita joita vaaditaan, kuten järjestelmänvalvoja-tason oikeudet]"

edit: selvennystä

Fyysinen pääsy koneelle?

Joku noista "bugeista" taisi sitäkin vaatia. 🙂

Tietokoneista kun on kysymys, niin suurin bugi on sen käyttäjä edelleen 🙂

Jep, kone aina herjaa ja käskee joka asiassa olla yhteydessä järjestelmänvalvojaan.

Silti se käyttäjä on se joka ohittaa adminin sanoen viimeisen sanan.

Eikö sieltä löydy juurioikeudet ja kernelioikeudet ihan luonnollisesti. Sitten löytyy luonnollisesti myös ring -1, -2 ja -3, joilla suoritettavaa järkkäri ei edes näe. Järkkärioikeudet hiiteen, Intel ATM:ltä vasta löytyy oikeaa auktoriteettiä. 😀

Juuri(root) tarkoittaa samaa kuin järjestelmänvalvoja.

Ja UNIXeissa rootilla on käytännössä yleensä myös ihan dokumentoidusti / virallisesti / suunnitellusti pääsy ronkkimaan kernel-tilan muistia.

Jotkut ohjelmat ainakin asentaa jollain ihme oikeuksilla, koska niitä tiedostoja ei saa poistettua järjestelmänvalvoja oikeuksilla. Monasti ollut ongelma, kun oikeudet ei riitäkkään.

Kyllä järjestelmänvalvoja voi poistaa kaikki tiedostot jotka ei ole järjestelmän itsensä suojaamia tai aktiivisessa käytössä. Näin siis winkkarilla. Linuxissa root on root ja lupa poistaa myös niitä kriittisiä järjestelmätiedostoja.

Windowsissa ainakin CREATOR OWNER ja TrustedInstaller on ainakin mennyt adminin edelle. En muista nyt mitä muuta on tullut vastaan.

Tuo "järjestelmän itsensä suojaama" on juuri se seuraava suojaustaso, järjestelmänvalvoja ei olekaan kaikkivaltias.

Ja se, mitä "järjestelmä"llä tarkoitetaan on usein näissä melko kyseenalaista.

Macos X:ssä on esim. "System Integrity protection" (SIP) jonka saa päälle/pois vain konetta bootatessa, vaatii fyysisen pääsyn koneelle.

Mutta oleellinen ero windowsin ja UNIXien välillä tosiaan on se, että windows ei anna esim,. tuhota tiedostoja, jotka on käytössä, ja tämän on hyvin ongelmallista. UNIXeissa taas käytössä olevan tiedoston saa tuhota, ja se tuhoutuu oikeasti vasta kun kukaan ei enää käytä sitä.

Niin ja monissa Linuxeissa "järkkäri" on vain perustunnus, jolla on vain oikeus ajaa superuserina. Jos oikein lähdetään hiuksia halkomaan niin Windowssinkin järkkäritunnus on sekin monijakoinen, siitä kun pyörii erikseen oikeudeton ja oikeudellinen osio, sekä sekin oletuksena pyytää korotusta.

Vaan tarvitseeko kaikki ottaa aina niin kirjaimellisesti ja vakavasti. 😉