Viime vuosina olemme saaneet lukea toistuvasti uusista haavoittuvuuksista prosessoreissa. Tällä kertaa vuorossa on kuitenkin jotain tavallisuudesta poikkeavaa, sillä haavoittuvuudet löytyivät tällä kertaa Qualcommin digitaalisesta signaaliprosessorista (Digital Signal Processor, DSP).

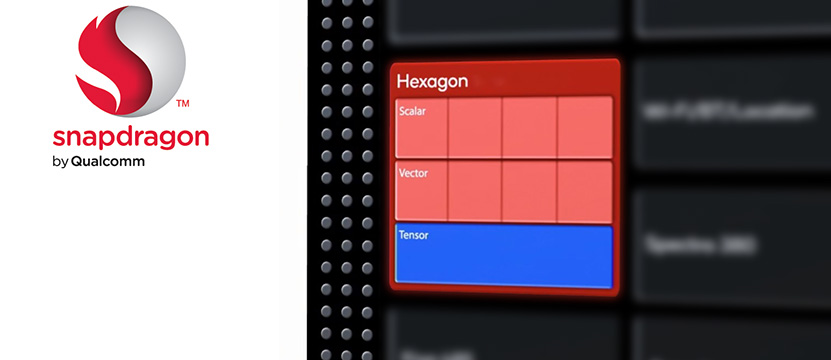

Check Point Software Technologies on löytänyt Achilles-nimen saaneessa tutkimuksessaan Qualcommin Snapdragon-sirujen Hexagon-DSP:stä yli 400 erillistä haavoittuvaa koodinpätkää. Niiden avulla voidaan yhtiön mukaan muun muassa valjastaa puhelin vakoilutyökaluksi riippumatta käyttäjän toimista ja esimerkiksi siirtää luvatta ulos dataa ja tietoja puhelimista. Lisäksi niillä voidaan rampauttaa puhelin täysin estämällä siltä pääsy eri tiedostoihin ja niiden avulla voidaan piilottaa haittaohjelmia ja niiden toimintoja pysyvästi ja ilman mahdollisuutta poistaa niitä.

Vaikka haavoittuvia koodinpätkiä on yli 400, on varsinaisia haavoittuvuuksia vain kuusi. Check Point on antanut löytämilleen haavoittuvuuksille CVE-tunnistekoodit CVE-2020-11201, -11202, -11206, -11207, -11208 ja -11209. Niitä ei ole valitettavasti vielä päivitetty Common Vulnerabilities and Exposures -tietokantaan, mutta varaukset niiden käytöstä on tehty myös CVE:n sivuille. Haavoittuvuudet koskevat yhtiön mukaan yli 40 prosenttia puhelinmarkkinoista.

Check Point kertoo sivuillaan päättäneensä olla julkaisematta haavoittuvuuksien tarkkoja yksityiskohtia ennen, kuin laitevalmistajat ovat saaneet valmiiksi korjaukset ongelmiin. Tieto haavoittuvuuksien olemassaolosta haluttiin julkaista tästä riippumatta, jotta tietoisuus ongelmien olemassaolosta kasvaisi.

Bleeping Computer -sivuston mukaan Qualcomm on jo saanut valmiiksi haavoittuvuudet paikkaavat päivitykset, mutta laitevalmistajien on vielä tehtävä omat versionsa korjauksista omille tuotteilleen. Qualcommin mukaan heillä ei ole toistaiseksi mitään viitteitä siitä, että haavoittuvuuksia olisi hyödynnetty käytännössä.

Lähde: Check Point

Ei valitettavasti, päivitetään jos/kun käy selville

Tuolta bleepingcomputer sivun jutusta kopioitu alla oleva jos antais hieman kuvaa laajuudesta. Mutta tämä ei näyttäis koskevan applen tuotteita.

Ja surullinen juttu että tuskin kaikki halvemman/vnahemman pään luurin edes koskaan saavat ko. korjauksia…

Senhän takia tässä ei kerrottu niiden teknisiä yksityiskohtia, kyllä ne "pahantekijät" tietää ettei tietoturvallista piiriä ole olemassakaan, se että tiedetään nyt että siellä DSP:ssä on muutama varmistettu haavoittuvuus (johon valmistaja on jo tehnyt korjauksen) ei juuri lisää uhkia.

"Pahikset" useimmiten paljastaa suoraan tekijöille nämä ongelmat, joilla on sitten aikaa paikata kyseisiä haavoittuvuuksia ennenkuin tulevat yleiseen tietoisuuteen. Yleinen tietoisuus vaan tuppaa auttamaan tulppaamaan nuo ongelmat.