CTS Labs kohahdutti yleisöä viime viikolla julkaisemalla 13 AMD:n Ryzen- ja Epyc-alustoja koskevaa haavoittuvuutta antamatta yhtiölle mahdollisuuden tutustua materiaaliin vain vuorokauden ajan. Myös muut julkaisun hämäriltä vaikuttaneet yksityiskohdat saivat lukuisat alan ammattilaiset varpailleen. Nyt AMD on saanut tutustuttua haavoittuvuuksiin ja niiden mahdollisiin korjaustapoihin.

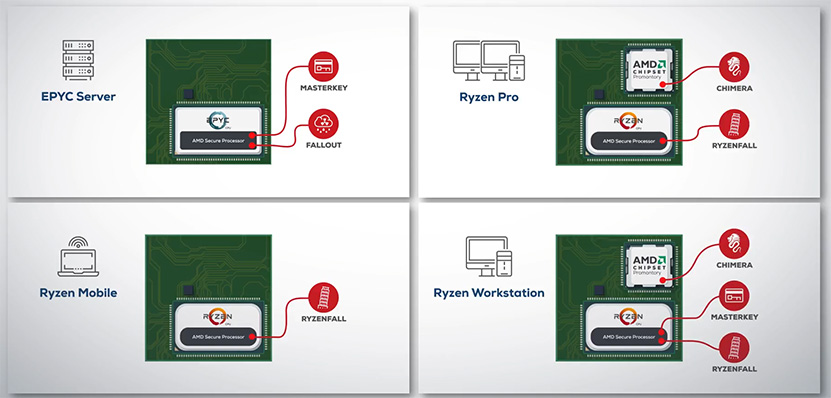

CTS Labsin mukaan AMD:n Ryzen- ja Epyc-alustat kärsivät yhteensä 13 haavoittuvuudesta, jotka voidaan jakaa neljään kategoriaan: Masterkey, Ryzenfall, Fallout ja Chimera. Yhteistä kaikille haavoittuvuuksille on se, että ne vaativat vähintään järjestelmänvalvojan oikeudet. Lisäksi Masterkey-haavoittuvuus vaatii BIOSin korvaamisen vihamielisellä BIOS-versiolla. Masterkey-haavoittuvuuksien avulla toteutetut hyökkäykset jättävät tietokoneen pysyvästi haavoittuvaan tilaan, mutta kolmen muun kategorian hyökkäykset toimivat vain siihen asti, että tietokone käynnistetään uudelleen.

Tapaus sai laajaa huomiota ja niin tietoturva-ammattilaiset kuin muut alan isot nimet kritisoivat voimakkaasti paitsi CTS Labsin tapaa julkaista tieto haavoittuvuuksista, myös niiden vakavuuden liioittelusta. Voit tutustua useisiin ammattilaisten kommentteihin aiemman aihetta koskeneen uutisen kommenttiketjussa. Haavoittuvuuksia ei myöskään pidetä erityisen vakavina, etenkin koska ne vaativat järjestelmänvalvojatason oikeudet – vastaavan tason haavoittuvuuksia löytyy verrattain usein, eikä niiden julkistuksista tai korjauksista pidetä suurta meteliä. Chimera-haavoittuvuuden kohdalla tilanne on myös mielenkiintoinen sinänsä. CTS Labs nosti Chimeran kohdalla esiin vain AMD:n Promontory-piirisarjan, joka sisältää samoja ohjaimia kuin ASMedian erilliset ohjainpiirit, siitä huolimatta että markkinoilta oli pitkään vaikeaa löytää emolevyä, jossa ei olisi CTS Labsin mukaan haavoittuvaa ASMedian piiriä. ASMedian ohjainpiirit esimerkiksi USB 3.1 Gen 2:n toteuttamiseen ovat edelleen suosittuja lukuisilla emolevyillä.

Oman mausteensa tapaukseen tuo myös se, että CTS Labsin omilla verkkosivuilla ei ole SSL-salausta, mikä vaikuttaa tietoturvan ammattilaisten verkkosivuille hyvin erikoiselta. Verkkosivuilta löytyviä tekstejä on myös kopioitu julkisista dokumenteista, eivätkä ne ole yhtiön omaa käsialaa. Kysymysmerkkejä ilmaan jäi myös siitä, miten yhtiö voi samanaikaisesti väittää omaavansa alalta 16 vuoden kokemuksen, kun se selittää haavoittuvuuksien alalla hyväksytyistä julkaisusäännöistä poikkeavan julkaisutavan johtuvan ensikertalaisuudesta.

Suurta närää tapauksessa aiheutti myös Viceroy Research, jonka epäillään olevan tavalla tai toisella kytköksissä CTS Labsiin. Yhtiöiden virallisen kannan mukaan mitään yhteistyötä ei ole ja Viceroy Researchille ei lähetetty asiaa koskevaa materiaalia ennakkoon. Jokainen voi kuitenkin itse päätellä, voiko väite pitää paikkaansa, kun Viceroy Research julkaisi asiaa koskevan 25-sivuisen dokumentin lähteestä riippuen noin 30 minuuttia – 2 tuntia haavoittuvuuksien julkaisun jälkeen. Yhtiön dokumentin mukaan AMD:n osakkeiden arvon pitäisi olla nolla dollaria ja yhtiön ainoa vaihtoehto olisi Chapter 11 -menettely eli konkurssi.

AMD julkaisi oman tiedotteensa koskien haavoittuvuuksia aiemmin tänään. Yhtiön mukaan yksikään haavoittuvuuksista ei liity Zen-prosessoriarkkitehtuuriin, vaan vain sen ARM-pohjaiseen Secure Processor -yksikköön ja Promontory-piirisarjaan. AMD:n mukaan haavoittuvuudet CTS Labsin toimeksiannosta todentaneen Trail of Bitsin artikkeli asiasta on hyvä tiivistelmä tilanteesta.

AMD:n mukaan haavoittuvuudet ovat aitoja, mutta kuten ylläkin todettu, ne vaativat ensin hyökkääjältä pääsyn järjestelmään jotain muuta kautta. Yhtiö aikoo julkaista kaikkiin kuvailtuihin haavoittuvuuksiin BIOS-päivityksen. Chimeran osalta päivitys saattaa viedä muita pidempään, sillä AMD joutuu tekemään tarvittavien päivitysten kanssa yhteistyötä piirisarjan suunnitelleen ASMedian kanssa. Viime aikaisten Meltdown- ja Spectre-kohujen jäljiltä AMD myös kommentoi, ettei haavoittuvuuksien päivittämisen pitäisi vaikuttaa suorituskykyyn millään tasolla.

Lähde: AMD

Kuten heti aluksi sanoin, kyseessä oli pelkästään huono yritys vaikuttaa AMD:n osakekurssiin. Eipä tuo paljoa vaikuttanut, taisi osakekurssi laskea yhden prosentin eli pieleen meni.

Ehkä tämän jälkeen mediat ovat kriittisempiä sen suhteen millaista roskaa mennään uutisoimaan ilman sen ihmeempää kritiikkiä klikkihuoraus mielessä.

Iso sininen eli IBM ei anna AMD:n mennä konkkaan. Olis vähän outoa jos maailmalla olis vaan yksi työpöytä/server-prosessorin valmistaja ja kuten on nähty, jos kilpailua ei ole niin Intel jarruttaa kehitystä opitimoidakseen voitot osakkeenomistajille.

…

Ja näitäkö on tulossa tulevaisuudessa lisää?

O tempora o mores!

Haavoittuvuus joka vaatii pääkäyttäjän oikeudet. Juuh elikkäs.

Jos lokaali pääkäyttäjä voi asentaa secure-zonelle softan, jota seuraava pääkäyttäjä ei koneen kiintolevyn fyysisesti vaihtamalla tai biossin päivittämällä saa poistettua, niin kyllä se nyt jonkin sortin ongelmaksi voidaan laskea.

Missä sanottiin ettei BIOS:n päivittämällä saa poistettua?

Tässä:

A raft of flaws in AMD chips makes bad hacks much, much worse

Kannattaa huomata, että AMD on myöntänyt haavoittuvuuksien olemassaolon…

Joku trusted zonen tunteva voi kertoa missä muistissa sen ohjelmat sijaitsevat, mutta ilmeisesti tuon arm-coren ajamat firmikset pyörähtävät käyntiin jo ennen biossia / EFI:iä.

Voi myös päivittää BIOS:n joka estää uuden BIOS:n päivittämisen tai päivittää BIOS:n joka brickaa koneen.

Eli ei mitään merkitystä. BIOS:n päivittämällä saa aikaan saman asian.

Sinällään tuo on vähän paska nakki. Jos PSP validoi flässättävän BIOS/UEFI päivityksen niin korkattu PSP softa voi estää päivityksen kun signature ei mätsääkkään.

Eli aukot oli todellisia.

Mutta olennaistahan tässä on se että aukkojen raflaava julkaisutapa oli ilmanmuuta tarkoitettu AMD osakkeiden arvon manipulointiin eli kyseisellä ”tietoturvafirmalla” ei ole puhtaat jauhot pussissa kun takoitus oli selvästi tehdä rahaa AMD:n osakkeilla keinottelemalla.

Todellisuus on niin suhteellista. Kuten AMD asian ilmaisi:

Voiko noita edes aukoiksi laskea. Pikkuisen eri asia kuin Intelin tapauksessa (netin kautta saadaan admin oikeudet).

Intel ei liity threadiin mitenkään.

Ongelma on edelleen se, että kunnes tämä aukko on pätsätty, niin riippumatta käytössä olevista PSP / TEE suojauksista kone on mahdollista saastuttaa backdoorilla jota ei voi poistaa ”mitenkään”.

Haavoituvuuden käyttö vaatii admin accesseja, mutta mietippä miten kivaa se on kun pilvipalvelun tarjoaja vuokraa on-demand AMD koneen asiakkaalle ja tämä backdooraa sen pysyvästi sen yhden kuukauden vuokran aikana ja palauttaa hunajapurkkina palveluntarjoajan käytettäväksi.

Vaikka kiintolevyt / ssd:t murskattaisiin ja efi:t fläshittäisiin uusiksi, on backdoor datacenterin sydämessä ja pysyy, eikä sitä voi poistaa.

Itseasiassa AMD:n konkurssi olisi Intelille ainakin pelote, jos ei jopa toteutuva riski. Periaattessa sillon voitaisiin katsoa Intelillä olevan liian suuri monopoli ja yritys pakkopilkoittaisiin kuten Standard Oil tai Bell Labs aikoinaan. Tuohon ei varmasti helpolla jenkeissä lähdetä, mutta myöskään mahdollisesti ko. toimen piiriin mahdollisesti joutuva putiikki ei halua sitä ainoata kilpailijaa kokonaan nurin, kuhan pysyy henkitoreissaan.

Intelin aukosta en muista tulleen juuri minkäänlaista shitstormia vaikka se oli luokkaa critical kun tämä on low. Lisäksi koko homma saattaa pohjimmiltaan olla Intelin tekosia.

Kone on mahdollista saastuttaa myös flashaamalla backdoor BIOS joka estää BIOS:n päivittämisen siten että backdoor poistuisi.

Skenaario jonka kerroit on mahdollinen myös flashaamalla sopiva BIOS valmiiksi. Sitä BIOS:a ei ilman emolevyvalmistajan erikoistyökaluja saa flashattya kokonaan uudelleen, eli sitäkään ei voi poistaa helposti. Eihän sitä ikinä voi tietää onko kaupasta uutena ostetussa emolevyssä valmiiksi saastutettu BIOS.

Eli hieman ikävä pikkujuttu, ei juurikaan muuta.

Päivittääkö BIOS sen PSP:n off chip storagea nyt välttämättä uusiksi? Jos CPU normaalisti ei omaa sinne suoraa pääsyä vaan flässäys pitäisi mennä PSP:n kautta voi tosiaan olla että ennen pätsäystä korkatut emot on sitten murskain kamaa.

En väheksyisi tämän aiheuttamia ongelmia, TAI sen aiheuttamaa luottamuskatoa. Tietty jos sinne PSP:lle voidaan ladata jotain muuta kautta se softa kuin sieltä jo pilalla olevasta storagesta niin tilanne on toinen, mutta tämä taas saattaa "kavaltaa" toisen exploit-vektorin vermeeseen.

Jos PSP toimisi niinkuin pitää, biossiin nimenomaan EI VOI fläshätä kuin signattua kamaa, eikä sinne voi laittaa mitään backdooreja tai brikkauksia.

Pilvipalvelutarjoajilla on nykyisin ”biospäivitykset” estävät asetukset käytössä jotka estävät biossin pätsäämiset admin oikista huolimatta, mutta kiitos tämän aukon ne eivät toimi vaan biossi on apposen auki hakkereille!

Ainoa haavoittuvuus joka kestää rebootin on Masterkey. Sen toimivuuden edellytys BIOS päivitys. Eli mikäli PSP estää BIOS:n päivityksen, ei Masterkey toimi. Eli mikäli BIOS päivitykset on estetty, Masterkey (se ainoa joka kestää rebootin) ei toimi. Olipas vakavaa.

Tiedän että BIOS on korvattu ties millä virityksillä, käytän sitä silti yleisterminä koska siitä kaikki ymmärtävät mitä tarkoitetaan. Riippumatta siitä onko 16-bit, UEFI, OEM valmistajan erikoinen vai jotain muuta.

Ei ole

Joku fakta on tosi tai epätosi ei ole mitään suhteellista siinä.

Ryzenfallilla ja Falloutilla admini voi ajaa PSP:llä haluamaansa koodia joka kiertää ne fläshäysestot ja kirjoittaa Masterkey-haavoittuvuutta hyväksi käyttäen uuden backdooratun agesa firmiksen flashille, joka sisältää tulevat fläshäykset estävät checkit ja korjauksen ryzenfalliin/fallouttiin, jolloin samoja reikiä tai normaalia fläshäystä ei voi käyttää backdoorin poistoon.

Toistaiseksi ei ilmeisesti ole tiedossa menetelmää miten tuolla tavalla korkatun koneen voi puhdistaa ja ennenkuin tuo AMD:n lupaama pätsi tulee, ei tuota voi estää.

Eli on vakavaa jos haluat vuokrata epycejä datacenteristä admin oikilla.

”There is no immediate risk of exploitation of these vulnerabilities for most users. Even if the full details were published today, attackers would need to invest significant development efforts to build attack tools that utilize these vulnerabilities. This level of effort is beyond the reach of most attackers”.

Perjaatteessa voisi olla vakavaa mutta käytännössä ei. Ja paljonkos niitä epycejä saa joku perus kuluttaja vuokrattua datacentereistä, ilman mitään virtualisointia välissä?

Dedicated Root Server Hosting – Hetzner Online GmbH

Mm. Tuosta niitä saa.

Ryzen bokseja 140e setup-fee + 65e/kk sis alv hinnoilla. Epycejä sitten vähän kalliimmalla.

Jees onhan niitä näköjään tarjolla. Tuollain etänä tosiaan se firmwaren fläshäys on aika skenaariojuttu ensinnäkin 24/7 monitoroinnin takia. Kyllähän sitä osaava varmaan osaa jotenkin dumpata alkuun emon firmwaren sisällön ja peittää jälkensä, jonka pohjalta voi alkaa rakentaa sitä exploittaavaa työkalua, mutta erittäin epätodennäköistä että sitä joku parissa illassa nyt rakentaisi, osaisi edes tehdä ja toimisi maksavana asiakkaana antaen itsestään tunnistettavat tiedot vielä kaiken päälle.

Pointtina siis että harvemmin se on se tunnistettava henkilö joka noita servuja lähtisi saastuttamaan, kyllä tuon luokan jutuissa yleensä halutaan pysyä pois näkyvältä sektorilta. Samalla tapaa meltdowni ja spectre oli tiedossa hälyyttävän kauan ennen kuin mitään korjauksia oli pystytty edes valmistelemaan eikä porukka osaa pelätä intelin vehkeillä että jospa joku sen meltdown patchin osaa joku päivä nykyisistä reikäisistä laitteista kiertää. Todellisuudessa nopealla julkistuksella haluttiin vaan AMD:n osaketta alas koska kaikki nämä pienet haavoittuvuudet on korjattavissa järkevällä aikataululla.

Nämä kaikki haavoittuvuudet ovat erillisiä, eivät yhdistetäviä. Masterkey vaatii BIOS flashin toimiakseen ja muiden haavoittuvuuksien käyttö ei välttämättä auta sen tekemiseen:

CTS-Labs Responds to a TechPowerUp Technical Questionnaire

Ei siis ole proof of conceptia Masterkeyn toimivuudesta tuollaisilla BIOS suojatuilla emolevyillä.