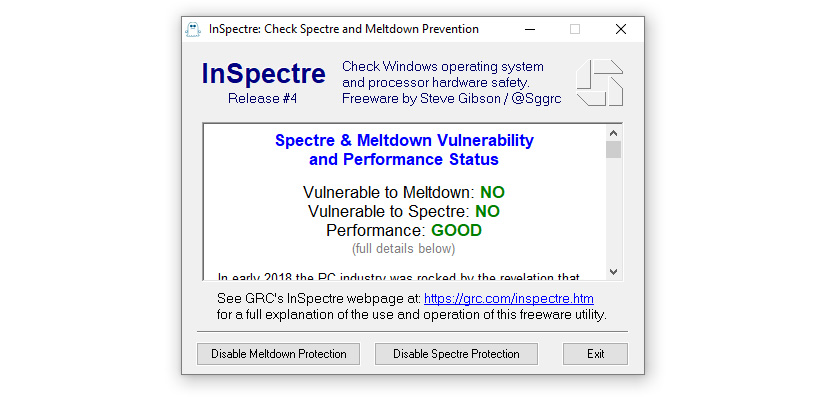

Monet käyttäjät ovat arvuutelleet parhaillaan vellovan päivitysrumban keskellä onko se oma tietokone nyt vihdoin paikattu Meltdown- ja Spectre-haavoittuvuuksilta. Gibson Research Corporation on julkaissut verkkosivuillaan ratkaisun tähän arvuutteluun.

Gibson Research Corporationin julkaisema InSpectre-ohjelma kertoo lyhyesti ja ytimekkäästi kaikkien Windows-kokoonpanojen suojauksen tilan Meltdown- ja Spectre-haavoittuvuuksien osalta. Ohjelman kerrotaan toimivan kaikilla Windows-versioilla. Lisäbonuksena se antaa myös arvion siitä, ovatko päivitykset vaikuttaneet järjestelmän suorituskykyyn. Microsoftin mukaan vanhempien kokoonpanojen suorituskyky kärsii päivityksistä enemmän kuin uusien.

InSpectren kehittäjä toivoo, että ohjelmaa ei ladattaisi kolmansien osapuolten palveluiden kautta, sillä tällöin he eivät voi taata sen turvallisuutta. Lisäksi GRC kertoo, että Windows Defenderin Edge- ja Internet Explorer 11 -selaimiin integroitu SmartScreen-suojaus saattaa varoittaa virheellisesti, että kyseessä olisi haittaohjelma.

Lähde: InSpectre

Empä ole moiseen törmännyt. Joko myydään CPU aikaa sekuntteina/minuutteina/x.. tai sitten malliin N kpl coreja @ xxxx mhz tai jos rautakoneista kyse niin pannun speksit X ja SLA tasy Y = jokusumma / kk. Eli raudan liisaajan riski on hyvin pieni.

Tosin jos kaikki asiakkaat tahtovat heti 30% lisää kapasiteetia, niin saattaa tulla kiire louhia uusia luolia tai nostaa hintoja sen verran että ymmärtävät mennä muualle asioimaan. 😉

Empä ole moiseen törmännyt. Joko myydään CPU aikaa sekuntteina/minuutteina/x.. tai sitten malliin N kpl coreja @ xxxx mhz tai jos rautakoneista kyse niin pannun speksit X ja SLA tasy Y = jokusumma / kk. Eli raudan liisaajan riski on hyvin pieni.

Tosin jos kaikki asiakkaat tahtovat heti 30% lisää kapasiteetia, niin saattaa tulla kiire louhia uusia luolia tai nostaa hintoja sen verran että ymmärtävät mennä muualle asioimaan. 😉

Liekö samantyyppinen ongelma kuin PTI:n jälkeinen K8-korjaus Linux-kernelille.

Liekö samantyyppinen ongelma kuin PTI:n jälkeinen K8-korjaus Linux-kernelille.

Juu monet uutislähteet kirjoittaa tuosta Nvidia paikauksesta niin että antavat kuvan niin kuin paikattaisiin jotain Nvidia GPU:n/näytönohjaimen aukkoa josta siinä ei ole kyse vaan kyse on siitä että Nvidian ajureita paikataan niin että se CPU/prosessori/suoritin aukko ei ole hyödynnettävissä Nvidia ajureiden kautta.

(hkultala tiedän että tämä versioni ei ole kirjaimellisesti oikein mutta pyrin riittävän yksinkeraiseen versioon että se olisi ymmärrettävissä mahdolisimman monelle)

Yksi kysymys voiko nämä CPU ja Nvidia ajuri paikkailut vaikutta Nvidian näyttisten DX12/Vulkan Async shader tehoon kun niiden grafiikka ja computen tehtävien vuorottelun ennustushan tapahtuu Nvidian ajureissa CPU:lla ts voiko tämä kasvatta AMD näyttisten etua DX12/Vulkan peleissä verrattuna Nvidia näyttiksiin.

Juu monet uutislähteet kirjoittaa tuosta Nvidia paikauksesta niin että antavat kuvan niin kuin paikattaisiin jotain Nvidia GPU:n/näytönohjaimen aukkoa josta siinä ei ole kyse vaan kyse on siitä että Nvidian ajureita paikataan niin että se CPU/prosessori/suoritin aukko ei ole hyödynnettävissä Nvidia ajureiden kautta.

(hkultala tiedän että tämä versioni ei ole kirjaimellisesti oikein mutta pyrin riittävän yksinkeraiseen versioon että se olisi ymmärrettävissä mahdolisimman monelle)

Yksi kysymys voiko nämä CPU ja Nvidia ajuri paikkailut vaikutta Nvidian näyttisten DX12/Vulkan Async shader tehoon kun niiden grafiikka ja computen tehtävien vuorottelun ennustushan tapahtuu Nvidian ajureissa CPU:lla ts voiko tämä kasvatta AMD näyttisten etua DX12/Vulkan peleissä verrattuna Nvidia näyttiksiin.

Että tämmöistäkin sekoilua…

Microsoft Halts Meltdown-Spectre Patches to AMD PCs as Some Turn Unbootable

Microsoft late-Monday halted Meltdown and Spectre security patches to machines running AMD processors, as complaints of machines turning unbootable piled up. Apparently the latest KB4056892 (2018-01) Cumulative Update causes machines with AMD processors to refuse to boot. Microsoft has halted distributing patches to PCs running AMD processors, and issued a statement on the matter. In this statement, Microsoft blames AMD for not supplying its engineers with the right documentation to develop their patches (while absolving itself of any blame for not testing its patches on actual AMD-powered machines before releasing them).

"Microsoft has reports of customers with some AMD devices getting into an unbootable state after installing recent Windows operating system security updates," said Microsoft in its statement. "After investigating, Microsoft has determined that some AMD chipsets do not conform to the documentation previously provided to Microsoft to develop the Windows operating system mitigations to protect against the chipset vulnerabilities known as Spectre and Meltdown," it added. Microsoft is working with AMD to re-develop, test, and release security updates, on the double.

…

Käsittääkseni AMD on moneen kertaan julkisuudessakin sanonut, että ainakaan Meltdown -patcheja ei AMD:lle tarvitse asennella, eikä spectre -haavoittuvuuksiakaan ole voitu osoittaa. Taitavat haukkua väärää puuta…

Että tämmöistäkin sekoilua…

Microsoft Halts Meltdown-Spectre Patches to AMD PCs as Some Turn Unbootable

Microsoft late-Monday halted Meltdown and Spectre security patches to machines running AMD processors, as complaints of machines turning unbootable piled up. Apparently the latest KB4056892 (2018-01) Cumulative Update causes machines with AMD processors to refuse to boot. Microsoft has halted distributing patches to PCs running AMD processors, and issued a statement on the matter. In this statement, Microsoft blames AMD for not supplying its engineers with the right documentation to develop their patches (while absolving itself of any blame for not testing its patches on actual AMD-powered machines before releasing them).

"Microsoft has reports of customers with some AMD devices getting into an unbootable state after installing recent Windows operating system security updates," said Microsoft in its statement. "After investigating, Microsoft has determined that some AMD chipsets do not conform to the documentation previously provided to Microsoft to develop the Windows operating system mitigations to protect against the chipset vulnerabilities known as Spectre and Meltdown," it added. Microsoft is working with AMD to re-develop, test, and release security updates, on the double.

…

Käsittääkseni AMD on moneen kertaan julkisuudessakin sanonut, että ainakaan Meltdown -patcheja ei AMD:lle tarvitse asennella, eikä spectre -haavoittuvuuksiakaan ole voitu osoittaa. Taitavat haukkua väärää puuta…

Kyllä variant 1 on toimiva amdlla.

Kyllä variant 1 on toimiva amdlla.

Onkohan HP:llä löyty päätä seinään mallinimen vuoksi.

HP at CES 2018: HP Spectre x360 using Intel with Radeon RX Vega M, $1370

edit: vielä todella hienoa "1 Year Warranty"

Onkohan HP:llä löyty päätä seinään mallinimen vuoksi.

HP at CES 2018: HP Spectre x360 using Intel with Radeon RX Vega M, $1370

edit: vielä todella hienoa "1 Year Warranty"

Käsityksesi on väärä:

Project Zero: Reading privileged memory with a side-channel

Käsityksesi on väärä:

Project Zero: Reading privileged memory with a side-channel

Variant 1 on käsittääkseni haitallinen AMD:llä vain linuxilla, ja Microsoft päivitti Windowsia.

Variant 1 on käsittääkseni haitallinen AMD:llä vain linuxilla, ja Microsoft päivitti Windowsia.

Vaikka googlen poc:it (varmaan molemmat) on tehty linuxilla, niin eihän se ole todiste siitä että windowssissa ei voisi olla samaa?

Varmaankin microsoft itse tietää tämän paremmin voiko vai eikö voi olla.

Vaikka googlen poc:it (varmaan molemmat) on tehty linuxilla, niin eihän se ole todiste siitä että windowssissa ei voisi olla samaa?

Varmaankin microsoft itse tietää tämän paremmin voiko vai eikö voi olla.

Voisiko tällä olla jotain tekemistä että patchi käyttäisi jollain tapaa SSE4.1 mitä vanhemmat AMD (= Phenom II) kivet eivät tue?

Voisiko tällä olla jotain tekemistä että patchi käyttäisi jollain tapaa SSE4.1 mitä vanhemmat AMD (= Phenom II) kivet eivät tue?

*tupla*

*tupla*

Ei.

En ole varma, mutta käsittääkseni kyse on seuraavasta:

K8 tukee vain 48-bittisiä virtuaaliosoitteita. Jotta tuki voidaan myöhemmillä prosessorimalleilla laajentaa täyteen 64 bittiin rikkomatta mitään, haluttiin estää käyttämästä pointterien ylimpiä bittejä metadata-/tagibitteinä.

Tällainen pointterien ylimpien bittien käyttäminen metadatana oli yleistä amiga-aikoina, amiga 500n 68000-prosessori tuki vain 24-bittisiä osoitteita ja rekisterien ylimmät 8 bittiä oli käyttämättä itse osoitteeseen, ja johti siihen, että jotkut amiga 500lle tehdyt softat eivät toimineet uudemmilla amigoilla joissa oli täydet 32-bittiset osoitteet.

Jotta ylimpiä bittejä ei käytettäisi metadatana, x86-64-käskykantaan speksattiin ominaisuus, että pointerien ylimpien 16 bitin pitää aina olla samat kuin sen viimeisen merkitsevän bitin, eli K8ssa 48. bitin, ja jos ei ole, tällaisen pointterin käyttäminen johtaa virhetilanteeseen.

Joissain myöhemmissä x86-prosessoreissa on otettu yksi kerros sivutauluja lisää, ja virtuaaliosoitteet on laajennettu 56 bittiin. Ilmaisesti tuo microsoftin patchi sai aikaan sen, että muodostettiin osoitteita, joissa jossain tuolla 49.-56. bitin välillä oli bittejä jotka ovat eri asennossa kuin 48. bitti.

Ei.

En ole varma, mutta käsittääkseni kyse on seuraavasta:

K8 tukee vain 48-bittisiä virtuaaliosoitteita. Jotta tuki voidaan myöhemmillä prosessorimalleilla laajentaa täyteen 64 bittiin rikkomatta mitään, haluttiin estää käyttämästä pointterien ylimpiä bittejä metadata-/tagibitteinä.

Tällainen pointterien ylimpien bittien käyttäminen metadatana oli yleistä amiga-aikoina, amiga 500n 68000-prosessori tuki vain 24-bittisiä osoitteita ja rekisterien ylimmät 8 bittiä oli käyttämättä itse osoitteeseen, ja johti siihen, että jotkut amiga 500lle tehdyt softat eivät toimineet uudemmilla amigoilla joissa oli täydet 32-bittiset osoitteet.

Jotta ylimpiä bittejä ei käytettäisi metadatana, x86-64-käskykantaan speksattiin ominaisuus, että pointerien ylimpien 16 bitin pitää aina olla samat kuin sen viimeisen merkitsevän bitin, eli K8ssa 48. bitin, ja jos ei ole, tällaisen pointterin käyttäminen johtaa virhetilanteeseen.

Joissain myöhemmissä x86-prosessoreissa on otettu yksi kerros sivutauluja lisää, ja virtuaaliosoitteet on laajennettu 56 bittiin. Ilmaisesti tuo microsoftin patchi sai aikaan sen, että muodostettiin osoitteita, joissa jossain tuolla 49.-56. bitin välillä oli bittejä jotka ovat eri asennossa kuin 48. bitti.

@hkultala Hyvin kerrottu!

Jos näin on, niin miksiköhän sitten MS ei olisi tätä tietoa ollut olemassa?

@hkultala Hyvin kerrottu!

Jos näin on, niin miksiköhän sitten MS ei olisi tätä tietoa ollut olemassa?

… paitsi näköjään olin sen verran väärässä, että vielä mikään x86-prossu ei taidakaan vielä tukea >48-bittisiä virtuaaliosoitteita, ja ilmeisesti seurava askel onkin 57- eikä 56-bittiset osoitteet, yksi sivutaulutaso tosiaan tuo 9 eikä 8 bittiä lisää. (tai jos joku tukee niin se on joku viime syksynä julkaistu xeon)

https://software.intel.com/sites/default/files/managed/2b/80/5-level_paging_white_paper.pdf

Mutta käsittääkseni jotenkin silti liittyy tuohon.

… paitsi näköjään olin sen verran väärässä, että vielä mikään x86-prossu ei taidakaan vielä tukea >48-bittisiä virtuaaliosoitteita, ja ilmeisesti seurava askel onkin 57- eikä 56-bittiset osoitteet, yksi sivutaulutaso tosiaan tuo 9 eikä 8 bittiä lisää. (tai jos joku tukee niin se on joku viime syksynä julkaistu xeon)

https://software.intel.com/sites/default/files/managed/2b/80/5-level_paging_white_paper.pdf

Mutta käsittääkseni jotenkin silti liittyy tuohon.

Ok. Täytyy tunnusta että en ole muistien bittejä miettinyt sitten mainittujen Amiga-aikojen. SAS/C lämmöllä muistaen. 😉

Ok. Täytyy tunnusta että en ole muistien bittejä miettinyt sitten mainittujen Amiga-aikojen. SAS/C lämmöllä muistaen. 😉

Eikös MS:n vastaus valitellut vain virheellisestä piirisarja dokumentaatiosta, ei itse prosessorin dokumentaatiosta?

Onko mahdollista, että SSD-levy olisi suoraan peilattu johonkin muistialueelle, ja MS nyt suojaisi kyseistä muistialuetta puukottamalla piirisarjaa?

Eikös MS:n vastaus valitellut vain virheellisestä piirisarja dokumentaatiosta, ei itse prosessorin dokumentaatiosta?

Onko mahdollista, että SSD-levy olisi suoraan peilattu johonkin muistialueelle, ja MS nyt suojaisi kyseistä muistialuetta puukottamalla piirisarjaa?

Microsoftalla ollut entinen työntekijä kertoi, että mikkisofta antoi monelle kenkää että enää ei patseja testata laajasti eri kone kokoonpanoilla.

Vaan patsit testataan nykyisin käyttäjillä, en yhtään ihmettele jos päivitys viimeisen 4v aikana on silloin tällöin rikkonut jotain.

Microsoftalla ollut entinen työntekijä kertoi, että mikkisofta antoi monelle kenkää että enää ei patseja testata laajasti eri kone kokoonpanoilla.

Vaan patsit testataan nykyisin käyttäjillä, en yhtään ihmettele jos päivitys viimeisen 4v aikana on silloin tällöin rikkonut jotain.

En tiedä miksi joku voi valittaa edes, jos jollai ahtlon koneella ei toimi asiat vuonna 2018.

Eikös tuo tullut ulos joskus yli 10 vuotta sitten…

En tiedä miksi joku voi valittaa edes, jos jollai ahtlon koneella ei toimi asiat vuonna 2018.

Eikös tuo tullut ulos joskus yli 10 vuotta sitten…

Applehan korjasi tuon prosessorin sulamisen joulukuun alun 10.13.2 -versiossa, enkä huomannut tuolloin, enkä vieläkään (uusin Safari-lisäpätsi) mitään eroa latensseissa tai prosessoritehoissa; dawina Logic Pro X ja rautana Core audiota natiivisti tukeva Focusraitti. Kokeilin paria vanhempaakin rojektia, jotka pyörivät aiemmin kiikun kaakun tehojen ylärajoilla ja näin ne pyörivät edelleen. Core audio on toki hieman muiden käyttöjärjestelmien rajapintoja integroidumpi, mutta näin periaatteessa en välttelisi päivityksiä, jos olisi Win/ASIO tai Linuxin Jackki käytössä.

Applehan korjasi tuon prosessorin sulamisen joulukuun alun 10.13.2 -versiossa, enkä huomannut tuolloin, enkä vieläkään (uusin Safari-lisäpätsi) mitään eroa latensseissa tai prosessoritehoissa; dawina Logic Pro X ja rautana Core audiota natiivisti tukeva Focusraitti. Kokeilin paria vanhempaakin rojektia, jotka pyörivät aiemmin kiikun kaakun tehojen ylärajoilla ja näin ne pyörivät edelleen. Core audio on toki hieman muiden käyttöjärjestelmien rajapintoja integroidumpi, mutta näin periaatteessa en välttelisi päivityksiä, jos olisi Win/ASIO tai Linuxin Jackki käytössä.

Microsoft julkaisi oman näkemyksensä korjausten vaikutuksesta suorituskykyyn. Eivät vielä julkaisseet benchmarkkeja, mutta antoivat tietoa noin yleisellä tasolla että minne on odotettavissa penaltyä.

Understanding the performance impact of Spectre and Meltdown mitigations on Windows Systems

Summary:

Microsoft julkaisi oman näkemyksensä korjausten vaikutuksesta suorituskykyyn. Eivät vielä julkaisseet benchmarkkeja, mutta antoivat tietoa noin yleisellä tasolla että minne on odotettavissa penaltyä.

Understanding the performance impact of Spectre and Meltdown mitigations on Windows Systems

Summary:

Eikö Windows-tietokoneesi enää käynnisty? Microsoft painoi paniikkinappulaa – Meltdown- ja Spectre-päivityksien jakelu keskeytetty – Tekniikanmaailma.fi

Onko tuolle lehden väitteelle enemmänkin pohjaa, että päivitys olisi vaurioittanut myös Intel koneita?

Eikö Windows-tietokoneesi enää käynnisty? Microsoft painoi paniikkinappulaa – Meltdown- ja Spectre-päivityksien jakelu keskeytetty – Tekniikanmaailma.fi

Onko tuolle lehden väitteelle enemmänkin pohjaa, että päivitys olisi vaurioittanut myös Intel koneita?

Samaa puolueellista klikkihuoraus-paskaa ilman perusteita mitä nykyinen verkko-TM on suoltanut jo vuosia. Itse uutisessakin todetaan, että "jakelu on keskeytetty tietyiltä AMD-koneilta", eli juuri niiltä Athloneilta, mutta silti piti huomiohakuisesti vetää myös Intel mukaan, vaikka ongelma ei niitä koskekaan.

Voin vain kuvitella miten Esson baarissa taas tuulipuvut kahisevat kun massat pääsevät myllyttämään sitä "paskaa Windowsia". 😀

Samaa puolueellista klikkihuoraus-paskaa ilman perusteita mitä nykyinen verkko-TM on suoltanut jo vuosia. Itse uutisessakin todetaan, että "jakelu on keskeytetty tietyiltä AMD-koneilta", eli juuri niiltä Athloneilta, mutta silti piti huomiohakuisesti vetää myös Intel mukaan, vaikka ongelma ei niitä koskekaan.

Voin vain kuvitella miten Esson baarissa taas tuulipuvut kahisevat kun massat pääsevät myllyttämään sitä "paskaa Windowsia". 😀

Tämä kylläkin tuli nyt tammikuussa.

About speculative execution vulnerabilities in ARM-based and Intel CPUs

Apple security updates

Tämä kylläkin tuli nyt tammikuussa.

About speculative execution vulnerabilities in ARM-based and Intel CPUs

Apple security updates

Puhut nyt eri pätsistä mutta näemmä uutiseenkin on päässyt virhe, 10.13.2 -päivitys tuli jo joulukuussa ja korjasi Meltdownin, eli tämä ei päivitä .1 > .2 vaan .2 > .2 ja korjaa Spectren

Puhut nyt eri pätsistä mutta näemmä uutiseenkin on päässyt virhe, 10.13.2 -päivitys tuli jo joulukuussa ja korjasi Meltdownin, eli tämä ei päivitä .1 > .2 vaan .2 > .2 ja korjaa Spectren

Mahdotonta, sillä Esso-ketju lopetettiin vuonna 2006. :p

Koska mieleni on utelias, uninstalloin bitdefenderin jonka jälkeen päivitys napsahti oitis koneelle. Ajelin CDM:n ja onhan tuossa eroja, mutta noilla ei liene tällaisen kotikäyttäjän kannalta merkitystä? Pelaan ja surffaan.

Mahdotonta, sillä Esso-ketju lopetettiin vuonna 2006. :p

Koska mieleni on utelias, uninstalloin bitdefenderin jonka jälkeen päivitys napsahti oitis koneelle. Ajelin CDM:n ja onhan tuossa eroja, mutta noilla ei liene tällaisen kotikäyttäjän kannalta merkitystä? Pelaan ja surffaan.