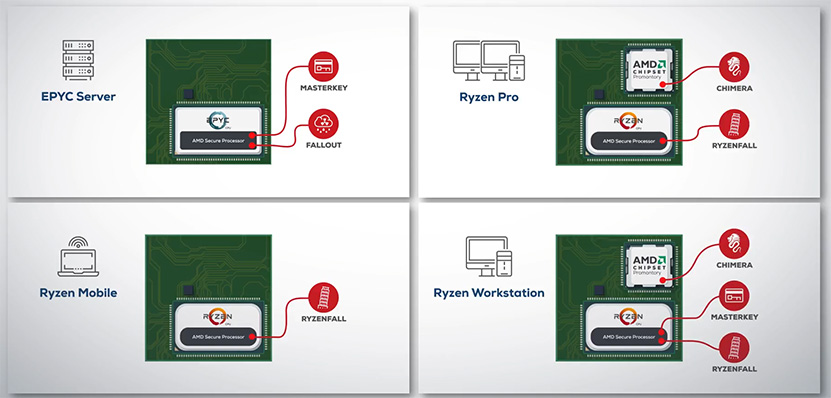

Nettiin on ilmestynyt uusi AMDFlaws-sivusto, jossa kerrotaan 13 väitetystä haavoittuvuudesta AMD:n Zen-arkkitehtuuriin perustuvissa prosessoreissa sekä Promontory-piirisarjassa. Tyhjästä ilmestynyt väite herätti aluksi hämmennystä, mutta pienen tutkiskelun jälkeen haavoittuvuudet vaikuttavat enemmän markkinoiden manipulointiyritykseltä kuin miltään muulta.

AMDFlaws-sivuston takaa löytyy CTS Labs -niminen viime vuonna perustettu yritys, jonka omat verkkosivut avattiin vasta tämän vuoden tammikuussa. Yhtiön meriitit ovat toistaiseksi tuntemattomia, eikä ainakaan yhtiön tuottama esittelyvideo vakuuta: videolla esitellään yhtiön väkeä ”päämajassaan” käyttäen haastatteluiden taustana netin kuvapankeista saatavia kuvia toimistoista ja datakeskuksista. Huomionarvoista on myös se, ettei tietoturvayhtiöksi itseään kutsuvan CTS Labsin omilla verkkosivuilla ole SSL-sertifikaattia.

Yhtiön vastuuvapauslauseke julkaisemansa whitepaperin lopussa vihjaa, että yhtiöllä on taloudellisia intressejä AMD:n prosessoreiden ja piirisarjojen turvallisuuteen liittyen. Nuo yhteydet on netissä liitetty Viceroy Research -yhtiöön, joka on Saksassa epäiltynä talousrikoksista. Viceroy Research on lisäksi julkaissut nopealla aikataululla CTS Labsia puolustavan kannanoton, jonka mukaan AMD:n osakkeen oikea arvo olisi nolla dollaria ja yhtiön ainut vaihtoehto tässä vaiheessa olisi hakeutua konkurssiin.

AMD:n mukaan CTS Labs on entuudestaan yhtiölle tuntematon yritys, jonka käytös tietoturvayritykseksi on vähintäänkin outoa. Yhtiö oli antanut AMD:lle alle vuorokauden aikaa tutustua väitettyihin haavoittuvuuksiin ennen niiden julkistusta AMDFlaws-sivuston kautta kaiken kansan nähtäville. Hyvien tapojen mukaisesti tietoturvayritykset antavat normaalisti yritykselle aikaa reagoida haavoittuvuuksiin ennen niiden julkistamista. AMD kertoo tutkivansa väitetyt haavoittuvuudet ja kertovansa asiasta sen jälkeen lisää.

Mitä itse haavoittuvuuksiin tulee, ainakin tässä vaiheessa allekirjoittaneelle on jäänyt kaksijakoinen kuva. Toisaalta on totta, että haavoittuvuudet ovat mitä ilmeisimmin olemassa, mutta vain siinä tapauksessa, että tietokoneeseen on erikseen asennettu erityinen, haitalliseksi tarkoitettu BIOS-versio, piirisarjalle tietty firmware-versio ja niin edelleen. Lisäksi ilmeisesti vaatimusten listalta löytyy järjestelmänvalvoja-tason käyttöoikeuden käyttöjärjestelmään muiden muokkausten päälle. Kokoonpanot siis eivät ole haavoittuvia, ellei joku vihamielinen taho pääse käsiksi koneeseen ja muun muassa päivittämään sen BIOSia.

io-tech seuraa tilanteen kehittymistä ja uutisoi sen uusista käänteistä. Voit lisäksi seurata asiaa muun muassa Redditin asialle omistetussa megaketjussa, jossa on linkkejä useisiin asiasta tavalla tai toisella uutisoineisiin tahoihin.

Yaron Luk, co-founder of CTS Labs, told Motherboard that "Viceroy is not a client of CTS, and CTS did not send its research to Viceroy." When asked about the company's financial motivations, Luk said that "we are a for-profit company that gets paid for its research by a variety of research clients."

https://motherboard.vice.com/en_us/article/bj5wy4/amd-flaws-viceroy-short-selling-stock-market

Plot thickens.

Ihan vakavalla naamalla väittää ettei Viceroylle lähetetty tutkimuksia vaikka Viceroy kykeni luomaan 25-sivuisen dokumentin niistä alle kahdessa tunnissa?

Ehkä Viceroy ei ole asiakas, vaan työnantaja tai jopa omistaja

Olis aika mahtavaa päästä käsiksi cts labsin viestihistoriaan tuolta ajalta, et minne kaikkialle ovat sitten lähettäneet tuon jos eivät viceroylle…

Redditissä kovasti siniseen leiriin uskotaan noissa työnantaja asioissa. Henkilökohtaisesti kummalta tuntuu, että pelkän shorttauksen takia kaikki tämä ois… liekö edes omilleen ovat päässeet. Tai jääkö käteen muuta kun kireät korut kun kaikki on ohi.

No nyt on uutta tietoa

AMD promises firmware fixes for security processor bugs

Eli oikeita pukeja ovat, mutta kyllähän tuo putiikki varsin huonosti hoiti tään keissin ja aika liioittelevaa oli myös se miten "vaarallisia" noi löydöt on.

Enemmän kiinnosti tuo, että oliko nämä oikeasti olemassa.

Olivat olemassa. Mutta eivät varsinaisesti kyllä ole haavoittuvuuksia, koska jokainen kuitenkin vaatii Root/Admin oikeudet ja jopa melkolailla paikan päällä käyntiä (koska muutama vaati oikein BIOS:n flashausta, vaikkakin on olemassa muutamia tapoja flashata bios työpöydältäkin, ja sekin taas vaatii juurikin nuo root/admin oikeudet)

AMD Corporate: Initial AMD Technical Assessment… | Community

Jokaisessa maailman autossa on vialliset lukot:

Sen kuin annatte avaimet minulle, niin voin varastaa jokaisen niistä.

Aivan samalla lailla jokainen Intel-PC:kin on turvaton jos hyökkääjällä on jo admin pääsy.

On, mutta luultavasti enemmän tai vähemmän vastaavia löytyisi oikeastaan mistä tahansa jos lähdetään sillä ajatuksella että se lasketaan haavoittuvuudeksi jos koneelle voi tehdä haittaa admin-oikeuksilla ja biosin päivittäminenkin on luvallista.

Tässä kai se on aika hyvin tiivistetty asian vakavuus mitä tulee tuohon security prosessoriin.

Että joo… kyllähän tämä tarina lässähti kun entisen leipurin taikinat kun kompuralla niitä nostatti.

Juurikin näin. Ehkä mielenkiintoisin noista löydöistä on tuo ASMedian piirin puki. Noita piirejä kun löytyy varsinkin OEM puolella todella paljon myös Intel alustoista niin on aika kyseenalaista leimata tätä AMD:n ongelmaksi.