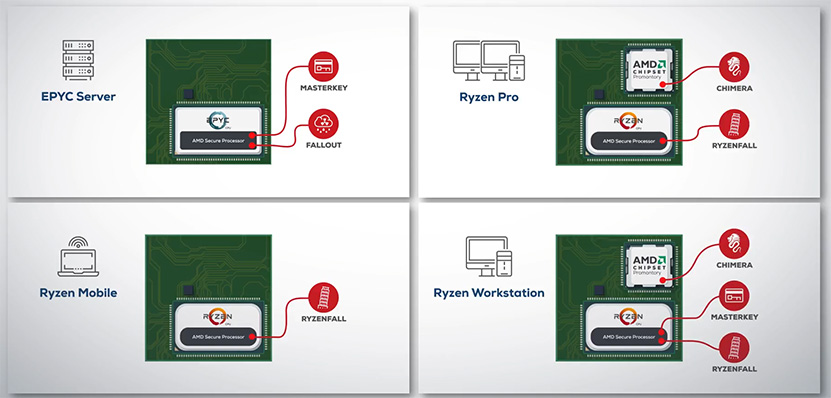

Nettiin on ilmestynyt uusi AMDFlaws-sivusto, jossa kerrotaan 13 väitetystä haavoittuvuudesta AMD:n Zen-arkkitehtuuriin perustuvissa prosessoreissa sekä Promontory-piirisarjassa. Tyhjästä ilmestynyt väite herätti aluksi hämmennystä, mutta pienen tutkiskelun jälkeen haavoittuvuudet vaikuttavat enemmän markkinoiden manipulointiyritykseltä kuin miltään muulta.

AMDFlaws-sivuston takaa löytyy CTS Labs -niminen viime vuonna perustettu yritys, jonka omat verkkosivut avattiin vasta tämän vuoden tammikuussa. Yhtiön meriitit ovat toistaiseksi tuntemattomia, eikä ainakaan yhtiön tuottama esittelyvideo vakuuta: videolla esitellään yhtiön väkeä ”päämajassaan” käyttäen haastatteluiden taustana netin kuvapankeista saatavia kuvia toimistoista ja datakeskuksista. Huomionarvoista on myös se, ettei tietoturvayhtiöksi itseään kutsuvan CTS Labsin omilla verkkosivuilla ole SSL-sertifikaattia.

Yhtiön vastuuvapauslauseke julkaisemansa whitepaperin lopussa vihjaa, että yhtiöllä on taloudellisia intressejä AMD:n prosessoreiden ja piirisarjojen turvallisuuteen liittyen. Nuo yhteydet on netissä liitetty Viceroy Research -yhtiöön, joka on Saksassa epäiltynä talousrikoksista. Viceroy Research on lisäksi julkaissut nopealla aikataululla CTS Labsia puolustavan kannanoton, jonka mukaan AMD:n osakkeen oikea arvo olisi nolla dollaria ja yhtiön ainut vaihtoehto tässä vaiheessa olisi hakeutua konkurssiin.

AMD:n mukaan CTS Labs on entuudestaan yhtiölle tuntematon yritys, jonka käytös tietoturvayritykseksi on vähintäänkin outoa. Yhtiö oli antanut AMD:lle alle vuorokauden aikaa tutustua väitettyihin haavoittuvuuksiin ennen niiden julkistusta AMDFlaws-sivuston kautta kaiken kansan nähtäville. Hyvien tapojen mukaisesti tietoturvayritykset antavat normaalisti yritykselle aikaa reagoida haavoittuvuuksiin ennen niiden julkistamista. AMD kertoo tutkivansa väitetyt haavoittuvuudet ja kertovansa asiasta sen jälkeen lisää.

Mitä itse haavoittuvuuksiin tulee, ainakin tässä vaiheessa allekirjoittaneelle on jäänyt kaksijakoinen kuva. Toisaalta on totta, että haavoittuvuudet ovat mitä ilmeisimmin olemassa, mutta vain siinä tapauksessa, että tietokoneeseen on erikseen asennettu erityinen, haitalliseksi tarkoitettu BIOS-versio, piirisarjalle tietty firmware-versio ja niin edelleen. Lisäksi ilmeisesti vaatimusten listalta löytyy järjestelmänvalvoja-tason käyttöoikeuden käyttöjärjestelmään muiden muokkausten päälle. Kokoonpanot siis eivät ole haavoittuvia, ellei joku vihamielinen taho pääse käsiksi koneeseen ja muun muassa päivittämään sen BIOSia.

io-tech seuraa tilanteen kehittymistä ja uutisoi sen uusista käänteistä. Voit lisäksi seurata asiaa muun muassa Redditin asialle omistetussa megaketjussa, jossa on linkkejä useisiin asiasta tavalla tai toisella uutisoineisiin tahoihin.

Tässä oikean 🙂 tietoturvatutkijan twitteriin kirjoittelemia ensifiiliksiä asiasta

:vihellys:

Eli tämä on vähän sama juttu kun jätettäisiin tietokone auki torille ja odotettaisiin että tarttuuko joku vai ei;) Eli periaatteessa ei ole olemassakaan prosessoria mihin nuo toimenpiteet eivät tehoaisi? Muokattu bios, pääkäyttäjän oikeudet jne? Aika hämärä juttu.

Lisätään tähän juttu siitä ketä Viceroy Researchin takana on.

Identity of individuals behind Viceroy Research revealed

Tuossa on myös hyvä ketju Twitterissä jossa Ian Cutress pyysi että "Viceroy selitettäisiin" hänelle "ELI5" tyyliin.

Tuo Capitec keissi on vähintäänkin mielenkiintoinen.

—

Hilbert ät Guru3D kirjoitti

13 Security Vulnerabilities and Manufacturer Backdoors Exposed In AMD Ryzen Processors

Yritys on kyllä kova, lopulta AMD saa tästä vaan lisää medianäkyvyyttä eikä häviä yhtään mitään 😆

Eiköhän tässä loppupeleissä voi olla kuiteski ihan luottavaisin mielin. :kahvi:

Melkein haiskahtaa nokkaan joku loanheitto kampanja joka saattais olla lähtöisin eräästä sinisestä leiristä :vihellys: tai vaihtoehtoisesti jossain wallstreetillä halutaan osakkeen hintaa taas alas :think:

Sitten kun AMD:n johto laittaa osakkeet myyntiin kannattaa vasta huolestua 🙂

Aika vahva tunne loanheitosta tästä nousee. Olisi kannattanut lahjoa joku jo vakiintunut tietoturvayhtiö hoitamaan likainen työ…

Tulisipa taustavoimat ilmi.

En tahdo uskoa että sinisestä leiristä tällaista tulisi, menisi kyllä jo liian matalalle.

Intelin kurssi droppasi silloin kun tuli nuo ongelmat esille, joten uskoisin että tässä joku koettaa toistaa tuota ilmiötä. Hakee siis vain henkilökohtaista hyötyä koettamalla saada AMD kurssia hetkellisesti tiputettua ja sitä kautta sitten omaa tiliä kartutettua kun kurssi taas nousee normaalille tasolle. Olettivat varmaan että olisi mennyt paremmin lävitse / kauemmin huomata feikkaus, mutta tietysti jos tekemisen ja väitteiden taso on tätä, niin ei kai muuta voi olettaa kuin että yritys epäonnistuu.

Yhtä hyvin voisi sanoa että koko prosessori ei toimi, jos vain lataa custom BIOS emolle joka sitten injektaa virheellisen mikrokoodin kivelle. Perään sitten huudellaan otsikoihin suuria ongelmia ja lopuksi kun Juti kaatuu koneesta sen takia kun Ryzeni kippasi. 😀

Vai olisikohan Yakuza-Jen yrittämässä viedä huomiota pois että yrittävät törkeästi väärinkäyttää markkina-asemaansa?

En oikein ymmärrä miten se voi olla haavoittuvuus jos pitää olla rootit? Silloinhan voit asentaa gayloggerit ja ihan mitä tauhkaa ja piilottaa ne miten lystäät. Tai format c: jos kiukuttaa. o_O

Joo… Tarvii joko custom BIOSin asentaa tai rootin oikeudet ?

That does not qualify as a vulnerability.

Joo… Tarvii joko custom BIOSin asentaa tai rootin oikeudet :facepalm

That does not qualify as a vulnerability.

Sama porukka on on etelä-afrikassa onnistunut jonkinlaista korvausta itselleen kikkailemaan vastaavanlaisilla kamppanioinnilla. Ilmeisesti nyt oltiin isompaa saalista kalastelemassa.

Kiitos hauskasta uutisesta. Eihän tuo vaikuta miltään muulta kuin kurssikeplottelulta. AMD voisi vaikka haastaa porukan oikeuteen niin saisi tiedon ketä tuon taustalla on. 😀

Onkohan noi tehnyt amd:lle jonkun uhkavaatimuksen eli "maksakaa tilille xxx 1 miljardia dollaria tai me julkistetaan tietomme"?.:D:kahvi:

AMD:n suorittimista paljastui jättiaukko: yhtä iso juttu kuin Intelin Spectre/Meltdown?

Tivi julkaissut täysin kritiikittömästi tämänkin. 😀

Sellainen "haavoittuvuus" siellä. Jos hyökkääjä pääsee asentamaan kohdetietokoneeseen ohjelmia ja custom BIOS:in niin peli on kyllä siinä vaiheessa pelattu joka tapauksessa. 😀

Varsin vakuuttava tuo koko CTS Labs

Vähänkö muuten hävettäisi näyttää naamaansa moisella videolla. Melkein mielummin menisin vakuuttelemaan lättymaavideolle sitä kuinka maa on litteä, siitä saa sentään vähän säälipisteitä. Kunnon facepalm kamaa.

Itsekin voin löytää vastaava tyylisiä ”haavoittuvuuksia” jokaisesta tietokoneesta, antakaa kaikki tunnukset, BIOS salasanat ja suora pääsy, niin voin luvata, että saan koneen käyttökelvottomaksi tai jonkin haittaohjelman asennettua.

En siis varsinaisesti edes osaa hyödyntää mitään oikeita järjestelmien reikiä, mutta kyllä suora pääsy koneelle ja admin tunnukset auttaa ihan kummasti, että pääsee asentamaan jotain haitallista.

Pitäisikö nyt kaikkien maksaa mulle korvaus, etten tee mitään tuollaista?

Jep, kaikkien autojenkin lukot ovat viallisia.

Sen kuin annatte avaimet minulle, niin voin varastaa ne kaikki.

:tdown: Luitko vain otsikon:

Lainaus:"

Myös tietoturvafirman motiivi on kyseenalaistettu.

Tuoreimman AMD-aukon hyväksikäyttö on kuitenkin vaikeampaa: se vaatii pääsyä tietokoneelle toisen haavoittuvuuden kautta tai paikallista pääsyä pääkäyttäjän oikeuksin".

Onhan tuo otsikko kuitenkin aikamoista klikkihuorausta.

Surullista että AMD osakkeet laski vähän tämän uutisen takia.

Mahtoi olla motivaatio koko jutun takana. Ainakin siltä aika pitkälti haiskahtaa.

Kyllä Yakuza-Jenkin tästä hyötyy kun vie huomiota pois sen puljun törkeästä markkina-aseman väärinkäytöstä.

Paistaa aika kauas että Intel on palkannu etsimään vikoja.

No niitä löytyi ja yritys varmaan sai palkkionsa.

Imeisesti roskaa nuo "aukot", TOSIN ajattelemisen aihetta kyllä antaa jos "turvaprossu" pystyy estämään haitakkeen havaitsemisen sen asentamisen jälkeen (vaikka kuinka vaadittaisiin admin oikeudet). Muutenkin nuo "turva" prossu viritykset tuntuvat aiheuttavan vain etupäässä ongelmia ja tietoturva-aukkoja. Moiset pitäisi olla ehdottomasti poiskytkettävissä täysin, esim hardwaretasolla, jumpperilla..

Pakko myöntää, että kävi minullakin mielessä että onkohan nyt intelin "PR" mies käynyt vähän voitelemassa rattaita kun eilen tästä ensimmäisen kerran luin, mutta kun tässä on tullut näitä taustoja esille niin en oikein jaksa uskoa että intelkään olisi tälläisten sankareiden kanssa lähtenyt touhuamaan.

Ei tuossa Intel ole taustalla, Gamers Nexus on tehny asiasta uutisen ja GN:n kommenteissa sit muutama käyttäjä avannu omia näkökulmiaan, esim näin:

"A lot of us AMD investors were really curious what happened the past 2 weeks. Late last week, we had a BS rumor about an AMD buyout that skyrocket the stock by 10% in only a few mins. Right after that rumor, we have seen an INSANE amount Index volatility for this week. We were all puzzled and thought perhaps there's a buyout on the table. Today, we find this security flaw reporting along with another 25 page PDF file released by Viceroy Research who stated that on Monday, someone anonymous gave them early access to this security flaw white paper which lead them to massively short the stock. Viceroy Research, who is currently being investigated in Germany for causing other stocks to tank with fake hit pieces, stated in their 25 PDF that AMD stock needs to go down to 0 due to this security flaw. CTS, a fake company that uses green screen on youtube to show off their office, also paid Trail of Bits $16,000 to review the white paper and legitimize it one week before AMD even found out about the flaw. This is stock manipulation to the extreme and they are doing it in broad daylight. https://www.reuters.com/article/us-cyber-amd/after-short-selling-surge-israeli-firm-says-it-finds-amd-chip-flaw-idUSKCN1GP273"

Samoin redditistä samaa tarinaa. Eli "joku" (toi Israelilainen firma) pelaa AMD:n osakkeella.

Haiskahtaa pahasti talousrikosjutulta. Toivottavasti luovutetaan jenkkeihin että pääsevät tutustumaan oransseihin kunnolla

Voisit tuosta yo. linkistäsi työntää nuo youtube redirectit sinne mihin kuuluvatkin…

Öö, mitkä? Tuo näyttää tänne ainakin ihan tavalliselta Reutersin linkiltä?

Niin varmaan voisin…

Jos ois kotona&koneella…

Puhelimella hankalaa…

Koita kestää…

:shug:

Joku on nyt hoksannut, että valtavirran media tarttuu hanakasti näihin tuomiopäivän julistuksiin, kunhan vain raapustaa välttävästi ammattimaisen kuuloista sontaa ja hep, keplottelu osakekursseilla voi alkaa :smoke:

Lainauksessa oleva näköjään onkin, alkuperäisen urli oli vähän erilainen.

Kappas, mäpäs korjaan ton joutessani kuolion puolesta

https://www.youtube.com/watch?v=ZZ7H1WTqaeo

Siinä ihan hauska video aiheesta.

Njoo siis kohdekoneen käyttäjä itse asentaa turvalliseksi luulemansa softan, joka onkin muokattu ja tarvitsee suorittamiseen adminin oikeudet. Tuolla tavallahan suurin osa viruksista toimii jo nyt. Tpun W1zzard tuon jo tyhjentävästi kertoikin:

Keskiverto osakkeen omistaja tuskin tietää eroa biosin ja käyttöjärjestelmän välillä, että sikäli… mutta että kaikki tämä vain osakemarkkinoita manipuloidakseen? Aikamoinen peiteoperaatio lyhyen ajan hyötyä tavoitellen, joka ei edes suuremmin näy parin kuukauden kurssia katsellessa.

Mitä käyttäjäkuntaan tulee, niin mitään lukemaansa ei saa sisäistää että tästä jotain amd:lle vahingollista irti saa. Toki jos pitäytyy parissa kyseenalaisessa otsikossa, niin kyllin sinisten lasien läpi katsottuna tämä voi olla isokin asia.

Keskiverto osakkeen omistaja tuskin tietää eroa biosin ja käyttöjärjestelmän välillä, että sikäli… mutta että kaikki tämä vain osakemarkkinoita manipuloidakseen? Aikamoinen peiteoperaatio lyhyen ajan hyötyä tavoitellen, joka ei edes suuremmin näy parin kuukauden kurssia katsellessa.

Mitä käyttäjäkuntaan tulee, niin mitään lukemaansa ei saa sisäistää että tästä jotain amd:lle vahingollista irti saa. Toki jos pitäytyy parissa kyseenalaisessa otsikossa, niin kyllin sinisten lasien läpi katsottuna tämä voi olla isokin asia.

Jos pääsee tietokoneeseen käsiksi pääkäyttäjätason oikeuksin niin eiköhän sen koneen saa ajamaan mitä tahansa koodia, oli sitten intel tai amd tai arm ja oli sitten windows, linux, mac tai unix. Sinänsä uutinen pitää siis osittain paikkansa, juttu vaan unohtaa mainita pikkuseikkoja.

Sepä se…

Mielenkiintoista kun AMD:n virallinen lausunto tulee ulos joskus parin kuukauden päästä, kun ovat tämän asian kammanneet, mutta kommentit siitä, että mikä tahansa systeemi vuotaa kuin seula, kun pääsee leikkimään admin oikeuksilla, joten… heh 😉

Prossissa itsessäänhän on aina bugeja, isoja ja pienempiä. Eri asia on, kuinka helposti niihin pääsee käsiksi.

Korjasivat tilannetta vetämällä sitten toiseen äärilaitaan. 😀

Likaisia huhuja uudesta AMD-paljastuksesta: "Kaikki tässä haisee palkkamurhalta"

Tuolla on ko. aihetta päivitetty:

AMD:n suorittimissa haavoittuvuuksia: yhtä iso juttu kuin Intelin Spectre/Meltdown? Kriitikot suitsivat pelkoja

Niin on, ja se on tavanomaista TiVi:n "journalistista" linjaa. Käyn sivustolla harvakseltaan tarkistamassa missä mennään tason puolesta, ja aika lailla joka kerta poistun harmistuneena. TiVi on laadultaan tietotekniikan iltapäivälehti, jos sitäkään.

” Väitetyt haavoittuvuudet koskevat näillä näkymin vain järjestelmiä, joihin hyökkääjä pääsee käsiksi järjestelmänvalvojatason oikeuksin ja joihin hän kykenee päivittämään haitalliseksi tarkoitetun BIOS-version ja muita ohjelmistoja. ”

Kyllä Intel vehkeisiinkin saa aukkoja tehtyä jos tahallaan tehtailee vihamielisen BIOS:in ja asentaa sen emolle, haisee tämä AMD aukko sivusto vähän tahalliselta yritykseltä tasapainottaa Intel vs AMD imagoa näiden aukkojen osalta (ts kun Intel tyri pahasti niin pitää saada AMD näyttämään vielä huonommalta).

Anandtech Our Interesting Call with CTS-Labs

Mielenkiintoisin osa pikaselauksella tuossa oli lopussa. Alex Ionescu, joka saattaa olla tuttu nimi viimeaikaisista haavoittuvuusuutisista, oli vahvistanut anadtechille että haavoittuvuudet ovat todellisia.

Lähipäivinähän tuosta kuuluu, että onko viat oikeasti olemassa, vai ei. Jos pitää paikkansa ja viat on oikeasti olemassa, niin tuo iskee kyllä muihinkin koneisiin saman Anandin artikkelin mukaan:

"It seems a bit odd for a company looking into ASMedia related flaws to then turn their focus onto AMD’s secure processor, using the chipset vulnerabilities as a pivot point. ASMedia chips, especially the USB host controllers cited by CTS-Labs, are used on literally tens of millions of Intel-based motherboards around the world, from all the major OEMs. For a large period of time, it was hard to find a system without one. The decision to pivot on newer AMD platforms is a weak argument, the wishy-washy language when discussing projects at the start of the company’s existence, and the abrupt ending to the call when asked to discuss the original customer could be construed (this is conjecture here) that the funding for the product was purposefully directional towards AMD."

IC: Would there be any circumstance in which you would be willing to share the details of these vulnerabilities and exploits under NDA with us?

YLZ: We would love to, but there is one quirk. According to Israel export laws, we cannot share the vulnerabilities with people outside of Israel, unless they are a company that provides mitigations to such vulnerabilities.

IC: Would that also prevent you from publishing them publicly?

YLZ: That is an interesting question, I haven’t even thought about that.

ILO: I think that we spoke to our lawyers, and generally, as far as I know because I am not a lawyer, but I don’t think it stops us.

IC: It was stated that, and I quote, that ‘this is probably as bad as it gets in the world of security’. These vulnerabilities are secondary attack vectors and require admin level access and they also do not work in virtualized environments (because you can’t update a BIOS or chip firmware from a virtual machine) without having metal access which is typically impossible in a VM environment. What makes these worse than primary level exploits that give admin access?

ILO: I think that this is an important question. I will give you my opinion. I think that the idea that this requires local admin privileges that it doesn’t matter in a sense because the vector already has the access to the files. What I think that is particularly bad about this secondary attack is that it lets put malware in hardware, such as the secure processor, which has the highest privileges in the system. You are sitting there and you can get to all memory sectors and so from there you can stay undetected by antiviruses, and if the user reinstalls the operating system or formats the hard-drive you still stay there.

IC: Can you describe how you came up with the names for these exploits?

YLZ: It was our creativity and fervent imagination.

IC: Did you pre-brief the press before you spoke to AMD?

ILO: What do you mean by pre-brief the press?

IC: We noticed that when the information went live, some press were ready to go with relevant stories and must have had the information in advance.

ILO: Before our announcement you mean?

IC: Correct.

ILO: I would have to check the timing on that and get back to you, I do not know off the top of my head.

DK: I think the biggest question that I still have is that ultimately who originated this request for analysis – who was the customer that kicked this all off?

ILO: I definitely am not going to comment on our customers.

DK: What about the flavor of customer: is it a semiconductor company, is it someone in the industry, or is it someone outside the industry? I don’t expect you to disclose the name but the genre seems quite reasonable.

ILO: Guys I’m sorry we’re really going to need to jump off this call but feel free to follow up with any more questions.

Onneksi kahvi valmistui juuri sopivasti että pääsi tuosta, olisi vielä saattanut lipsauttaa jotakin epäilyttävää ulos.

Ja päälle kommentti tuosta etteivät muka voisi jakaa koska israelin lait jne

Tuo secure processor… mites porukan teknikaalit ymmärtää sen hyväksikäytön? Suoraan kai ei firmiksen injektointi siihen onnistu, mikäli oikein ymmärsin pcperin prossu spesialisti Joshilta, niin se ei itsessään sisällä minkään sortin flash muistia. Pitääkö tämä paikkansa?

Eiköhän siihen jollakin tavalla pysty ohjelmallisesti vaikuttamaan. Vähän samaan tyyliin mitä AGESA tekee.