Spectre ja Meltdown ovat olleet viimepäivien kuumin puheenaihe IT-maailmassa. Suurimman osan huomiosta on saanut Intel, vaikka haavoittuvuudet koskevat myös muita valmistajia.

Spectre- ja Meltdown-haavoittuvuuksien paikkaamisen tiedetään vaikuttavan tietokoneiden suorituskykyyn. Se, miten paljon paikat suorituskykyä laskevat, riippuu ennen kaikkea tietokoneella tehtävistä tehtävistä. Suurimman suorituskyvyn laskut tapahtuvatkin lähinnä datakeskuksissa, joissa palvelimiin kohdistuu raskasta I/O-rasitusta.

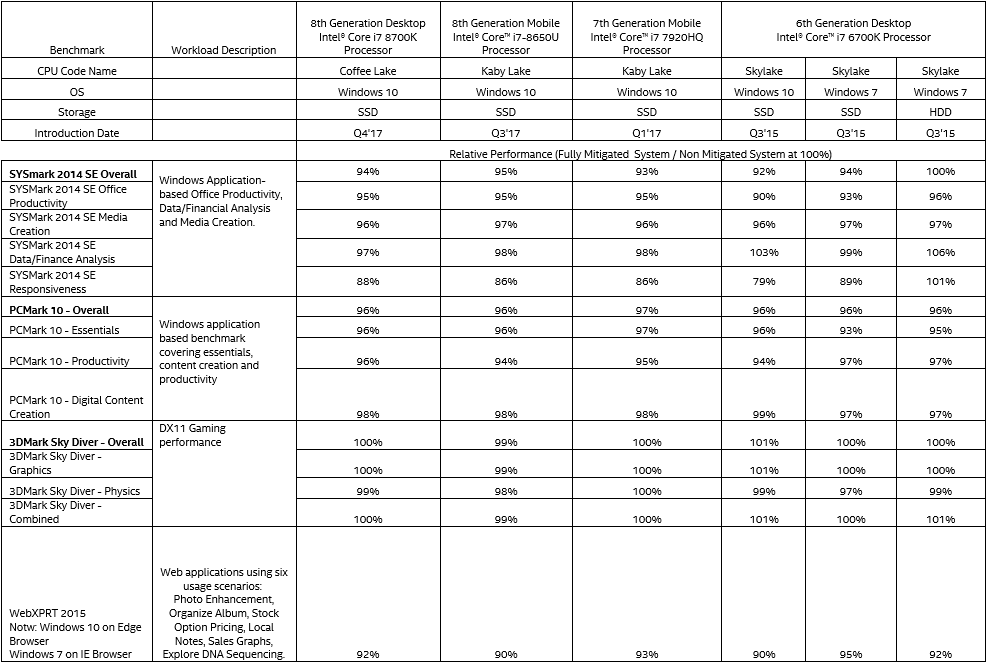

Intel on julkaissut omat suorituskykytestinsä koskien kotikäyttäjien tietokoneita Windows-alustoilla. Testit on ajettu yhtiön kolmen viimeisen sukupolven prosessoreilla käyttäen erilaisia synteettisiä testejä. 8. sukupolven Coffee Lake -prosessoreilla ja 8. ja 7. sukupolven Kaby Lake -mobiiliprosessoreilla testit on suoritettu Windows 10 -käyttöjärjestelmällä ja 6. sukupolven Skylake-prosessoreilla sekä Windows 10:llä käyttäen SSD-asemaa että Windows 7:llä käyttäen SSD-asemaa ja kiintolevyä. Testit ajettu SYSmark 2014 SE-, PCMark 10- 3DMark Sky Diver- ja WebXPRT 2015 -ohjelmilla.

Intelin omien testien mukaan suorituskyky on laskenut lähes jokaisessa testissä, mutta muutama poikkeuskin löytyy. Suorituskyvyn kerrotaan jopa parantuneen kiintolevyllä ja Windows 7:llä varustetulla Skylake-kokoonpanolla SYSMark 2014 SE:n Data/Finance Analysis- ja Responsiveness-testeissä sekä samalla prosessorilla, SSD-asemalla ja Windows 10 -käyttöjärjestemällä SYSMark 2014 SE:n Data/Finance Analysis -testissä, 3DMark Sky Diverin kokonaistuloksessa, grafikka-testissä ja grafiikka- ja fysiikkatestit yhdistävässä Combined-testissä.

Suurin negatiivinen vaikutus päivityksistä on saatu SYSMark 2014 SE:n Responsiveness-testissä Skylake-prosessorilla Windows 10 -alustalla ja Kaby Lake -mobiiliprosessoreilla. Skylaken tapauksessa suorituskyky oli vaivaiset 79 % alkuperäisestä, kun Kaby Lakejen suorituskyky riitti niin ikään erittäin heikkoon 86 %:iin alkuperäisestä. Myös Coffee Lake -kokoonpanoin ja Windows 7:lla ja SSD-asemalla varustetun Skylake-kokoonpanon tulokset laskivat alle 90 %:iin päivittämättömien verrokkien tuloksista samassa testissä.

Löydät kaikki suorituskykylukemat uutisen kuvasta, jonka voi avata täyteen kokoon klikkaamalla.

Lähde: Intel

jos Update ei toimi, tuolla saa sen pelaamaan. (zipin purku ja käynnistys oikealla hiirennapilla ja järjestelmän valvojana, vaihtoehto 2)

Script Reset Windows Update Agent

Ei ole minullakaan, eikä monella muullakaan, eivätkä he ole velvollisia testaamaan kenelläkään. Siitä vain testailemaan itse, mielestäni tuo on hyvä idea 😀

Nyt Apple korjannut tuon security tiedotteen. Eli Meltdown korjattu ainoastaan High Sierra (10.13.2) käyttiksessä.

HT208331

Kernel

Available for: macOS High Sierra 10.13.1

Impact: An application may be able to read kernel memory

Description: Systems with microprocessors utilizing speculative execution and indirect branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis of the data cache.

CVE-2017-5754: Jann Horn of Google Project Zero, Werner Haas and Thomas Prescher of Cyberus Technology GmbH, and Daniel Gruss, Moritz Lipp, Stefan Mangard and Michael Schwarz from Graz University of Technology

Entry updated January 5, 2018

Millä tavalla? Eivät nämä ole mitään poikkeuksellisen helposti hyödynnettäviä reikiä, ennemminkin päinvastoin.

Poikkeuksellisen hankalia ja ikäviä tukkia kylläkin.

Spectret eivät ole mitenkään erityisen vaarallisia, sen sijaan tuo Meltdown vesittää tietoturvan melko täydellisesti, nyt on jo nähty esimerkkikoodauksia joissa näppispuskurit yms. vuotaa ulos – jokaisen peruskäyttäjänkin tarvii pätsätä Intelin prossuilla käyttöjärjestelmänsä aivan välttämättä. Ja Meltdownkin ei ole pelkästään Intelin ongelma vaan tehokkaammat armitkin kärsivät siitä, high-end puhelimiinkin tarvitaan pätsit.

Mutta tuokin vaatii toistaiseksi sen, että ajat taustalla ohjelmaa joka tuota tekee, mihin taas puree melko pitkälle normaalin tietoturvan noudattaminen. Lisäksi minulle on nyt silti vähän epäselvää kuinka helppoa se syöte sieltä on saada luettua, jos otetaan ihan random järjestelmä. Ja jos joka tapauksessa suorittaa jokaisen epämääräisen sähköpostiliitteen mikä eteen tulee, niin nopeammin sinne koneelle saa varmasti pyörimään ihan perinteisen keyloggerin joka hoitaa saman asian.

Pätsääminen toki on silti hyvä idea.

Tuollainen linkki tuli vastaan https://meltdownattack.com/

Luulen että tästä tulee intelin ja muidenkin prosessori valmistajien arkkuun viimeinen naula.

Demottu jo että onnistuu ihan webbisivulta Javascriptillä. Siis ikinä aikaisemmin ei ole ollut näin täydellistä kernelidatan vuotamista, tää on oikeasti vakava tietoturvaongelma, mikä vain on mahdollista.

Ongelman nimikin on Meltdown, ensimmäinen asia joka prosessorissa tarvitaan tietoturvan hankkimiseksi on kernelin eristäminen ohjelmilta. Tämä em. ongelma rikkoo tuon ensimmäisen säännön ja tuloksena on siis tietoturvan täydellinen sulaminen.

Millä lailla viimeinen naula? Et kai meinaa että tämä veisi ne konkurssiin? Vai lopetetaanko prosessorien valmistus ja käyttö tykkänään mielestäsi?

Niin kuin, että ei aja ollenkaan Web-selainta, jossa on JavaScript-aktiivisena? Ostettuna bannerimainostilalla (sisältäen kutsutun .js koodin) tuo voi pyöriä vaikka ison mediajätin sivuilla. Näitä on olllu historiassa ennenkin (mm. Forbes.com:in ostettu banneri tuppasi malwarea 0-day exploitin kautta).

Kyllä tuo Meltdown on haavoittusvuuskategoriana (nyt siitä on pätsätty yksi variantti, joka on tiedossa) vakava.

Kaikki tämä tieto on ollut tiedossa jo kaksi päivää, jos vaivautuu lukemaan.

Spectre on vielä kertaluokkaa vaikeampi pätsätä ja joku voisi sanoa, että vakavampi. Sen käytännön pelastaja on, että tehokkaita, yleisessä jaossa olevia sovellutuksia (tyyliin JS koodi selaimen sisällä ajaa mielivaltaista koodia admin-oikeuksin), joka pystyisi hyödyntämään Spectren kategoriaa tehokkaasti, ei tiettävästi vielä ole tarjolla.

Mutta kun menetelmän perusmalli on nyt tiedossa, niin BlackHat-foorumit ovat täynnä ihmisiä, jotka kehittävät noihin nyt toimivia hyökkäyksiä ja myyvät niitä eniten tarjoaville.

Kyllä molemmat ovat vakavia haavoittuvuuskategorioita. Ja Spectre tullee muuttamaan jopa sitä miten prosessorit suunnitellaan (eikä vain mikrokooditoteutusta niiden sisällä).

En tiedä onko vaivan arvoista, mutta nämähän on juuri niitä asioita mitkä ihmisiä kiinnostaa. Tai ainakin minua.

Olen toki voinut ymmärtää tämän patchin vaikutuksen väärin, mutta käsittääkseni nyt tyhjennellään niitä cacheja vähän toiseen malliin ja (ehkä) tälläinen voi vaikuttaa silloin kun tietoa on jaettu esim. usealle eri levylle. Levyjen cache tosin näissä voi jossain määrin auttaa, mutta kuvittelisin että tuollainen tilanne voisi olla sellainen missä nämä muutokset voisi näkyä, varsinkin kun itse levyillä on suht hidas lukuaika. SSD taas kompensoi tuota aika hyvin, kun sen lukuajat on niin vikkeliä.

Täysin samaa mieltä että Meltdown on yksi vuosikymmenten pahin ellei jopa pahin haavoittuvuus. Mikä tästä tekee erittäin ongelmallisen on se että hyökkäyksen toteuttaminen on varsin helppoa kun se voidaan tehdä ihan webbisivun kautta.

Tosin jos järkeä käyttää eikä kaikkia pillusivuja kolua läpi mitä verkosta löytyy, niin suht turvassa silti pitäisi olla. Sitä en sitten tiedä että kuinka helposti noihin mainoksiin jota vaikka facebook työntää saadaan tämä ujutettua kun en ohjelmoinnista niin hirveasti tiedä mutta mainoksien kautta on ainakin joskus jotain levitelty.

Ketään puolustelematta, mutta uutisointi kyllä tästä on ollut vähän sekavaa. Esim. pari tuntia sitten YLEn sivuilla otsikoidaan "Prosessoreiden maailmanlaajuinen haavoittuvuusongelma ei ole vaarallista tavallisille käyttäjille, kertoo Kyberturvallisuuskeskus".

Kiintolevyjen hidastumista ei tarvitse edes miettiä, prossu ehtii flushta TLB:nsä tarvittaessa ainakin kymmenentuhatta kertaa joka kiintolevyn haun yhteydessä, eli hidastumisen tarvitsisi olla ainakin noin kymmenen tuhatta kertaa suurempi että jotain eroa pystyisi syntymään. Kertoo muuten siitä kuinka hitaita kiintolevyt on…. SSD:tkään eivät ole likimainkaan riittävän nopeita että mitään hidastumista syntyisi, ainoastaan NVME:t voivat aiheuttaa hidastumista, tilanne on silloin se että samaan aikaan on menossa satoja erillisiä lukuja joiden kaikkien kohdalla tarvii tehdä tuo kernelin alustus.

No en tiedä mikä asiantuntija tälläistä väittää, kun kernelidata vuotaa näin niin on erittäin helppo saada koko kone hallintaan – tämä on todella suuri ongelma tavallisille käyttäjillekin ja kaikille käytössä oleville käyttöjärjestelmille tulee pätsit tuota vastaan ihan lähipäivinä. Kaikkien PITÄÄ päivittää, nyt ei ole vaihtoehtoja. Ja normaalikäyttäjälle päivityksestä ei ole merkittävää haittaa, hidastuminen ei ole ongelma, mahdolliset ohjelmien toimimattomuusongelmat voivat olla, tässähän päivityksessä rikotaan aikaisemmat toimivat järjestelmät…..

Missä tämmöinen demo on? Minä ainakin näin vain twiitin, missä tämän bugin löytäjät demosivat sitä ajamalla (ilmeisesti macOS:ssä) ohjelmaa joka kaappasi näppäimistön merkit. Mitään tarkempia tietoja siitä, mitä tuo ohjelma tekee ei ole tietääkseni tietoturvasyistä julkaistu

Kaikenlaista spekulaatiota toki riittää niin paljon kuin Internettiin mahtuu.

Tuntui etteivät ole sisäistäneet ongelmaa/bugia :tdown:

Kyllä voidaan kun kommentoidaan yksittäistä aukkoa tässä siis ensin kommentoitiin Meltdown aukkoa joka alkoi vuotaa julkisuuteen. Tässä vaiheessa ei edelleenkään suurella yleisöllä ollut tietoa kahdesta muusta aukosta.

Eli AMD:n kommentti on täysin validi.

Lenovolta lista BIOS/firmware/mikrokoodipäivityksistä, ja niiden aikataulusta:

Reading Privileged Memory with a Side Channel

NDA:n päättymiseen oli siinä tilanteessa viikko ja kaikille osapuolille oli kuitenkin 100% selvää että ei ole kuin tuntien kysymys koko paketin avautumisesta maailmalle, joten PR-vetona tuollainen touhu on melkein yhtä fiksua kuin Trumpin kommentit pressana. Ymmärrän ahneuden nautiskella tilanteella, mutta olisivat vaan olleet kokonaan hiljaa tai neuvotelleet taustalla kaikkien NDA-osapuolien kanssa että nyt jätkät osui näköjään kakkeli tuulettimeen vähän etuajassa, mitäs tehdään?

Kuten täälläkin on n+1 kertaa sanottu, meltdown on se pahempi, amd on tältä turvassa, joten PR-vetona erittäin hyvä. Nyt tarvittaisiin vain lisää hehkutusta tämän osalta.

Tää oli ihan ensimmäisiä julkitulleita speksejä, eli javascriptissäkin päästään taulukon rajojen yli ja hyödyntämään haavoittuvuutta. Demo oli vähän huono sananvalinta, esitettiin vain miten haavoittuvuutta on mahdollista hyödyntää javascriptinkin kautta. Selaimiinhan tuli jo päitivyksiä tuota vastaan.

Siis mikä oli pointti on että tämä haavoittuvuus romuttaa kaiken tietoturvan, edes sandboksattu javascripti ei pysy alueellaan.

Nuo yllä siis YLEn uutisesta.

Itsellekin vähän oudolta kuulostaa, että Viestintäviraston Kyberturvallisuuskeskuksen "johtava asiantuntija" (v näitä titteleitä, melkein yhtä naurettava kuin propagandamasiina UPIn henkilöstön tittelit) näin asian esittää.

noh massojen hallinnassa on omat lainalaisuutensa. Viimeinen asia mitä nyt pitää tehdä on lietsoa pallon kattava paniikki. Siinä menee sitten äkkiä nurin pankit, mediatalot kuin verkkojakelijatkin.

Raspberry Pi 3 ainakin turvassa, ja monet muut jotka käyttää ARM A-53.

Tinker Board on taas A-17, haavoittuva (rockchip)

Jos RPi 3 olis ollut haavoittuva, niin sanoisin että korjaus olisi tehnyt käyttökelvottomaksi, etenkin ketkä pitää muussa käytössä kun emulaattorien pyörittelyssä.

Nythän on sitten vielä että tuohon Spectreen, eli tarkemmin versio 2 branch target injection päivitykseen, joka tulee siis sekä käyttöjärjestelmä että mikrokoodi(bios) päivityksenä Intelin Skylake ottaa ihan merkittävän nopeuslaskun kun haarautumisenestoa joudutaan karsimaan reilusti. Nähtävästi kyseinen ongelmakin on kuitenkin sen verran paha että tuotakin pääsääntöisesti suositellaan.

Tainnut nyt mennä sekaisin se, että noista päivityksistä ei ole tavalliselle käyttäjälle (todennäköisesti) kovin suurta haittaa suorituskyvyn suhteen, mutta kyllä nuo haavoittuvuudet tosiaan koskettaa ihan jokaista käyttäjää.

All Raspberry Pi Devices Are Immune to the Meltdown and Spectre Vulnerabilities

Olen vähän skeptienen silti tuosta käytännön toteutuksesta jollain javascriptillä vaikka se olisi teoreettisesti mahdollista. Ymmärtääkseni tämän aukon hyödyntäminen vaatii kuitenkin hyvin tarkkaa liukuhihnan manipulointia, eikä javascriptillä tietääkseni (vai?) pääse ajamaan mitään assembly tai edes c-tason koodia. Toiseksi pitää pystyä lukemaan jotain oikeata muistialuetta ja saada ulos hyödynnettävää dataa.

Näkisin edelleen, että tavallisen Pertin tietoturvan voi ainakin toistaiseksi murtaa helpommalla perinteisinkin keinoin.

Jälkimmäinen ongelma on todennäköisesti vakavampi siellä, missä on oikeasti arvokasta dataa ja jonne on vaikea murtautua perinteisin keinoin.

Ei lopu käyttö mutta kun sitä ruvetaan tutkimaan miksi tietoturva reikä sinne on jätetty se ei ole vahinko vaan tahallinen teko jokainen voi katso minne jäljet johtaa.

Kurssi voi romahtaa kun totuus selviää jos selviää nyt mennään niin syvissä vesissä kalat on todella isoja.

Itselle kävi 2014 syksystä tällainen tapaus ostin uuden adsl reititimen kotiin päästyä minulle soitettiin kaupasta tuote pitää palauttaa liikkeeseen noin viikon päästä sain uuden suoraan tehtaalta kysyin valmistajalta miksi piti palauttaa laite takaisin vastaus oli seuraava rautavika prosessori ja porttiohjauksessa suunnittelu virhe.

Kun ei tarvii, tuo ongelma on niin paha että koodi jolla sitä hyödyntää on yks pahainen looppi muutamalla käskyllä. Onnistuu siis Javascriptinkin läpi, ja ilman hajautettua kerneliä halutun datan kaivaminen on ihan triviaalia hommaa. Tuo nyt onneksi saadaan tukittua jo ihan selaimessakin mutta vanhoja versioita on maailma täynnä……..

F-Securen johtava tutkija: Pelottaa sähköverkkojen, kaupan ja sairaaloiden puolesta

Tässä toinen "johtava asiantuntija", melko samanlaisilla päätelmillä.

Tää ei ole mikään tahallinen jätetty reikä vaan ihan arkkitehtuurin mukana tullut haavoittuvuus, eli OOO-prosessorin Spectre-haavoittuvuus aukaisee tämän Meltdown-haavoittuvuuden. Prosessori ei siis tarkista käyttäjäoikeuksia noita spekulatiivisia käskyjä suorittaessaan missä ei normaalisti ole haittaa missään tilanteessa mutta tuon Spectren takia saadaankin suojattua dataa vuodettua. Intel ei ole yksin ongelman kanssa, myös ainakin Arm-prosessorit ovat suorittaneet spekulatiivista koodia samoin suojausoletuksin.

Kenen kanssa? Tässähän ei luoteta edes siihen että softtakorjatut Intelit toimisivat ja suositellaan normaalille käyttäjällekin kunnon foliohattusuojauksia…. toistaiseksi itse katsoisin että kriittisten päivitysten lataaminen riittää.

Juuri näin. Pertti saattaa kuitenkin pahimmassa kokea tämän ongelman karvaasti muuta kautta, vaikka näin:

F-Securen johtava tutkija: Pelottaa sähköverkkojen, kaupan ja sairaaloiden puolesta

Tuohan siinä lähinnä eniten huolettaa, kun tietää miten huonosti hallittuja noiden alojen järjestelmät loppujen lopuksi ovat, johtuen siitä että niissä pyöritettävät sovellukset ovat ikivanhoja dinosauruksia joiden alustoja ei niin vain voi päivittää. Sieltä kun alkaa valumaan julkisuuteen miljoonien ihmisten terveys- ja/tai rikoshistoriaa tai paukahtaa joku herkässä tilassa olevan maan perusinfra, niin ei tarvitse paljon arvailla että mistä siinä on kyse.

Ne Pertin koneet eivät oikeasti ole tämän bugin osalta olennainen juttu, vaikka Pertinkin pitää toki muistaa huolehtia perusjutut kuntoon joko itse tai veljenpojan avustuksella.

No eikös se ollut Intel joka ensin meni toitottamaan että koskee kaikkia prosessoreita? Työnsivät Meltdown patchin kerneliinkin oletuksena että koskee kaikkia? Jonka AMD sitten kuittasi myöhemmin.

Tottakai tuon kokoisella firmalla on välittömasti intressit kiillottaa oma kilpensä kun siihen alkaa rapaa roiskumaan ja koska edelleen oli vasta Meltdownista puhe, niin en näe mitään väärää AMD:n julkitulossa.

Ööh, tämähän on kuin jossakin ompeluseuran kahvipöydässä, mutta niinhän se tuntuu aina olevan kun AMD mainitaan. 😀

Olenko jossakin sanonut sanallakaan mitään siihen suuntaan että Intelissä tai missään muussakaan aiheeseen liittyvässä toimijassa ei olisi vikaa? Kommentoin edellisessä AMD:n tekemisiä, mutta ei se poissulje millään tavalla muiden perseilyitä. Eri koostumuksella olevaa jätettä kaikki. Oletko nyt tyytyväinen?

En minä ole missään vaiheessa mitenkään tyytymätön ollut. Voihan sen AMD:n julkitulon ihan PR stunttinakin tulkita jos niin haluaa tehdä, mutta omasta mielestäni se oli ihan oikeutettu ulostulo kun muutkin osapuolet niitä tiedotteita alkoi tuomaan julki ja varmasti AMD:lle alkoi myös kyselyitä tulemaan että kuinkas on teidän tuotteiden laita?

Intel lupaa – Korjaus lähes kaikille alle viisi vuotta vanhoille prosessoreille tulossa

Kovia lupauksia, mutta saas nähdä miten näiden jalkautus onnistuu. Ja entäs sitten ne 5v vanhemmat laitteet, joita on melko varmasti prosentuaalisesti paljon enemmän kuin puolet kokonaismassasta?

Kiva kuitenkin jos sieltä jotain järkevällä tavalla toimivia taikatemppuja tulee jakoon ennemmin tai myöhemmin.

Jaa jaa. Kai 7600K @ 4.7 siltikin pyörittää kissavideot ja iotekkiä. 🙂

Kyberturvallisuuskeskuksen.

Ovatko Core2 prossut tämän haavoittuvuuden piirissä? Löytyy tuosta kakkoskoneesta vielä moinen.

Ottaen huomioon että AMD:n tapauksessa ainut todistettu haavoittuvuus vaatii nimenomaan käyttöjärjestelmäpuolen päivitystä en näkisi sitä noin. Juu, variant 2 toimii myös teoriatasolla mutta kukaan ei ole onnistunut keksimään vielä tapaa millä se toimisi AMD:n prossuilla.

Tarkoitus oli antaa vanha sotajuhta i7 950 siskolle käyttöön mut nyt sit tiedä et uskaltaako laittaa jos jää osa ongelmista korjaamatta. Vaikka varmaan äärimmäisen pieni mahdollisuus et jotain tulis niin kyllähän siitä vastuun joutuis ottamaan :dead:

Muuten noista aiemmista testeistä vielä. Vissiin itse Intelin pätsi vasta enemmän vaikuttanut tuloksiin eli käytännössä nuo testit jotka ajettu vain Mikkisoftan päivityksellä on täysin turhia.

Juu mullakin on i7 4790K sen veran vanhalla emolla että sen emolevyn piirisarja taitaa olla julkaistu alunperin yli 5 vuotta sitten eli ei taida Intel julkaista päivitystä jonka edes teoriasa voisi saada sen emolevyn Bios päivityksen kautta.

Oliko tuota variant 2:sta saatu millään toimimaan?

On ainakin Intelillä

Googlen project zerolla on PoC:

Project Zero

Yllättävän isojakin suorituskyky droppeja nähdään kun bios päivitys on lyöty vielä rinnalle:

Tulee ainakin hyvät boostit kun seuraava sukupolvi missä tämä on korjattu.