Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

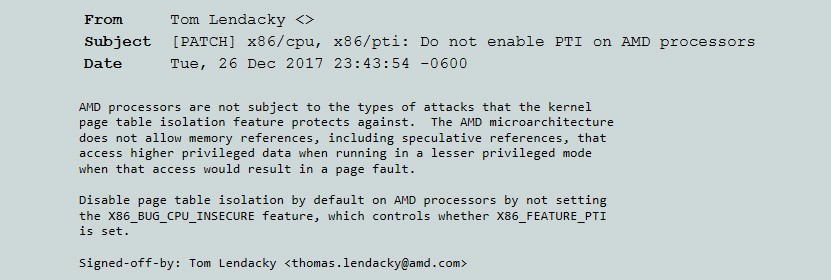

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

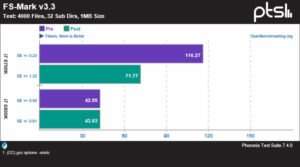

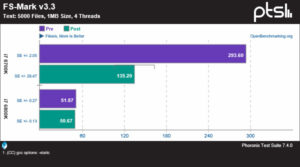

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

https://support.microsoft.com/en-za/help/4056892/windows-10-update-kb4056892

Microsoft Update Catalog

Eka linkki kuvauksia, toisessa download jos haluaa käsin asentaa Windows 10 tammikuun tietoturvapäivitykset.

Tuolla taas on aika hyvä linkkilista valmistajien Spectre-info sivuille, joista taas pääsee ainakin Lenovo/Dell kairautumaan konemallien tilanteeseen:

List of Links: BIOS Updates for the Meltdown and Spectre Patches

Kotikoneen tilanne "withdrawn due to a microcode quality issue;

Target availability TBD", työkoneeseen (Dell XPS) tuli BIOS päivitys ja nyt testit sanoo, että spectre ok, meltdown ei.

Fujitsu on myös laittanut kattavan listauksen.

Tämä yhdistetty kommenttiketju ei tainnut olla paras idea. Olisin halunnut nähdä kommentteja juuri uudelleenkäynnistysongelmiin liittyen. Täytyy ilmeisesti etsiä viestejä tietyin hakusanoin, aloittaen uutisen julkaisupäivästä. Uudesta uutisesta on toistaiseksi kyse, mutta jos tämä ketju saa vielä kymmenittäin uusia sivuja niin… :tdown:

Näyttää siltä, että AMD:tä vastaan ollaan nostamassa ryhmäkanteita Yhdysvalloissa. Juttu perustuu AMD:n lausuntoihin Spectre-haavoittuvuuteen liittyen. AMD itse sanoo näiden kanteiden olevan perusteettomia eikä se ole missään väittänyt olevansa molemmille Spectre-varianteille immuuni. Lakifirma Pomeranz kirjoittaa

Near zero risk of exploitation ei tarkoita samaa kuin zero risk.

Spectrelle näyttäisi olevan haavoittuvainen, eipä kiinnosta pätkääkään, kuten ei Asustakaan toimittaa uutta biosia. :kahvi:

Uudelleen käynnistys ongelmat ovat liitoksissa vain mikrokoodi/bios-päivityksiin, ei Win KB -päivityksiin?

Oliko nyt kuusi joukkokannetta, joista kaksi AMD:lle ja loput Intel. Taisi olla vaan pari Meltdownista, mikä on sinällään aika yllätyävää.

Ei juuri mitään uhkaa. Jos vähänkään maalaisjärkeä päässä, niin ei tule vaikuttamaan mitenkään. Spectreä hyödyntäen voi jossain teoreettisissa tapaukaissa vain ehkä lukea muistin sisältöä. Jotain epämääräisiä JS-demoja on aiemmin julkaistu mutta tähänkin riittää maalaisjärjen käyttö ja selaimen pitäminen ajantasalla.

Ei tule ainakaan itse päivitettyä mitään biossia, jos vaikutus suorituskykyyn on huomattava.

Tämä tässä on todella typerä ja vaarallinen neuvo. Kaikki tietoturva kannattaa pitää aina ajantasalla, eikä alkaa leikkimään.

Se että aukkoa ei osata nyt hyödyntää, ei tarkoita että päivän/viikon/kuukauden/vuoden kuluttua tilanne olisi sama.

Miten "maalaisjärjen käyttö ja selaimen pitäminen ajantasalla" on typerä neuvo?

Varmaan pikemmin kohta missä kerrot ettet BIOS:ia päivitä, jos se vaikuttaa liikaa suorityskykyyn?

Toki myös se, että maalaisjärjellä voisi välttyä nettiä selatessa tuolta. Monella ei kuitenkaan maalasjärkeen kuulu jotkut noscriptit, adblockit, yms.

Ainahan noita ryömii jostain kolosta kun saumaa tulee;)

No enpä aio itsekkään päivittää biosia koska koko bios päivitystä ei ole saatavilla omalle emolevylle. En silti aio heittää konetta roskiin vaan jatkaa niinkuin ennenkin. Aika näyttää mitä tapahtuu vai tapahtuuko mitään.

Ensinnäkin, se suorituskykyvaikutus tulee TÄSSÄKIN vain kernel-kutsuihin.

Ei mihinkään userland-koodin ajamiseen. Ei vaikutus kotikäyttäjille hyvin pieni, ei huomattava, palvelimissa alkaa tuntua selvästi.

Toisekseen:

Hidastus ei tule suoraan BIOS-päivityksestä, vaan uudesta mikrokoodiversiosta, jonka se BIOS-päivitys laittaa sisään.

Melko suurella todennäköisyydellä parin viikon päästä se sama mikrokoodipäivitys tulee windows-päivityksenä, jonka windows aina konetta bootatessa laittaa sisään, jolloin ihan sama olematon hidastus tulee aina uutta windowsia käyttäessä kuitenkin, riippumatta siitä, onko BIOSia päivittänyt vai ei.

Oho. Kovasti on uskoa siniseen vaikka löysät on housuissa;) Luulen että vauhti vaan kiihtyy koska tämä case on sen verran massiivinen Intelin kannalta. Nyt tehdään ns. uusjakoa prossurintamalla ja ne jotka satsasivat AMD:n Ryzen/Treatripper osastolle ovat voittajien leirissä. Pelkästään se että Intelin prosessorien uskottavuus ns. pelvelinpuolella kärsi nyt niin ison kolauksen johon AMD pääsee iskemään isosti. Tulee ihan vanhat Opetron/Ahtlon ajat mieleen. Hienoa aikaa!

Intelhän voisi suoraan palauttaa rahaa ostajille sen 17-23% ostohinnasta! Sillähän siitä pääsisi ja Ryzölä näyttää pelirintamallakin aika hyvältä vaihtoehdolta nyt;)

Mistä ihmeen 17-23%sta oikein höpiset?

Tämäntasoiset trolliviestit voisi muutenkin laittaa tuonne AMD vs intel-väittelyketjuun eikä näihin asiaketjuihin.

Eihän siinä, mielipide tuokin vaikka ei se AMD:kään osattomaksi bugeista täysin jäänyt. Eniten häiritsi kuitenkin monet kirjoitusvirheet, mut siihen ei tarvitse patchia vaan menee ihan opettelemalla kirjoittamaan.

Sanoin, että _itse_ en tule päivittämään biossia, jos vaikutus suorituskykyyn on _huomattava_. Jos omassa käytössä kokee hyödylliseksi tuon päivityksen, niin ilmanmuuta se kannattaa ajaa sisään. Tämän on nimenomaan sitä maalaisjärkeä, jota _neuvoin_ käyttämään.

Niin, näinhän sen pitäisi mennä, että normikäyttäjällä vaikutus suorituskykyyn pitäisi olla minimaalinen MUTTA taisi joku emolevyn valmistaja jo julkaista uuden biossin (jossa sisällä tämä mikorokoodipäivitys) ja tässä vaikutus suorituskykyyn oli huomattava syystä x (bugi). Jos kiireellä räpelletään jotain kasaan, niin tämmöistä päivitystä en tulee vapaaehtoisesti ajamaan sissään, vasta sitten, kun vaikutus suorituskykyyn on todettu.

Onhan se kieltämättä huomattava jos joutuu laskemaan että tehdäkseen asian X on ennen käyttänyt esim. 8 tuntia aikaa (työpäivä) mutta jos päivitys aiheuttaa uudelleen käynnistymisiä ja buuttailuita sekä muuta epävakautta aikaa tulee kulumaan X tuntia enempi ja pahimmillaan jotain korruptoituu kun kone päättää kaatua…

Ja AMD on pysynyt kannassaan että se on melkein mahotonta hyödyntää variant 2:sta AMD:n prossuilla ja se mikrokoodipäivitys julkaistaan vain vapaaehtoisena niille jotka eivät halua sitä teoreettistakaan riskiä kantaa

Mulla auttoi windows defenderin aktivointi ja päivittämien (Win7). Mutta mulla oli Windows update muutenkin jossain limbotilassa, eli ei ollut ladannut mitään päivityksiä vähään aikaan.

Pahimmassa tapauksessa koko kone ei enää käynnistä ollenkaan (tämä taisi koskea vain windown updaten kautta saatua päivitystä ja vanhoja amd:n prossuja mutta kuitenkin)

—

Vielä palatakseni tuohon selaimen hyväksikäyttöön niin kyllä esimerkiksi jokin XSS on tällä hetkellä vakamapi ongelma kuin Spectre. XSS:n avulla injektoidaan BeEF-sivulle ja tuon avulla näytetään käyttäjälle, että "nyt tämä plugini/flash playeri pitää päivittää" sopivasti muotoiltuna teemaan sopivana. Käyttäjä lataa sopivan payloadin koneelle ja remote shell yhteys on luotu. Kaiken tämän pystyy oikeasti kouluttamantonkin apina toteuttamaan, koska työkalut ovat luokkaa "paina nappia, niin hyökkäys ajautuu automaattisesti". Tämä nyt ei suoraan liity aiheeseen mutta näin niinkuin pientä perspektiiviä tuomaan.

Niin mitä tässä nyt pitää tehdä?

– päivittää BIOS..

– …ja sitten päivittää win 10?

En tiedä onko windowsi automaattisesti hakenut jotain päivityksiä, mutta ainakaan tosta päivitys-logeista en löydä mitään tietoturva päivytyksiä tulleen. Vai voiko ne asentaa vasta BIOS-päivityksen jälkeen?

Ja ennenkaikkea: tarviiko tätä päivitystä edes tehdä jos kone kerran hidastuu ~5% tai ehkä enemmän jos tämä aukko on kerran ollut olemassa jo 20 vuotta? Ainakin ajattelin odotella vähän aikaa jos tulee tonne BIOS:n päivitykseen vielä jotain korjauksia. Tänään tullut taas uusi versio.. nyt 1.60 asrockin sivuilla (viikko sitten tullut 1.50 oli tuo 'CPU security update').

Mäsän sivuilta voit ladata manuaalisesti, kunhan katsot että mahdollinen virusturvasi toimii tuon kanssa, jossain oli se AV lista. ( https://support.microsoft.com/en-us…your-windows-devices-against-spectre-meltdown )

^ Tuo pätsää meltdownin, bios pätsi sitten toisen Spectre variantin, toiselle Spectre variantillle ei ole korjausta ennekuin joskus vuosien saatossa tulee CPU arkkitehtuuri jossa se on korjattu.

Jos huolesi on pelikäyttö, niin ei hidastu kun 0-1% noin niinkuin yleisesti. Weppiselailussa yms peruskotikäytössä et huomaa eroa. Ongelma on konesalit ja palvelun tarjoajat, joiden täytyy jostain keksiä hitosti lisää kapasiteettia.

Se että aukko on ollut 20v ei merkitse mitään, nyt se on tiedossa ja nyt sitä hyödyntäen aletaan hyökätä kunnolla. Ennen ei ole ollut yleisessä tiedossa, joten ei ole osattu hyökättään.

Ehkä jotkut vakoilu/turvallisuusviranomaiset ovat voineet tietää, mutta niitä nyt ei tavan tallaajan puucee kiinnosta ja niille olisi erittäin haitallista käyttää moista hyökkäystä yleisesti, koska sillon haavoittuvuuden paljastumisen riski kasvaa.

Lisäys, kiitos @prc :

ajoin tuon GRC:n ohjelman ja sanoo, että Meltdown:n osalta on suojattu, Spectren ei. Eli ilmeisesti windowsi on jotain päivityksiä ladannut.

Pitää asentaa tuo BIOS:n patchikin sitten lähipäivinä.

Itsellä ilmeisesti windows update jotenkin solmussa, diagnostiikka sanoo että

"Havaittiin mahdollinen windows update tietokantavirhe – tunnistettu" sekä "Korjaa windows update -osat -ei suoritettu"

Ajoin sfc scannowin ja DISM.exen microsoftin ohjeiden mukaan eikä nuokaan mitään löytänyt… Mikähän tässä nyt mättää. Pitänee työntää nämä tuonne windows 10 ketjuun niin ei sotkeennu tämä enempää.

Mitä tässä nyt vaikeaa? Itsellä kahvi alusta, emolevyn uusin bios päivitys korjasi laitepuolen haavoittuvuuden mikäli testiä uskominen, eli vihreää OK testissä.

Mitä tässä nyt vaikeaa? Itsellä kahvi alusta, emolevyn uusin bios päivitys korjasi laitepuolen haavoittuvuuden mikäli testiä uskominen, eli vihreää OK testissä. Vai eikö löydy päivitystä vanhempiin emo/CPU:hin?

Itsellä teki saman kunnes ajoin uuden bios päivityksen.

Eli jos löytyy uudehko bios päivitys, laita se. Itsellä hidastui hieman kovalevyt/SSD:t, mutta pieni ero.

@kuluttaja uusi käyttäjä juuri tänään rekisteröitynyt jolla 4 viestiä ja kaikki peräjälkeen tässä ketjussa. Tuota, yhteen viestiin voi lainata useampia käyttäjiä ja sitä viestiä voi myös editoida.

Tervetuloa kuitenkin uutena käyttäjänä foorumille keskustelemaan sinulle selvästi tärkeästä asiasta.

Ettei viestin sisältö olisi pahasti offtopiccia niin:

Itsellä ei AMD prosessorin käyttäjänä (1700X, 8-ydintä/16-säiettä) ole onneksi ihan kaikkia ongelmia mitä tässäkin ketjussa päivitellään ja hyvä että osa emolevyjen valmistajista on alkanut auttamaan Inteliä tuoden päivityksiä ongelmiin mitkä varsinkin vanhemmilla prosessoreilla voivat jäädä miiten helposti paikkaamatta. Toivotaan parasta siis ja saa nähdä koska Intel saa uudet prosessorit ulos missä tätä bugia ei alunperinkään ole olemassa.

Esimerkkinä… Viimeiset 20 vuotta asuntosi avain on ollut ulko-oven maton alla piilossa.

Nyt sitten kaikki tietävät, että avain on siellä, kun tieto on julkaistu kaikissa mahdollisissa medioissa.

Eli on sillä merkitystä. AIkaisemmin kukaan vain ei tiennyt siitä mitään.

Mutta sen pahan ohjelmanhan pitää olla jo koneella, kun exploitissa on kyse kerran siitä, että "Systems with microprocessors utilizing speculative execution and indirect branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis." – Eli tiedon lukemisesta.

Ketjussa puhuttiin myös suorituskyvyn putoamisesta. Omassa 8700k alustassa 1080Ti en huomannut mitään eroa aikaisempaan, vaikka sekä Win että rautapuolen haavoittuvuus paikattu. Pientä luku/kirjoitusnopeuden alenemaa, jos ei mene mittausvirheen piikkiin. Ajoin Cinebenchiä, 3Dmark Firestrikea, sekä Aida64 muistikaistatestejä. Aida64:ssa jopa hieman nousi muistikaista-arvot, mutta sekin mittavirhemarginaalin sisällä.

Ei kyllä yhden jätkän anekdoottinen "ei mitään eroa aikaisempaan" paljoa paina, kun ihan mitattua tilastotietoa löytyy mm. tästä ketjusta tuosta suorituskyvyn putoamisesta.

No näin omalla alustalla. Mittasin nimenomaan samoilla testeillä ennen ja jälkeen. Ei sitä tarvitse uskoa. Tämä vaan kommenttina. Sen taki ihmettelinkin miksei omassa tullut tiputusta kun odotin sitä. En tiedä vaikuttaako ylikellotus kuinka paljon asiaan. 6 ydintä 4.8 GHz synkattuna.

Tuloksia 3DMark

ennen

https://www.3dmark.com/fs/14156426

jälkeen, tänään ajettu,

https://www.3dmark.com/fs/14735859

huomioitavaa tänään CPU 4.6 GHz ja ennen 4.8 GHz.

Joo-o. Eri OC prossussa kuten jo mainittu + näyttiksen ajurikin päivittynyt testien välissä. Mikäköhän järki tässä nyt olio_O

Lähinnä se ettei kyse ole ainakaan omalla koneella kuin max 1-3 % muutoksesta. Sillä ei ole merkitystä. Jossain oli testattu 10-15 % eroavaisuutta suorituskyvyssä. Tiedoksi ettei GTX 1080Ti kortilla koskaan ole suurempaa vaikutusta ajurilla tuloksiin, jokaisella mittauksella ohjain voi turbota hieman erilailla (3DMark ei näytä aina oikein sitä), joten pitää ajella 10 ajoa että näkee keskiarvon siitäkin. Kuitenkin 10 % olisi jo 2300 p mikä näkyy selkeästi.

EDIT: Cinebenchillä erot todella vähäisiä ennen/jälkeen.

EDIT1: uusissa mittauksissa käytetty viikko sitten julkaistua Asuksen uusinta emarin biosia.

Vanhemmillahan taitaa muuten olla vielä pakettikone Nehalemilla ja seiskalla käyttökoneena. Turha varmaan odottaa päivityksiä mistään suunnasta. Noh, jospa tähän uskolliseen 2500k-sotaratsuun tulisi pätsiä, niin voisi hyvillä mielin loppusijoittaa sinne ja pistää vähän tuoreempaa alle taas vaihteeksi :psmoke:

Toisin sanoen monet käyttäjät ovat laittaneet muut arvailemaan koneensa paikkaustilannetta? "Arvuuttaminen" tarkoittaa sitä, että esitetään arvoitus (tai senkaltainen kysymys) jollekulle toiselle. Tarkoitus on varmaankin ollut sanoa, että "monet käyttäjät ovat arvailleet…".

Emme kirjoita puhdasta kirjakieltä, vaan kieltä käytetään hieman vapaammin. Lisäksi:

Lähetä palautetta / raportoi kirjoitusvirheestä

^

^

:facepalm:

Asus Strix B250F bios päivitetty ja wintoosa paikattu. Ei havaittavaa haittavaikutusta. Pelit ja porno pyärii…

Vinkin takia päätin poistaa avastin ja ottaa windows defenderin käyttöön. Jo alkoi päivitys löytymään. Sinäänsä huvittavaa, että meltdown päivitys oli jo reilun viikon asennettuna, mutta tänään tuli creators update, minkä jälkeen testi näytti koneen olevan taas haavoittuva eikä windows enää löytänytkään tammikuun tietoturva korjausta…

Päivitin biossin Gigabyte GA-H270N-WIFI emoon ja testasin winkkarilla.

Itsellä todennäköisesti menee ihan ok tämä haavoittuvuus hässäkkä.

KUNNOSSA

1. Macit kunnossa. Tosin huhun mukaan 10.13.3 päivitys (It offers additional fixes for the Spectre and Meltdown vulnerabilities that were discovered and publicized in early January and fixed initially in macOS High Sierra 10.13.2.)

2. Mobiililaitteet (iOS) kunnossa

3. Supermicro X7DAL-E+, Intel® 5000X (Greencreek) Chipset, 2x Intel® Xeon® Processor E5430: Ei haavoittuva eli kunnossa

4. Intel® NUC Kit NUC5i5RYH kunnossa

5. Synology DS-411-II: Ei haavoittuva

Synology-SA-18:01 Meltdown and Spectre Attacks | Synology Inc.

HAAVOITTUVAT

1. Gigabyte FA-H270N-Wifi, i7-7700T pfSense käytössä. Korjaus tulossa

An update on Meltdown and Spectre

2. Zotac ZBox IQ01, i7-4770T, Intel H87: Korjaus tulossa helmi- maaliskuussa

Spectre & Meltdown Bug | ZOTAC

3. QNAP TS-469 Pro: Korjaus tulossa

Security Advisory for Meltdown and Spectre Vulnerabilities – Technical Advisory

5. Synology DS-411-II: Ei haavoittuva

1. Gigabyte FA-H270N-Wifi, i7-7700T pfSense käytössä. Korjaus tulossa

Mihin tarvitset noissa patchejä noihin haavoittuvuuksiin? Miten luulet, jotta joku voisi hyötyä noista aukoista? Ei noissa laitteissa pitäisi ajaa kolmannen osapuolen scriptejä tai muuta koodia, mitensattuu, kuten esim tietokoneen selaimissa.

Tässä scan pro audio testiä 8600 prossulla The impact of Meltdown and Spectre in the studio | Scan Pro Audio.

Eli ennen sai 64 samplen bufferilla samanaikaisesti 480 ääntä/raitaa erilaisilla efekteillä ja korjausten jälkeen 440. Noin 10% lasku pahimmillaan riippuen miten sen laskee, ja mielestäni sillä ainoalla kotikäyttäjälle oleellisella kuormalla.

Tää on mielestäni se pahin tapaus. Tosin jampalla on musta vähän siniset lasit, eli voi olla että haettu se pahin tehtävä, mutta testi softat ja muut laitteet valkattu siten että vaikutus ei ole niin hirveän paha mitä se voisi olla. Mahdollista tietenkin, että jotain muuta softaa käyttäen olisi tullut vieläkin pienemmät erot.

Eri asetukset kuin muissa testeissä? En löytänyt mitään vertailukelpoista tulosta muihin samantyylisiin testeihin. Näytti valikoidulta testiltä omilla asetuksilla.

Tällä viikolla tuli retpoline Linuxin 4.14- ja 4.9-kerneliin.

Spectre_v2:n kokonainen paikkaus kernelissä vaatii vielä kääntöä gcc:llä, joka tukee -mindirect-branch=thunk-extern fiitseriä.

kernelissä on jo tuki Ryzenin mikrokoodin lataukselle, mutta mikrokoodi-versio ei ole muuttunut /proc/cpuinfo:n mukaan, joten en tiedä tekeekö se /lib/firmware/amd-ucode/microcode_amd_fam17h.bin mitään.

Onkos Microsoftin suunnalta kuulunut mitään retpolinen käyttöönottoon viittaavaa? Vanhemmissa koneissa (Haswellista alkaen) retpoline olisi ainakin Googlen puheiden perusteella monessa suhteessa parempi vaihtoehto, kuin nämä Intelin juosten kustut mikrokoodiräpellykset.