Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

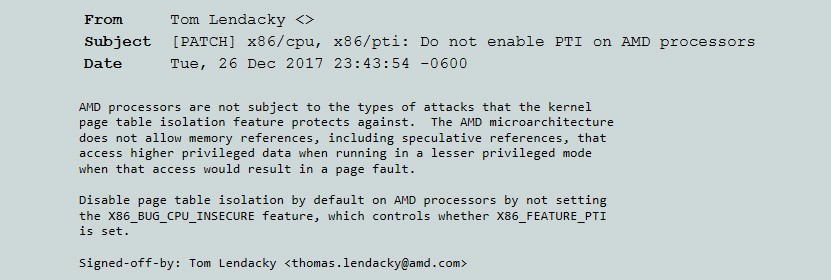

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

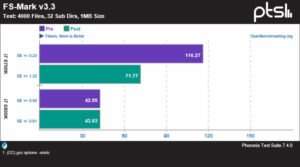

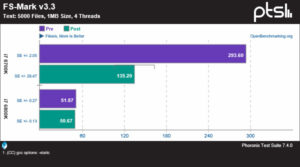

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

No onneksi intellin pr ymmärtää tämän paremmin kuin täällä.

2/3 mitre tunnisteen saaneesta haavoittuvuudesta koskee myös amd:tä, joten… Totuuden saa aina kertoa.

Kyllä, mutta tuo Inteliä ja joitain ARM:ja koskeva Meltdown on kyllä kriittisin, koska exploitti on helppo toteuttaa. Spectre taas hankala toteuttaa sekä korjata.

Kyllä Intel veti ihan puhdasta corporate tuubaa tuossa tiedotteessa ja yritti a) vähätellä Meltdownin vaikutusta "average user" maininnalla b) korostaa nimenomaan Spectreä Meltdownin sijaan.

Intel on ongelmissa, jos ja kun nuo Meltdown päivitykset aiheuttavat palvelinpuolella kovan suorituskykyvaikutuksen ja he tietävät sen itsekin. Eilinen tiedote laukaistiin selvästi lyhytaikaiseksi rauhoitukseksi ja se näytti toimivan. Veikkaisin, että firmassa pistettiin viimeistään eilen kriisiryhmä pystyyn, jossa on lakiosastoa, PR-ihmisiä ja insinöörejä ja nyt mietitään kuumeisesti skenaarioita, miten jatko meinataan hoitaa firman kannalta parhaimmalla tavalla.

Koska muut käyttikset?

SpecuCheck:

GitHub – ionescu007/SpecuCheck: SpecuCheck is a Windows utility for checking the state of the software mitigations against CVE-2017-5754 (Meltdown) and hardware mitigations against CVE-2017-5715 (Spectre)

Arm Processor Security Update – Arm Developer

if (!AMD_PROSSU) tietoturva

Unohtamatta Intelin Management Engineä? Sekin vain odottaa aukkojen todentamista jolloin paska taas vyöryy. Väittäisin että ME aukkojen etsintä saa uusia voimia tästä meltdown/spectre huumasta.

Onko tietoa miten on Snapdragon Kryo:n laita?

Onko tuota exenä

Missä vaiheessa tämä muuttui 3 eri haavoittuvuudeksi? Vai onko nyt vain kehitetty yhteen haavoittovuuteen 3 eri hyökkäystapaa?

Osa noista Spectren hyökkäysvektoreista ilmeisesti toimii about kaikilla out-of-order coreilla, joten kannattanee olettaa niidenkin olevan haavoittuvaisia.

Nyt vain odotellaan:

Android Security Bulletin—January 2018 | Android Open Source Project 😀

Jos jotakuta dokumentaatiot haavoittuvuuksista kiinnostavat niin niitä voi käydä lukemassa tuolta.

https://meltdownattack.com/meltdown.pdf

https://spectreattack.com/spectre.pdf

Spectren white paper oli ihan mielenkiintoista luettavaa. Meltdown on OoO toteutuksen ominaisuus, mutta toistaiseksi AMD:llä tuo ei ole toistettavissa ja ilmeisesti koskee vain yhtä ARMv8-A prossun toteutusta. Spectre on kyllä sen verran akateeminen, sille minäkin muuten hyväksyn SCA leiman, että mitenkähän mahtaa oikeasti onnistua kyseinen exploit. Se ei sinänsä ole OoO ominaisuus vaan SCA haarautumisennustamista vastaan. Teoreettisesti näillä ei ole relaatiota, mutta taitaa olla harvassa sellaiset haarautumisennustamisyksiköt, joissa OoO ei olisi oletettu.

Hyvä esimerkki tosin siitä että patternit on kaksiteräinen miekka.

Kyllähän tässä oli mediassa ihan selvää Intellin ajojahtia/ liijoittelua.

AMD vielä eilen: "Meillä on 100% turvatut prossut".:)

Nyt AMD: "AMD:n tiedotteessa kehutaan, miten nyt paljastuneet hyökkäysmetodit ovat todistaneet koko alan yhteistyön toimivan hyvin ja että täydellinen turvallisuus on jatkossakin vaikeasti tavoiteltava unelma".

Miten LR: lla pitäisi testata? Käytävätkö 100 000 kuvan kirjastoa (tuskin) vai 10 kuvan – Joka tapauksessa vain ko. kuvan tiedot luetaan (käyttää lisäksi GPU kiihdytystä).

höpöhöpö. aikaisemmin oli vain meltdownista vuotanut tietoa. Siinä suhteessa asiasta keskusteltiin ja siinä suhteessa asia on niin, että amd on ainoa jossa haavoittuvuutta ei ole.

Nämä kaksi spectre varianttiahan olivat pysyneet kannen alla. Niiden suhteen siis keskustelua ei edes käyty.

ILmeisesti nyt vielä on niin, että meltdown on se pontentiaalisin käytettäväksi.

RPi 3 on ainakin 100% turvallinen näitä ongelmia vastaan.

Hardware Unboxed on jo ehtinyt testaamaan Windowsin korjauspätsin i7-8700K:lla.

Kyllähän nuo on jo olleet pidempään aikaa tiedossa.

Sekä aina on ollut haavoittuvuuksia ja tule olemaankin.

Lelut leluina, ei kai kukaan käytä toiminto- tai tietoturvakriittisissä kohteissa.

”A *competent* CPU engineer would fix this by making sure speculation

doesn't happen across protection domains. Maybe even a L1 I$ that is

keyed by CPL.

I think somebody inside of Intel needs to really take a long hard look

at their CPU's, and actually admit that they have issues instead of

writing PR blurbs that say that everything works as designed.

.. and that really means that all these mitigation patches should be

written with "not all CPU's are crap" in mind.

Or is Intel basically saying "we are committed to selling you shit

forever and ever, and never fixing anything"?

Because if that's the case, maybe we should start looking towards the

ARM64 people more.

Please talk to management. Because I really see exactly two possibibilities:

– Intel never intends to fix anything

OR

– these workarounds should have a way to disable them.

Which of the two is it?

-Linus Torvalds”

LKML: Linus Torvalds: Re: Avoid speculative indirect calls in kernel

Tiivistelmä:

– Jos asennat Meltdown-haavoittuvuutta koskevan pätsin KB4054022, ja olet käyttänyt "Reset This PC -toimintoa", voi asennus kilahtaa 99% kohdalle. Eli backupit / image kuntoon ensin.

– Windows 10:ssä 8700K raudalla, Meltdown-pätsin jälkeen peleissä, rendaus, pakkaus, excel, hyötysovelluksissa erot ovat virhemarginaalin sisällä, eli ei hidastumista/nopeutumista.

– Ainoa selkeä toistettava ero oli SSD-levyllä 4K Random Read tulosten putoaminen ~20% luokkaa.

– Nämä eivät ole kaikki testit, tämä KB4054022 ei ole ainoa pätsi (lisää tulee varmaan liittyen Spectreen, joka on tutkijoiden mukaan kasa erilaisia haavoittuvuuksia ja niihin liittyviä hyökkäysvektoreita).

Muualta poimittuna isoilla tietokanta ja virtualisointikuormila, etenkin jos on paljon sycall-funktiokutsuja, käytössä on nyt juuri julkaistu pätsätty Linux-ydin, hidastus voi olla huomattavaa (sitä ~ -30% – -50% luokkaa pahimmillaan, mitä toistaiseksi olen nähnyt.

Kaikki varmasti vielä muuttuu ja elää.

Olenpa tyytyväinen, että jätin isomman päivityksen odottamaan, tuo Spectre näyttää siltä, että aivan triviaalisti sitä ei paikata ilman sivuvaikutuksia, ainakaan nopeasti. Ja jos (ainakin teoriassa) riittää, että hyökkäys ajetaan selaimen sisällä (vaikka Chromessa, hiekkalaatikon sisässä) JavaScriptillä, eikä käyttäjän tarvitse olla kirjautuneena admin-tunnuksin, niin hyökkäyksen datasiirtohitaudesta huolimatta, tuolla voidaan lukea ja ajaa mielivaltaisesti (joskin vielä tunnetuilla vektoreilla, rajoitetusti).

Tiivistelmä:

– Jos asennat Meltdown-haavoittuvuutta koskevan pätsin KB4054022, ja olet käyttänyt "Reset This PC -toimintoa", voi asennus kilahtaa 99% kohdalle. Eli backupit / image kuntoon ensin.

– Windows 10:ssä 8700K raudalla, Meltdown-pätsin jälkeen peleissä, rendaus, pakkaus, excel, hyötysovelluksissa erot ovat virhemarginaalin sisällä, eli ei hidastumista/nopeutumista.

– Ainoa selkeä toistettava ero oli SSD-levyllä 4K Random Read tulosten putoaminen ~20% luokkaa.

– Nämä eivät ole kaikki testit, tämä KB4054022 ei ole ainoa pätsi (lisää tulee varmaan liittyen Spectreen, joka on tutkijoiden mukaan kasa erilaisia haavoittuvuuksia ja niihin liittyviä hyökkäysvektoreita).

Muualta poimittuna isoilla tietokanta ja virtualisointikuormila, etenkin jos on paljon sycall-funktiokutsuja, käytössä on nyt juuri julkaistu pätsätty Linux-ydin, hidastus voi olla huomattavaa (sitä ~ -30% – -50% luokkaa pahimmillaan, mitä toistaiseksi olen nähnyt.

Kaikki varmasti vielä muuttuu ja elää.

Olenpa tyytyväinen, että jätin isomman päivityksen odottamaan, tuo Spectre näyttää siltä, että aivan triviaalisti sitä ei paikata ilman sivuvaikutuksia, ainakaan nopeasti. Ja jos (ainakin teoriassa) riittää, että hyökkäys ajetaan selaimen sisällä (vaikka Chromessa, hiekkalaatikon sisässä) JavaScriptillä, eikä käyttäjän tarvitse olla kirjautuneena admin-tunnuksin, niin hyökkäyksen datasiirtohitaudesta huolimatta, tuolla voidaan lukea ja ajaa mielivaltaisesti (joskin vielä tunnetuilla vektoreilla, rajoitetusti).

Nyt on kunnon puhetta.

Nyt on kunnon puhetta.

“Poikani, kunpa tietäisit, miten vähällä järjellä tätä maailmaa hallitaan.”

— Axel Oxenstierna

Maailma on täynnä erilaisia reikiä, aina Siemensin sentrifugaattoria ohjaavista sulautetuista järjestelmistä optisiin sensoreihin ja mekaanisiin kytkimiin. Ja se koodi on niissä toteutettu rautatasolla, ilman päivitysmahdollisuutta.

Ystäväni isä suunnitteli ydinvoimaloiden sähkö- ja ohjausjärjestelmiä erään maan ydinvoimaloissa (ei Suomessa). Hänen tarinansa ovat aika legendaarisia, niistä sitten joskus lisää, kun voimalat eivät enää ole aktiivikäytössä 😀

Toki niin käy että ei intel mitään voi vanhoja prossuja korjata. Se on helppo sanoa että arm on turvallinen, koska se on kertakäyttö prossu. Tähän asti niitä on käytetty max 4-5v. Ei ole silloin niin paljon tiedossa olevia tietoturva ongelmia kuin kauemmin ja yleisimmin käytössä olevilla. Jos windows laitetaan arm:n alkaa ongelmia löytyä enemmän, uskon että ARM on oikonu paljon enemmän suorituskykyä parantaakseen.

Why Linux pioneer Linus Torvalds prefers x86 chips over ARM processors

ME:stä löydettiin juuri aukko johon on emolevyvalmistajilta tullut korjauspäivityksiä.

Tosin ainakin oman Maximus VIII Rangerin tuo päivitys paskoi totaalisesti, boottaaminen hidastui tai ei onnistunut lainkaan, ja lepotilasta ei palautunut ollenkaan. Oli pienen työn takana saada edellinen versio takaisin kun sitä ei missään erikseen ollut jaossa. Ja biosista ei pysty kytkemään ME:tä pois käytöstä.

En puhunut mistään ns. "yleisestä tiedosta", VAAN AMD: sta (myös heillä on sisäpiirin tietoa). Silti:

AMD vielä eilen: "Meillä on 100% turvatut prossut".:)

Nyt AMD: "AMD:n tiedotteessa kehutaan, miten nyt paljastuneet hyökkäysmetodit ovat todistaneet koko alan yhteistyön toimivan hyvin ja että täydellinen turvallisuus on jatkossakin vaikeasti tavoiteltava unelma".

Lähde, että ovat olleet pidemmän aikaa tietoisia asiasta:

Reading privileged memory with a side-channel – 酷辣虫

We reported this issue to Intel, AMD and ARM on 2017-06-01

Seuraavaksi varmaankin kerrot missä amd sanoi "Meillä on 100% turvatut prossut".

Asia selvä, mutta pitää muistaa että pörssiyritysten lausunnot ei ole koskaan suunnattu käyttäjille ,vaan pörssille.

Intel pomon olisi myös pitänyt tietää, että haavoittuvuus ei koske kilpailijan tuotetta.

Tosin voi olla että CES2018 tapahtumassa Intel pomoa ei nähdä, vaan herralla on muita "kiireitä", mikäli hänen piti tapahtumaan edes tulla alunperinkään.

Kyllä Spectre-haavoittuvuuskategoria lienee jotain, mitä ei heti noin vain pätsätä:

IBM:n SecurityIntelligence:ssä kohtuuhyvä yhteenveto:

CPU Vulnerability Can Allow Attackers to Read Privileged Kernel Memory and Leak Data

Tarkoittaa että prosessorin rakennetta pitää muuttaa radikaalisti, ohjelmisto pätsi onnistuu kyllä.

Intel on luvannut korjattuja prosessoreita tämän vuoden aikana.

Cortex-A53 ole out of order-prosessori, vaan in-order-mopo.

In-order-prosessoreissa spekulatiivisen suorituksen toiminta on paljon rajoitetumpaa kuin out-of-order-prosessoreissa.

ARMeista OoOEta tekee Cortex A9, A12, A15, A17, A57, A72, A73 ja A75.

Sitähän ne kieltämättä on. Pörssi reagoikin odotetusti. The Register esitti jo käännöksensä Intelin pressitiedoteesta, muutama poiminta:

"

Intel and other technology companies have been made aware of new security research describing software analysis methods that, when used for malicious purposes, have the potential to improperly gather sensitive data from computing devices that are operating as designed.

Translation: When malware steals your stuff, your Intel chip is working as designed. Also, this is why our stock price fell. Please make other stock prices fall, thank you."

"

Intel believes these exploits do not have the potential to corrupt, modify or delete data.

Translation: Look, over here! Scary words! And we deny them! And you'll forget that this is about stealing information, not tampering with it."

"

Recent reports that these exploits are caused by a “bug” or a “flaw” and are unique to Intel products are incorrect.

Translation: Pleeeeeease, pleeeeease do not sue us for shipping faulty products or make us recall millions of chips."

Meltdown iskee kyllä datakeskuksiin ikävästi ja on vain intelin riesa. Tuo Spektre onkin jännepi tapaus.

Jotenki sopii yhteen Intelin tavoitteena 300 Miljardin arvo neljässä vuodessa ja vialliset prosessorit

Inside Intel's $300 billion, five-year plan

Nyt on Windows 10 updatessa jaossa:

https://support.microsoft.com/en-ca/help/4056892/windows-10-update-kb4056892

Tuossa oli hyvin levy-IO-intensiivinen benchmark, ja coffee lakella käytössä paljon nopeampi SSD kuin kaby lakella.

Eli ilman patchiä tilanne oli enemmän levyrajoitteinen, coffee lake- koneen nopea SSD pääsi oikeuksiinsa, ja se oli paljon kaby lakea nopeampi.

Patchin kanssa tilanteesta tuli enemmän CPU-rajoitteinen jolloin coffe lake-koneen noepasti SSDstä ei ollut niin paljoa hyötyä -> pudotus suurempi.

Tuossa ei siis käytännössä oikeasti vertailtu eri CPUita vaan eri levyjä 😉

Windows Client Guidance for IT Pros to protect against speculative execution side-channel vulnerabilities

https://support.microsoft.com/en-us…or-it-pros-to-protect-against-speculative-exe

Tuleeko tämä vaikuttamaan peliservereihin, onko odotettavissa tehon laskua niissä? Ja näkyykö se pelaajille millään lailla?

Mukava haavoittuvuus tuo intelin meltdown 😀

Vaikka tämä sivusto nyt keskittyykin enemmän tietokoneella pelaamiseen ja perus hyötysoftiin niin aika monella kuitenkin täällä on serveri puolellekkin intressejä, oli ne sitten jotain koti virityksiä, pelipalvelimia tai duuni intressejä.

Näin ollen, jos @Sampsa sen näkee asialliseksi ja aikaa riittää, niin tätä voisi kyllä testata ihan oikeallakin virtualisointi ympäristöllä. Itse en ymmärtänyt tuosta Phronoxin testistä mitään kun kaveri ajaa yhtä VM:ää per serveri.

Hyvä testi imho olisi laittaa jou perus 8+ core pulkka jollain 32+ muistilla ja vaikka parissa SSD levyllä, iskeä siihen vaikka joku 10:sta 2GB palvelinta ja jokaiseen niihin joku webbi softa. Sitten joku SQL palvelin esmes 10GB muistilla ja noihin palvelimiin joku webbi serveri ja sitten rakennella clientti, joka paukuttelee vaikka jotain 50 requestia per sekunti noihin palvelimiin ja katsoa, että kuinka paljon tämä korjaus hidastaa average response timejä.

Jos apua tarvii tuollaisen pystyttämiseen niin voin kirjottaa ton webbi palvelimen softan esmes Spring bootilla ja tuon clientin Javalla. Sitten tekeekö ton itse virtualisoinnin vaikkapa VMWarella tms on toinen kysymys.

Myös ton yhden ison SQL:n sijaan voisi laittaa noihin kaikkiin web palvelimiin embedded kannan.

Vaikuttaa liian hankalalta sivuston resursseihin nähden. Mikään ei estä sinua tekemästä testiä ja julkaisemasta sivustolla. Selkeästi sinulla enemmän osaamista sillä alueella.

Totta tuo mutta kun ei perkele ole oikeen rautaa. Just duuni loppumassa nykysessä firmassa niin ei viitsi näiden rautaa käyttää ja sitten taas uudessa duunissa ei varmaan viitti ekalla viikolla alkaa säätämään 😀

Ja himassa ei oikein oo kun toi mopo pelikone niin sillä ei varmaan pääse mihinkään järkevään skenaarioon 🙁

Tuollaisen vertailutestin tekeminen olisi järkevää vasta kun on päivitys olemassa myös sille hypervisorille, eikä pelkästään virtuaalikoneille. Hypervisoriksi kannattaa mielestäni valita suosituin, eli VMware, mutta sille ei ainakaan vielä ole tarjolla päivitystä. HyperV:llä olisi toki hieman helpompi testata kun se tulee käyttiksen mukana, mutta sitten testi ei vastaa suoraan oikeaa tuotantoympäristöä.

Totta. Voishan sitä jonkun KVM:n tms viritellä mutta toi VMWare ois paras. Eiköhän sieltä toki se päivitys jossain vaiheessa tule…

VMwarella jotain jo.

VMSA-2018-0002

Käsittääkseni Spectrestä puolet (variantti 1) korjataan nimenomaan noilla softapäivityksillä ja esimerkiksi AMD:n kohdalla kukaan ei ole sitä variantti 2:sta onnistunut vielä demonstroimaan niiden prossuilla vaikka se teoriassa ilmeisesti onkin haavoittuva

AV-softat taas loistaa 😀

https://support.microsoft.com/en-us…garding-the-windows-security-updates-released

El jotkut 3rd party-antivirus-softat tekee jotain temppuja jotka ei toimi näiden patchien kanssa, ja kaataa koneen.

Ja tämän takia patchejä ei oletuksena asennetakaan kaikille.