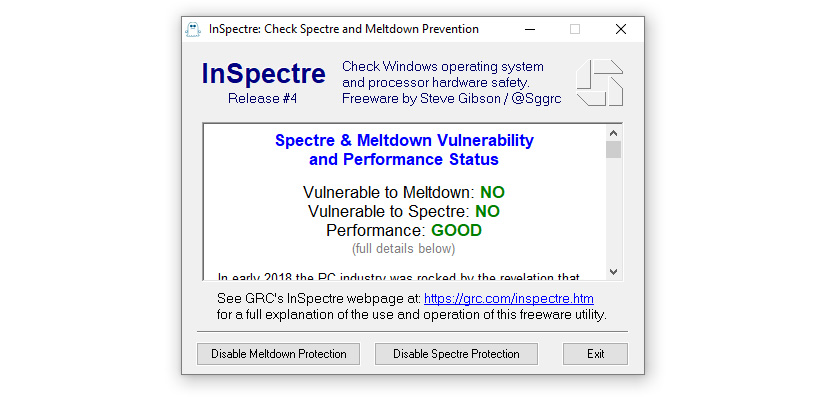

Monet käyttäjät ovat arvuutelleet parhaillaan vellovan päivitysrumban keskellä onko se oma tietokone nyt vihdoin paikattu Meltdown- ja Spectre-haavoittuvuuksilta. Gibson Research Corporation on julkaissut verkkosivuillaan ratkaisun tähän arvuutteluun.

Gibson Research Corporationin julkaisema InSpectre-ohjelma kertoo lyhyesti ja ytimekkäästi kaikkien Windows-kokoonpanojen suojauksen tilan Meltdown- ja Spectre-haavoittuvuuksien osalta. Ohjelman kerrotaan toimivan kaikilla Windows-versioilla. Lisäbonuksena se antaa myös arvion siitä, ovatko päivitykset vaikuttaneet järjestelmän suorituskykyyn. Microsoftin mukaan vanhempien kokoonpanojen suorituskyky kärsii päivityksistä enemmän kuin uusien.

InSpectren kehittäjä toivoo, että ohjelmaa ei ladattaisi kolmansien osapuolten palveluiden kautta, sillä tällöin he eivät voi taata sen turvallisuutta. Lisäksi GRC kertoo, että Windows Defenderin Edge- ja Internet Explorer 11 -selaimiin integroitu SmartScreen-suojaus saattaa varoittaa virheellisesti, että kyseessä olisi haittaohjelma.

Lähde: InSpectre

Oho, tuollahan oli omakin vanha 3930K.

Eli luultavasti mulla kusee Asus, kun tuskin BIOS päivitystä on tiedossa P9X79 Pro emolle…

Huhun mukaan myös Windowsissa voisi ilman BIOS päivitystä ottaa käyttöön, mutta kuulosti jotenkin hazardilta. Plus se kai pitää sitten "ajaa" joka bootissa. Mä en siis tiedä asiasta yhtään, muistan vaan täältä lukeneeni moista.

Oho, tuollahan oli omakin vanha 3930K.

Eli luultavasti mulla kusee Asus, kun tuskin BIOS päivitystä on tiedossa P9X79 Pro emolle…

Huhun mukaan myös Windowsissa voisi ilman BIOS päivitystä ottaa käyttöön, mutta kuulosti jotenkin hazardilta. Plus se kai pitää sitten "ajaa" joka bootissa. Mä en siis tiedä asiasta yhtään, muistan vaan täältä lukeneeni moista.

Tencentin X-Lab on julkaissut muutama päivä sitten Spectre-haavoittuvuustestin nettiselaimille: Spectre Check.

edit: Testi perustuu ilmeisesti SharedArrayBufferin hyödyntämiseen, ja ilmoittaa välittömästi "not vulnerable", jos SharedArrayBuffer ei ole käytettävissä.

Tencentin X-Lab on julkaissut muutama päivä sitten Spectre-haavoittuvuustestin nettiselaimille: Spectre Check.

edit: Testi perustuu ilmeisesti SharedArrayBufferin hyödyntämiseen, ja ilmoittaa välittömästi "not vulnerable", jos SharedArrayBuffer ei ole käytettävissä.

Kyllähän näiden bugien merkitystä tavalliselle käyttäjälle on liioiteltu erittäin suuresti. Ei sitä tarvitse vähätellä vaan lähinnä pistää mittasuhteet kohdalleen.

Kyllähän näiden bugien merkitystä tavalliselle käyttäjälle on liioiteltu erittäin suuresti. Ei sitä tarvitse vähätellä vaan lähinnä pistää mittasuhteet kohdalleen.

Tai pistääkö MS ne windowksen mukana.

Tai pistääkö MS ne windowksen mukana.

Mielenkiintoinen taustoittava juttu bugi(e)n löytymisestä ja kuinka asiaa pidettiin salassa, kun paikkoja valmisteltiin:

How an industry-breaking bug stayed secret for seven months

Mielenkiintoinen taustoittava juttu bugi(e)n löytymisestä ja kuinka asiaa pidettiin salassa, kun paikkoja valmisteltiin:

How an industry-breaking bug stayed secret for seven months

Taisi tänään tulla joku päivitys, kun kahdesti rebootasi kone kesken selaamisen ilman syytä. Assasin creedissä fps 35-45, kun aikaisemmin 42-45. Vähän noin arviota, kun en tietenkään seuraa aktiivisesti. Voi olla toki muukin syy, vaan äkkiseltään menee bugipäivityksen piikkiin.

edit. Eipä näy että olisi mitään päivitystä ladannut.

Taisi tänään tulla joku päivitys, kun kahdesti rebootasi kone kesken selaamisen ilman syytä. Assasin creedissä fps 35-45, kun aikaisemmin 42-45. Vähän noin arviota, kun en tietenkään seuraa aktiivisesti. Voi olla toki muukin syy, vaan äkkiseltään menee bugipäivityksen piikkiin.

edit. Eipä näy että olisi mitään päivitystä ladannut.

Chrome on tuon testin mukaan haavoittuva, Edge ei ole. Eli jos käyttää edgeä niin ei tarvitse olla huolissaan tämmöisellä kannettavalla johon ei näytä tulevan microkoodia?

Chrome on tuon testin mukaan haavoittuva, Edge ei ole. Eli jos käyttää edgeä niin ei tarvitse olla huolissaan tämmöisellä kannettavalla johon ei näytä tulevan microkoodia?

chromeen piti manuaalisesti laittaa joku asetus

näyttää chromella kun kokeilen not vulnerable

mutta eihän meltdown/specter ole kuin jäävuoren huippy…

chromeen piti manuaalisesti laittaa joku asetus

näyttää chromella kun kokeilen not vulnerable

mutta eihän meltdown/specter ole kuin jäävuoren huippy…

Onhan tuo mahdollista kun Intel/MS ajoi sen koodin millä poistettiin non-K prossuilta kellotusmahdollisuus. Linuxissahan tämä ajetaan joka kerta bootissa ja jos ymmärsin niin se tapahtuu ennen kernelin ajoa tjsp. Windowsissa uskoisin olevan sama mahdollisuus mutta se on eri asia miten se halutaan tehdä jos halutaan. Parashan se olisi jos päivitys tulisi suoraan emolle.

Tämä muuttuu helmikuussa kun Chromen kovennettu versio tulee ulos. Toki varmaan jo betana saatavissa.

Onhan tuo mahdollista kun Intel/MS ajoi sen koodin millä poistettiin non-K prossuilta kellotusmahdollisuus. Linuxissahan tämä ajetaan joka kerta bootissa ja jos ymmärsin niin se tapahtuu ennen kernelin ajoa tjsp. Windowsissa uskoisin olevan sama mahdollisuus mutta se on eri asia miten se halutaan tehdä jos halutaan. Parashan se olisi jos päivitys tulisi suoraan emolle.

Tämä muuttuu helmikuussa kun Chromen kovennettu versio tulee ulos. Toki varmaan jo betana saatavissa.

Intel on ilmoittanut jo että Broadwell- ja Haswell-kokoonpanot kärsivät odottamattomista rebooteista (tämänhetkisillä pätseillä) pätsättyinä, niin kuluttajapuolella kuin datakeskuksissakin.

PC-speksit-listauksesi mukaan sinulla on Haswell siellä

Intel on ilmoittanut jo että Broadwell- ja Haswell-kokoonpanot kärsivät odottamattomista rebooteista (tämänhetkisillä pätseillä) pätsättyinä, niin kuluttajapuolella kuin datakeskuksissakin.

PC-speksit-listauksesi mukaan sinulla on Haswell siellä

Not vulnerable mulla tulee Chromella.

Laitoin käsin päälle strict site isolation asetuksen, kun Google niin ehdotti kunnes toi päivitys tulee 23.1.

Täällä infoa (Google Chrome Browser kohdassa): Product Status – Google Help

Toki kuten sanottiin, "not vulnerable" ei tarkoita sitä että on suojattu.

Not vulnerable mulla tulee Chromella.

Laitoin käsin päälle strict site isolation asetuksen, kun Google niin ehdotti kunnes toi päivitys tulee 23.1.

Täällä infoa (Google Chrome Browser kohdassa): Product Status – Google Help

Toki kuten sanottiin, "not vulnerable" ei tarkoita sitä että on suojattu.

Asensin Lenovon julkaiseman BIOS päivityksen, jossa Intelin mikrokoodipäivitys. Onko nyt niin, että yhdessä Windows 10 Meltdown patchin kanssa voin taputella tämän osaltani ja jatkaa elämää?

Asensin Lenovon julkaiseman BIOS päivityksen, jossa Intelin mikrokoodipäivitys. Onko nyt niin, että yhdessä Windows 10 Meltdown patchin kanssa voin taputella tämän osaltani ja jatkaa elämää?

Pitkälti joo, hyväksikäyttämisen vaikeuden vuoksi.

Käsittääkseni kun toista Spectre varianttia vastaan ainoa täysi suoja on täysin uusi arkkitehtuuri prosessorissa. Eli tällä hetkellä mahdotonta suojautua kokonaan.

Pitkälti joo, hyväksikäyttämisen vaikeuden vuoksi.

Käsittääkseni kun toista Spectre varianttia vastaan ainoa täysi suoja on täysin uusi arkkitehtuuri prosessorissa. Eli tällä hetkellä mahdotonta suojautua kokonaan.

Korjaan tuon Variant 2 eli toisen Spectren, Windows patchi korjaa Variant 1 (Spectre) ja Variant 3:n (Meltdown). Toki tuo mikrokoodi vaikuttaa mahdollisesti näihin kaikkiin Intelin osalta.

Korjaan tuon Variant 2 eli toisen Spectren, Windows patchi korjaa Variant 1 (Spectre) ja Variant 3:n (Meltdown). Toki tuo mikrokoodi vaikuttaa mahdollisesti näihin kaikkiin Intelin osalta.

chrome://flags/#enable-site-per-process

Käsittääkseni "Strict site isolation" on se mikä Chromeen pitää laittaa päälle. Tencent testi sanoo, että ei ole haavoittuvainen, tosin koitin ottaa kokeeksi pois päältä ja silti sanoo ettei ole haavoittuvainen..

chrome://flags/#enable-site-per-process

Käsittääkseni "Strict site isolation" on se mikä Chromeen pitää laittaa päälle. Tencent testi sanoo, että ei ole haavoittuvainen, tosin koitin ottaa kokeeksi pois päältä ja silti sanoo ettei ole haavoittuvainen..

Intelin Linuxille tarjoama mikrokoodifile sisältää mikrokoodin kaikille Intelin prossuille. Siinä on siis tässä tapauksessa paikkaamattomille prossuille joku vanha mikrokoodi. Riemastuin ensin itsekin, kun parin vanhan läppärin prossut löytyi listalta. Harmittava totuus paljastui, kun päivitysohjeita googlatessa tajusin tuon ja sisäistin Intelin oman kuvauksen lataussivulta.

Mun läppäreiden Ubuntuissa (16.04 ja 17.10) intel-microcode paketti näytti olevankin jo asennettuna ja päivittyneen uusimpaan. Pettymyksen varmistaakseni ajoin vielä tarkistuksen näitä ohjeita mukaillen: How to update Intel microcode properly?

Uusin mikrokoodi vuodelta 2013 on käytössä ja kernelikin on sitä mieltä, että CPU on insecure 🙁

Intelin Linuxille tarjoama mikrokoodifile sisältää mikrokoodin kaikille Intelin prossuille. Siinä on siis tässä tapauksessa paikkaamattomille prossuille joku vanha mikrokoodi. Riemastuin ensin itsekin, kun parin vanhan läppärin prossut löytyi listalta. Harmittava totuus paljastui, kun päivitysohjeita googlatessa tajusin tuon ja sisäistin Intelin oman kuvauksen lataussivulta.

Mun läppäreiden Ubuntuissa (16.04 ja 17.10) intel-microcode paketti näytti olevankin jo asennettuna ja päivittyneen uusimpaan. Pettymyksen varmistaakseni ajoin vielä tarkistuksen näitä ohjeita mukaillen: How to update Intel microcode properly?

Uusin mikrokoodi vuodelta 2013 on käytössä ja kernelikin on sitä mieltä, että CPU on insecure 🙁

No voihan damn. No sitten tämä 5v on totuus mikä pitää kestää.

No voihan damn. No sitten tämä 5v on totuus mikä pitää kestää.

Käynnistitkö Chrome välissä uusiksi? Tuon asetuksen vaihtaminen kun vaatii sen.

Käynnistitkö Chrome välissä uusiksi? Tuon asetuksen vaihtaminen kun vaatii sen.

Joo, mutta silti sanoo että not vulnerable.

Joo, mutta silti sanoo että not vulnerable.

offtopikkiin menee mutta..

Jos en väärin muista niin nykyisten Ryzen prosessoreiden IPC on hiukan parempi kuin haswell.

Kyllähän sen näinkin voi tulkita että ei Intelillä välttämättä ole hinkua hoputtaa laitevalmistajia ainakaan kotipuolella paikkaamaan tätä.

No kyllä se aika aikoinaan oli kun winxp:tä asenneltiin ja siihen service packejä. Tuossa joku jo ehtikin asiasta mainita, jos se puhas xp asennus sai olla julkisen IP:n kautta netissä, niin eipä siihen montaa minuuttia mennyt kun se oli ryönää täynnä.

offtopikkiin menee mutta..

Jos en väärin muista niin nykyisten Ryzen prosessoreiden IPC on hiukan parempi kuin haswell.

Kyllähän sen näinkin voi tulkita että ei Intelillä välttämättä ole hinkua hoputtaa laitevalmistajia ainakaan kotipuolella paikkaamaan tätä.

No kyllä se aika aikoinaan oli kun winxp:tä asenneltiin ja siihen service packejä. Tuossa joku jo ehtikin asiasta mainita, jos se puhas xp asennus sai olla julkisen IP:n kautta netissä, niin eipä siihen montaa minuuttia mennyt kun se oli ryönää täynnä.

Prosessorille 5960x oli päivitys tuossa mikrokooditiedostossa, versio 0x38->0x3b, mutta molemmissa päiväys 2017-11-17. Testin mukaan tuo microkoodi ei kuitenkaan sisällä spectre-suojausta:

Pitänee asennella nuo retpoline patchit kerneliin ja kääntäjään kunhan ehtii.

Prosessorille 5960x oli päivitys tuossa mikrokooditiedostossa, versio 0x38->0x3b, mutta molemmissa päiväys 2017-11-17. Testin mukaan tuo microkoodi ei kuitenkaan sisällä spectre-suojausta:

Pitänee asennella nuo retpoline patchit kerneliin ja kääntäjään kunhan ehtii.

Opera v.51.0.2830.2 (64-bit, viimeisin) antaa W10/64 (pätsätty Windows, ei pätsätty BIOS/mikrokoodi) tuloksen:

Tämä vaikka Operasta päällä säädöt (opera://flags):

Strict site isolation=ENABLED (#enable-site-per-process=1)

Top document isolation=ENABLED (#enable-top-document-isolation=1)

Eli Opera on ainakin haavoittuva (Spectre) vielä nykyversiossaan.

Opera v.51.0.2830.2 (64-bit, viimeisin) antaa W10/64 (pätsätty Windows, ei pätsätty BIOS/mikrokoodi) tuloksen:

Tämä vaikka Operasta päällä säädöt (opera://flags):

Strict site isolation=ENABLED (#enable-site-per-process=1)

Top document isolation=ENABLED (#enable-top-document-isolation=1)

Eli Opera on ainakin haavoittuva (Spectre) vielä nykyversiossaan.

katso liitettä 71250

Näin, vaikka selain olisi haavoittuva. Tyhmä testi.

Tuossa pitäisi siis lukea että "Your system is not vulnerable through this browser". Haavoittuvuushan ei ole mikään selaimen haavoittuvuus, vaan prossun!

katso liitettä 71250

Näin, vaikka selain olisi haavoittuva. Tyhmä testi.

Tuossa pitäisi siis lukea että "Your system is not vulnerable through this browser". Haavoittuvuushan ei ole mikään selaimen haavoittuvuus, vaan prossun!

Asentelin tuossa muutama päivä takaperin Windowsin (8.1) uusimmat tietoturvapäivitykset (joukossa oli myös Intelin päivitys) ja kaikki selaimeni antavat tulokseksi "Not vulnerable" (IE, Firefox & Opera Neon (<- perustuu Chromiumiin))

Asentelin tuossa muutama päivä takaperin Windowsin (8.1) uusimmat tietoturvapäivitykset (joukossa oli myös Intelin päivitys) ja kaikki selaimeni antavat tulokseksi "Not vulnerable" (IE, Firefox & Opera Neon (<- perustuu Chromiumiin))

Koitin hieman ATK-harrastaa mielenrauhani vuoksi tämän kommentin innoittamana. Prosessorina Xeon E3-1230-V3 ja emolevynä ASrock H87 Pro4. BIOS-päivitystä tähän tuskin enää tulee, tai ainakaan kovinkaan nopealla aikataululla.

VMwaren mikrokoodin päivitystyökalulla onnistuu kyllä mikrokoodin päivitys (versioon 23, 20-11-2017), mutta Windows kerkeää ladata kernelinsä käynnistysvaiheessa ennen mikrokoodia, ja hylätä Spectre-/Meltdown-paikan käyttöönoton.

Koitin saada mikrokoodin latautumista aikaistettua muuttamalla parametreja StartType=0x2 -> 0x1 -> 0x0 (0x0:lla ei käynnisty enää), LoadOrderGroup=Extended Base -> Base -> SCSI Class -> WdfLoadGroup, mutta mikrokoodi ei lataudu tarpeeksi ajoissa. Get-SpeculationControlSettingsillä näkee, että laitteisto- ja ohjelmistotuki kyllä paikalle löytyy:

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

…

Koska mikrokoodi näytti olevan korjattua versiota, modasin sen suoraan ASrockin viimeisimpään viralliseen biokseen ja päivitin emolevylle. Toimenpide ei ole kovin monimutkainen, mutta sitäkin jännittävämpi. Todellinen ATK-harrastaja pääsee näillä ohjeilla liikkeelle. Ei sovellu aloittelijalle eikä edes edistyneemmälle, vaan tiedät mitä teet -tyypille.

[Guide] How to flash a modded ASUS/ASRock/Gigabyte AMI UEFI BIOS

[Tool Guide+News] "UEFI BIOS Updater" (UBU)

Lopputuloksena mielenrauhani on astetta tyynempi:

katso liitettä 71254

Koitin hieman ATK-harrastaa mielenrauhani vuoksi tämän kommentin innoittamana. Prosessorina Xeon E3-1230-V3 ja emolevynä ASrock H87 Pro4. BIOS-päivitystä tähän tuskin enää tulee, tai ainakaan kovinkaan nopealla aikataululla.

VMwaren mikrokoodin päivitystyökalulla onnistuu kyllä mikrokoodin päivitys (versioon 23, 20-11-2017), mutta Windows kerkeää ladata kernelinsä käynnistysvaiheessa ennen mikrokoodia, ja hylätä Spectre-/Meltdown-paikan käyttöönoton.

Koitin saada mikrokoodin latautumista aikaistettua muuttamalla parametreja StartType=0x2 -> 0x1 -> 0x0 (0x0:lla ei käynnisty enää), LoadOrderGroup=Extended Base -> Base -> SCSI Class -> WdfLoadGroup, mutta mikrokoodi ei lataudu tarpeeksi ajoissa. Get-SpeculationControlSettingsillä näkee, että laitteisto- ja ohjelmistotuki kyllä paikalle löytyy:

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

…

Koska mikrokoodi näytti olevan korjattua versiota, modasin sen suoraan ASrockin viimeisimpään viralliseen biokseen ja päivitin emolevylle. Toimenpide ei ole kovin monimutkainen, mutta sitäkin jännittävämpi. Todellinen ATK-harrastaja pääsee näillä ohjeilla liikkeelle. Ei sovellu aloittelijalle eikä edes edistyneemmälle, vaan tiedät mitä teet -tyypille.

[Guide] How to flash a modded ASUS/ASRock/Gigabyte AMI UEFI BIOS

[Tool Guide+News] "UEFI BIOS Updater" (UBU)

Lopputuloksena mielenrauhani on astetta tyynempi:

katso liitettä 71254