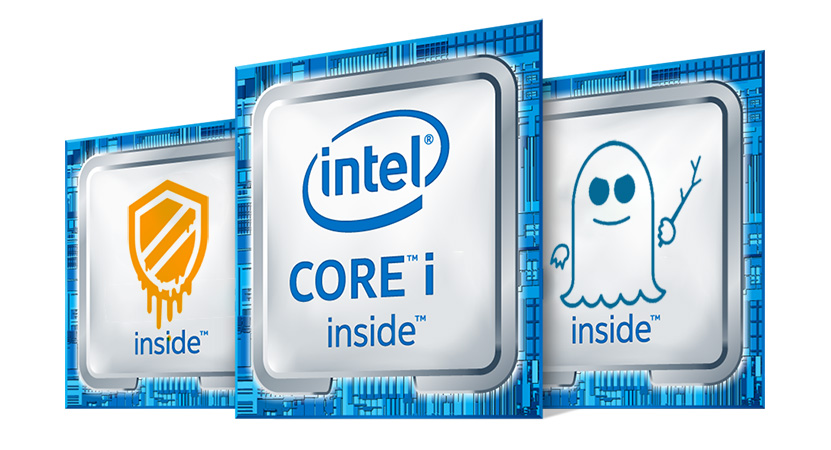

Alkuvuoden polttavimmat puheenaiheet tietoturvan saralla ovat olleet Meltdown- ja Spectre-haavoittuvuudet, niiden korjaukset ja niistä aiheutuneet komplikaatiot. Etenkin Intelillä on ollut ongelmia päivitystensä kanssa, sillä ne ovat aiheuttaneet paitsi suorituskykyhävikkiä, myös uusia suoraan käyttäjille näkyviä ongelmia.

Kotikäyttäjien kannalta Intelin päivitysten vaikutus suorituskykyyn on käytännössä olematon tai lähes olematon. Päivitysten myötä syntyneet satunnaiset uudelleenkäynnistymiset ovat kuitenkin ongelma, joka näkyy helposti kotikäyttäjänkin arjessa. Intelin mukaan ongelman piti alun perin koskea vain Haswell- ja Broadwell-arkkitehtuureja, mutta sittemmin yhtiö on päivittänyt lausuntoaan koskemaan kaikkia Core-arkkitehtuureita Sandy Bridgestä lähtien.

Intelin tuoreimman lausunnon mukaan yhtiön insinöörit uskovat nyt löytäneensä perimmäisen syyn Haswell- ja Broadwell-arkkitehtuurien uudelleenkäynnistymisongelmaan ja edistyneensä jo huomattavasti sen korjaamisessa. Yhtiö ei kuitenkaan kerro, onko myös muiden Core-arkkitehtuureiden uudelleenkäynnistysongelmat kiinni samasta seikasta tai miten niiden korjaus edistyy.

Lopullista korjausta odotellessa Intel suosittelee, että OEM-valmistajat ja muut yhtiön tuotteita käyttävät palveluntarjoajat lopettavat nykyisten päivitysten jakelun ehkäistäkseen uudelleenkäynnistysongelman leviämistä. Lisäksi Intel toivoo kumppaniensa keskittyvän Haswell- ja Broadwell-prosessoreiden tulevan päivityksen esiversioiden testaamiseen, jotta lopullinen versio saataisiin jakoon mahdollisimman nopeasti.

Lisäksi Intel pyrkii tarjoamaan käyttäjille, joille järjestelmän vakaus on ensisijainen seikka, mahdollisuutta palata käyttämään edellistä versiota prosessorin mikrokoodista siihen saakka, kunnes lopullinen ja ongelmaton mikrokoodiversio on valmis. Mikäli edellinen mikrokoodiversio tuodaan saataville, se tulee asentaa BIOS-päivityksen muodossa. Edelliseen mikrokoodiversioon paluu ei vaikuta Spectren ensimmäisen variantin tai Meltdownin korjauksiin, mutta poistaa suojauksen Spectren kakkosvariantilta.

Lähde: Intel

Kyllähän tarvittavat päivitykset täytyy asentaa. Tietysti aikanaan kärsin, kun oli tuo päivityspalvelu päällä ja päivityksen sijaan tulikin loveson.

Mutta tuo microkoodi päivitys tulee hidastamaan konetta aika reippaasti ja riski on aika olematon normaalille nettisurffaajalle. Meltdown on asia erikseen ja siltä pitää suojautua.

katso liitettä 69310 katso liitettä 69311

Tein omilla romuilla testit ennen ja jälkeen prossukoodin, 1 siis ennen.

Intel® NUC Kit NUC5i5RYH

https://downloadmirror.intel.com/27426/eng/RY_0368_ReleaseNotes.pdf

Intel® Product Security Center

PS C:WINDOWSsystem32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Eli tuossa tapauksessa (OS update + microcode asennettu) 2/3 varianteista täysin suojattuja?

Eikö se näin mene. Kolmannen kohdalla voi vain hyväksikäyttöä vaikeuttaa. Tosin olikos se nyt myös se huomattavasti vaikein käyttää?

Jos tarkoitat tuota mun viestiä niin OS päivitetty ja asennettu uusin bios (368)

Osassa 4KiB testejä näköjään tullut hurjasti takkiin.

No juu mut kokonaisvaikutus kun katsoo cinebenchin tuloksia aika mitätön loppupeleissä.

Niin siis selvennykseksi, oliko tuossa se bioskoodi mukana, vai pelkkä windows päivitys?

Bioskoodi mukana ja itse asiassa tarkastan vasta nyt OS päivitykset.

edit: OS patch mukana myös

Viittitkö sitten ajaa muitakin benchmarkkeja. Bioskoodinhan pitäisi vaikuttaa aika negatiivisesti branch predictoriin. Cinebench (multithread) ei välttämättä ole paras mittari tälle.

Muistakaa samalla katsoa prosessorin käyttöastetta kun testaatte

Kerro mitä testejä, en minä näistä mitään tajua kunhan seurailen thriidiä vaan 😀

Onko sulla mistään testistä esim, firestrike/pcmark yms referenssiä heittää ilman päivityksiä? Jos ei ole niin testit ei itsessään paljon kerro ilman vertailupohjaa.

3770K ja Z77 Asrock Extreme 4:

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: False [not required for security]

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : False

No sitten vain odotellaan että BIOS-päivitystä tulisi joskus… :S

3770K ja Z77 Asrock Extreme 4:

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: False [not required for security]

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : False

No sitten vain odotellaan että BIOS-päivitystä tulisi joskus… :S

No vain nuo tein ennen updateja, ainahan noi pois saa ei siinä jos lisää innostun testaamaan 🙂

No vain nuo tein ennen updateja, ainahan noi pois saa ei siinä jos lisää innostun testaamaan 🙂

Saisipa nuo fiksit asentaa vapaaehtoisesti. Minua ei oikein nappaa että kysymättä puukotetaan suorituskykyä.

Saisipa nuo fiksit asentaa vapaaehtoisesti. Minua ei oikein nappaa että kysymättä puukotetaan suorituskykyä.

Aja tuosta Cinebenchistä single thread benchmark vaikka verrokiksi, niin joku jolla on vastaava prossu voisi ajaa ilman bios päivitystä. Saat sen single thread benchmarkin näkyviin ku täppäät siitä file kohdasta päälle sen advanced benchmarkin. Luulisin tuon brach predictionin patchayksen vaikuttavan negatiivisesti nimenomaan yhden säikeen suorituskykyyn.

Aja tuosta Cinebenchistä single thread benchmark vaikka verrokiksi, niin joku jolla on vastaava prossu voisi ajaa ilman bios päivitystä. Saat sen single thread benchmarkin näkyviin ku täppäät siitä file kohdasta päälle sen advanced benchmarkin. Luulisin tuon brach predictionin patchayksen vaikuttavan negatiivisesti nimenomaan yhden säikeen suorituskykyyn.

Laitoin asuksen 1003 BIOSin. Tältä näyttää nyt.

Laitoin asuksen 1003 BIOSin. Tältä näyttää nyt.

Meinaan.

Ja juu, näen tuosta Powershellin tekstistä että näin teit.

Pointtina vaan, selvennyksenä, että eikös tuossa keississä ole sitten Spectre/Meltdown varianteista 2/3 blokattu. Kuten myös japau:lla yllä tätä viestiä ennen.

Kolmatta kun ei voi täysin estää.

Pelkällä OS päivityksellä voi estää vain 1/3. BIOS (tai siis microcode) sitten estää tokan.

Meinaan.

Ja juu, näen tuosta Powershellin tekstistä että näin teit.

Pointtina vaan, selvennyksenä, että eikös tuossa keississä ole sitten Spectre/Meltdown varianteista 2/3 blokattu. Kuten myös japau:lla yllä tätä viestiä ennen.

Kolmatta kun ei voi täysin estää.

Pelkällä OS päivityksellä voi estää vain 1/3. BIOS (tai siis microcode) sitten estää tokan.

Security hole in AMD CPUs' hidden secure processor revealed ahead of patches

Onko tää joku uus reikä vai näiden variantti?

Security hole in AMD CPUs' hidden secure processor revealed ahead of patches

Onko tää joku uus reikä vai näiden variantti?

Erillinen se on.

Liittyy johonkin AMD vastineeseen Intelin Management Enginestä.

AMD PSP Affected By Remote Code Execution Vulnerability – Phoronix

Tuolla myös ketju aiheesta. Eiköhän joku ole 7 sivun aikana kerännyt tl;dr linkkejä/tekstejä.

AMD PSP Affected By Remote Code Execution Vulnerability – Phoronix Forums

Erillinen se on.

Liittyy johonkin AMD vastineeseen Intelin Management Enginestä.

AMD PSP Affected By Remote Code Execution Vulnerability – Phoronix

Tuolla myös ketju aiheesta. Eiköhän joku ole 7 sivun aikana kerännyt tl;dr linkkejä/tekstejä.

AMD PSP Affected By Remote Code Execution Vulnerability – Phoronix Forums

Fujitsu ah532/g21 (HM76) sama speculation control settings tulos ja piirin ikä taitaa sotia vastaan BIOS päivitykselle.

Fujitsu ah532/g21 (HM76) sama speculation control settings tulos ja piirin ikä taitaa sotia vastaan BIOS päivitykselle.

Paska korjaus asentui ja rikkoi Ai Suiten.. Tuo paska ei edes kysynyt että saako päivittää vaan forcena kakkoseen. prkl!

Ei tässä muuten mutta Ryzenin kanssa kun tuolla patchilla ei juuri mitään tee. Rikkoo vain asioita. 🙁

Edit:

Ryzenilla:

PS C:WINDOWSsystem32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : False

Paska korjaus asentui ja rikkoi Ai Suiten.. Tuo paska ei edes kysynyt että saako päivittää vaan forcena kakkoseen. prkl!

Ei tässä muuten mutta Ryzenin kanssa kun tuolla patchilla ei juuri mitään tee. Rikkoo vain asioita. 🙁

Edit:

Ryzenilla:

PS C:WINDOWSsystem32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : False

Näenkö jostain helposti onko nämä aukot paikattu omasta koneessa?

Näenkö jostain helposti onko nämä aukot paikattu omasta koneessa?

Hieman oma-aloitteisuutta, yksi sivu taaempana:

Hieman oma-aloitteisuutta, yksi sivu taaempana:

Njoo itsellä kanssa AI Suite sanoi sopimuksen irti kun tämä päivitys tuli. Z97I-PLUS lankulla.

Njoo itsellä kanssa AI Suite sanoi sopimuksen irti kun tämä päivitys tuli. Z97I-PLUS lankulla.

En tiedä, mutta spekuloin, että ai suite on ohjelma, joka on tehnyt ”laittomia” kernel-kikkailuja. Sama mikä vaivasi antiviruksia. Hyvä että tallaiset softat paljastuu.

Toki voisi ihmetellä että miksi niitä on voinut tehdä tähän asti.

En tiedä, mutta spekuloin, että ai suite on ohjelma, joka on tehnyt ”laittomia” kernel-kikkailuja. Sama mikä vaivasi antiviruksia. Hyvä että tallaiset softat paljastuu.

Toki voisi ihmetellä että miksi niitä on voinut tehdä tähän asti.

Räbässä kanssa puhuivat että parilla mennyt AI Suite rikki, eli et ole ainoa.

Räbässä kanssa puhuivat että parilla mennyt AI Suite rikki, eli et ole ainoa.

Miksiköhän minulla tulee tämmöinen valitus tuossa powershell tarkastuksessa:

Import-Module : File C:Program FilesWindowsPowerShellModulesSpeculationControl1.0.2SpeculationControl.psm1 cannot be loaded because running scripts is disabled on this system. For more information, see about_Execution_Policies at ht tps:/go.microsoft.com/fwlink/?LinkID=135170. At line:1 char:1 + Import-Module SpeculationControl + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : SecurityError: (:) [Import-Module], PSSecurityException + FullyQualifiedErrorId : UnauthorizedAccess,Microsoft.PowerShell.Commands.ImportModuleCommandEDIT: Ja kannattaisiko firefoxiin asentaa noscrip?

Miksiköhän minulla tulee tämmöinen valitus tuossa powershell tarkastuksessa:

Import-Module : File C:Program FilesWindowsPowerShellModulesSpeculationControl1.0.2SpeculationControl.psm1 cannot be loaded because running scripts is disabled on this system. For more information, see about_Execution_Policies at ht tps:/go.microsoft.com/fwlink/?LinkID=135170. At line:1 char:1 + Import-Module SpeculationControl + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : SecurityError: (:) [Import-Module], PSSecurityException + FullyQualifiedErrorId : UnauthorizedAccess,Microsoft.PowerShell.Commands.ImportModuleCommandEDIT: Ja kannattaisiko firefoxiin asentaa noscrip?

Sama.

Sama.

Korjaus:

AI Suite 3 Beta Version 3.00.10 – user test/report thread

Ainakin itsellä tuon korjauksen kanssa lähti taas normaalisti pelittämään. On kyllä silti hieno force päivitys, josta osalle on vain ja ainoastaan haittaa.

Korjaus:

AI Suite 3 Beta Version 3.00.10 – user test/report thread

Ainakin itsellä tuon korjauksen kanssa lähti taas normaalisti pelittämään. On kyllä silti hieno force päivitys, josta osalle on vain ja ainoastaan haittaa.

because running scripts is disabled on this system