Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

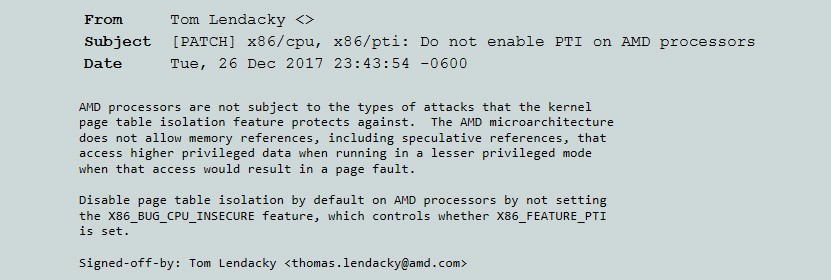

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

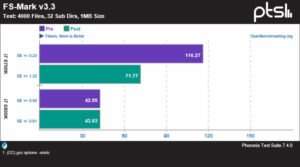

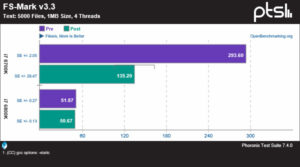

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Ongelmien laaja kirjo on hyvin usein liittynyt päivityksien saatavuuksien kiihtyneeseen tahtiin mikä ei oletettavasti liity näihin kyseisiin ongelmiin jotka paikataan pikimmiten. Toivoisin että haittavaikutuksista tehtäisiin tilastollista seurantaa ja se tieto olisi loppukäyttäjien saatavilla.

Tai pöntöt on muutettu louhijoiksi.

Minua hämää nyt vähän näissä keskusteluissa se, että Spectrestä ja Meltdownista puhutaan melkein kuin ne olisivat sama asia.

Mitä nyt asiasta olen lukenut, niin OS päivitykset ovat nimenomaan vain Inteliä koskevaa Meltdownia varten ja ne tietysti tulevat tällöin myös vanhemmilla koneille, jos on vaan uusi käyttis.

Spectre taas vaatisi mikrokoodipäivityksen BIOS:in kautta. Mutta eikös Spectren pitäisi koskea myös AMD:tä (ml. Ryzen) ja ARM:ia, jolloin AMD tai edes mobiililaitekäyttäjät eivät lähtökohtaisesti olisi sen paremmassa asemassa wanhan rautansa ja niiden päivitysten kanssa (muuten kuin että Meltdownista ei ehkä tule suorituskykytappiota, olettaen että korjausta ei lyödä AMD-raudallekin väkisin).

Olenko nyt ymmärtänyt jotain väärin, vai miksi porukka on täällä huolissaan vain vanhojen Intel-lautojen BIOS päivityksistä?

Vähän myös tuntuu, että menee osalla nämä ristiin ja sitten tästä nousee haloo.

Meltdown saadaan helposti patchattua ja se onkin jo olemassa. Spectre kyllä toimii kaikessa mutta siitäkin variant 2 on saatu toteutettua vain Intelillä, ei muilla.

Project Zero: Reading privileged memory with a side-channel

Vähän jäänyt vielä epäselväksi mitenkä Spectrestä oikeasti suojaudutaan. Eka on tämä BIOS päivitys mutta onko olemassa jokin toinen tapa sitten myös? Kiinnostaa ihan kuluttajanäkökulmasta ja ylläpidollisesti.

Varmaan siksi BIOS päivityksistä huudellaan, että yksi Spectren varianteista voidaan blokata sillä. Eli variantti CVE-2017-5715, branch target injection.

Toiselta Spectren variantilta (bounds check bypass, CVE-2017-5753) ei millään myynnissä olevalla (ainakaan Intelin) prossulla voi suojautua mitenkään.

Tosin oliko niin, että tämä variantti oli sitten myös todella hankalla hyväksikäyttää?

Eli se BIOS päivitys blokkaisi sen 2/3 aukoista, joka on vielä jotenkin järkevästi hyväksikäytettävissä.

Onhan se ihan kiva juttu, että 33% suojauksen sijaan suojaus on 66%.

Windowsin tavoista en tiedä, mutta Linuxissa täältä löytyy yksi esimerkki.

meta-intel – Layer containing Intel hardware support metadata

Tämä Spectren toinen variantti on vaikea hyväksikäytettävä ja vaikka nyt heti ei olekaan olemassa korjausta, niin sen hyväksikäyttö oli ainakin noiden tekstien jne. mukaan todella haastavaa.

Tosin olin ymmärtänyt, että nuo kernel päivitykset windows, linux jne. blokkaisivat Meltdown ja Spectre v1:lle olisi sitten tämä BIOS päivitys.

Sanoisin pikemminkin että juurikin toisin päin. Yrityskäytössä sillä ei-teknisellä pienyrittäjällä on nimenomaan suht-perus markettiläppäri, joka on helppo ja halpa uusia (ja usein osin yksityiskäytössä), ja tämän vuoksi vaihtuu n. 3 vuoden välein, ja täten joko on jo w10 tai juuri tulossa.

Suurista sitten taas nimenomaan niitä, joilla on tarvetta pitää wanhaa rautaa ja softaa kun räätälöidyt järjestelmät on vähän kalliimpia päivittää kuin se Windows lisenssi tai Office paketti (ihan vaan muutama nolla perään) ja/tai wanha kone . Tämän takiahan XP:n tuen lopettamistakin venyteltiin, ei siksi ettei Pentti Pienyrittäjä olisi halunnut päivittää 10 vuotta vanhaa läppäriään.

Kuka täällä on ollut huolissaan vain niistä?

Meltdown-päivitys tulee, tai siis tuli jo Windowsin kautta. Spectre on paikkaamatta, mutta siihen on luvassa erillistä käsin asennettavaa päivitystä uudemmille laitteille enemmin tai myöhemmin. Vanhat emot jäävät siinä vaiheessa suojatta kokonaan.

On ollut myös spekulaatiota voisiko Spectre-päivitys järjestyä Windowsin kautta, mutta se on pelkkää mutua, eikä näytä tällä hetkellä todennäköiseltä.

Olet ymmärtänyt väärin. Spectren toista varianttia ei ole saatu toimimaan AMD:n raudalla eikä välttämättä koskaan saadakaan. Jäljelle jää toinen Spectre jolle AMD:n rauta on immuuni, ts. ongelma ei koske AMD:n rautaa.

Eli AMD on selvästi paremmassa asemassa kuin Intel. AMD käyttäjille riittää softa/käyttispäivitykset, muuta ei tarvita.

Nyt meni huti, ykkönen ja kakkonen on Spectre ja kolmonen Meltdown.

Ks. Prosessoreiden tuoreet haavoittuvuudet julki: Meltdown ja Spectre

Itseäni kiinnostaisi edelleen se, että miksi se vaatisi mikrokoodipäivityksen juuri biosin kautta? Jengi on nyt jotenkin hirveän fiksaatiossa, että pitää saada biospäivitys. En väitä etteikö näin voisi olla, mutta en ole nähnyt mitään pätevää lähdettä tuollaiselle, joten olen aika epäuskoinen. Uusiin lautoihin se varmaankin tulee biospäivityksenä, mutta jotenkin on hankala uskoa, että kovin vanhoihin lautoihin tulisi enää biospäivitystä. Yllätys on iloinen jos vanhoja lautojakin muistetaan. Ymmärtääkseni se mikrokoodipäivitys prossuun ei ole mitenkään pysyvä, vaan se ladataan joka käynnistyksellä uusiksi riippumatta tuleeko se käyttiksen vai biosin kautta.

Se on mahdollista päivittää Linuxista Microcode – Debian Wiki

Mikrokoodipäivityksiä on tehty myös Windowsin kautta https://support.microsoft.com/en-us/help/3064209/june-2015-intel-cpu-microcode-update-for-windows

Joten jos (kun) Intel saa eri prosessoreihin mikrokoodipäivitykset aikaan, niin sitä ei ole pakko syöttää prosessorille biosin kautta, vaan sen voi niin haluttaessa hoitaa sinne myös käyttöjärjestelmän kautta. Vanhojen laitteiden kanssa uskoisin käyttöjärjestelmän kautta latauksen tulevan kyseeseen (prosessorimalleja on rajatumpi määrä kuin eri emolevyjä). Oman uskomukseni mukaan teknistä rajoitetta ei ole, vaan se on eri osapuolien tahdosta kiinni.

Eli onko nyt jokin muu asia kuin se mikrokoodi tarkoitus korjata biosin kautta? Haiskahtaa siltä, että tässä käytetyssä terminologiassa biospäivitys = mikrokoodi ja se on omiaan hämmentämään tilannetta.

Käyttöjärjestelmäpäivitys ja mikrokoodin päivitys käyttöjärjestelmän kautta on sinänsä eri asiat, mutta nehän voi yhdistää samaan pakettiin ja jos Windows Updatesta tulee KBjotain, niin tietääkö loppukäyttäjä oliko siinä päivitys käyttöjärjestelmään vai prossun mikrokoodia.

Project Zero: Reading privileged memory with a side-channel

Olenko ymmärtänyt tuon väärin mitä tuossa blogissa on?

Ymmärtääkseni Meltdown koskee Inteliä eli variant 3. 1 ja 2 ovat Spectre joista 1 toimii kaikissa ja 2:nen ainakin Intelillä mutta teoriassa menee AMD mutta ei ole saatu toteutettua.

Onhan tuo mikrokoodin ajaminen Windowsin kautta mahdollista, se on vain eriasia kuka sen tekee.

Kyllä, mutta kun otetaan huomioon että kolmonen eli Meltdown saatiin ilmeisesti suht. helposti paikattua, niin jäljelle jää Spectre, joka ei ole Intelin "yksinoikeus".

Myönnän etten tiedä hölkäsen pöläystä siitä onko 1 ja 2 käytettävyydellä eroa, mutta ykkösen osalta siis sekä Intel että AMD (että ARM) vaativat päivityksen. Jos onnistuu OS:n kautta niin hyvä, mutta OS/Softaware on aika avoin ilmaisu. Softaa se mikrokoodikin on, rautapäivityksiä nyt tietenkään ei jälkikäteen tehdä millekään prossulle tämän suhteen pl. koko prossun vaihto.

Yritin vihjata tuossa että pien yrittäjät luokitellaan perus penoiksi eikä yrityksiksi.

Termit ovat tosiaan epäselviä siksi, koska korjaukset ovat edelleen monin paikoin matkalla. Ne mitä on Spectren osalta saatavilla, ovat olleet nimenomaan BIOS-päivityksiä. Lisäksi on kommentoitu mm. Intelin toimesta, että päivitysten jakelu jää laitevalmistajien vastuulle, joka sulkee Windowsin kuvioista, mutta tämä voi toki vielä muuttua jossakin vaiheessa.

Mm. Asus ilmoitti että päivityksiä ei tule kuin alle 5v vanhoille tuotteille.

Kyllä sinne menee kaikki myrkyt mukana nykyisten BIOS flashin mukana. Se on todellakin kokonaiskattava paketti.

Korjasin oikeaksi.

Vahinkoja sattuu, korjasin numerot oikeiksi.

Tuossa on se suuri ero että Spectre 2 todistetusti toimii Intelin prosessorilla. Taasen AMD:n prosessorilla sitä ei ole saatu toimimaan tähän mennessä eikä välttämättä saada koskaan toimimaankaan. Eli Intelin prosessorin omistajilla on varmasti ongelma, AMD:n prosessorin omistajilla on ongelma ehkä mahdollisesti tulevaisuudessa, todennäköisesti ei ole.

Twiitterissä Intelin entinen CPU insinööri höpisi jotain että jo ihan jollain heikolla 128-bit salauksella voitaisiin nämä estää, tiedä sitten miksei hän ole aikoinaan sellaista kiveksiinsä suunnitellut, vai olisiko yksi syy miksi ootti loparit. Vai olisiko saanut peräti potkut kun lähtö ajoittuu aikalailla siihen samoihin aikoihin kun nää exploitit on Intelin tietoon saatettu.

Niin siis voihan sen mikrokoodin injektoida joka bootissa ainakin linuksissa. Kait myös windowsissa kyseinen ominaisuus on joka ei mitään fläshäämistä tarvi.

Sinäkin varmaan haluaisit sydämentahdistimen, jonkun magneettikuvauskoneen, sen automaattisen kipulääkkeen annostelijan, tai oikeastaan vaikka ydinvoimalan, missä 3v välein siellä vaihdellaan koneet. Meidän omista puolustusvoimista ja vaikka lentoliikenteestä puhumattakaan. Jos et ymmärrä alkujakaan, että millainen työmäärä on päivittää pienikin päivitys vaikka lennonjohtoon, niin olet aivan kujalla. Se työmäärä on jokaisen jutun kohdalla aivan sairas, miksi? Koska se bugi siellä voi tappaa kymmeniä, satoja, miljoonia! Niitä ei kuule tuosta noin vain päivitellä. Se että sun työpaikalla joku laitteisto päivittyy tämän tästä, ei todellakaan koske läheskään kaikkia aloja.

Ja näissä se saako se mummo siihen vanhaan romuunsa sen päivityksen, on se ja sama.

Omasta puolestani voin todeta, että kyse oli terminologian hallinnan puutteesta, sekä asioiden ymmärtämättömyydestä, kun huolestuin tuon vanhan emolevyni tuesta. Kiitoksia sen jälkeen käydystä selventävästä keskustelusta.

Siitäpä tulee mehukas aukko hyökätä jos merkttävä osa tuon softan käyttäjistä kääntää Windows päivitykset pysyvästi pois päältä kun kyseesä on koneet joiden kautta liikutellaa merkittäviä omaisuusmääriä.

Enemmän minua huolestuttaa se että mitä nämä toimimattomat kaikäreet tekee/on tehnyt kun menevät rikki. Kuten jotkut "tietoturha" ohjelmat.

Tämä sai kyllä hymyn huulille 😀

We translated Intel's crap attempt to spin its way out of CPU security bug PR nightmare

Microsoft vieläkään jaksanut toimittaa päivitystä omalle suomenkieliselle Windows 10:lle. Melko nopeaa toimintaa etten sanoisi. :grumpy:

Itsehän ottaisin ihan mielelläni käyttöön 128bittisen prosessorin ja pariksi 128 bittisen (windows) käyttöjärjestelmän. Voi olla ettei hetkeen toteudu mutta ehkä tämä bugi nyt saa aikaan uudistuksia ja muutoksia prosessoreissa ihan suuremmallakin kädellä. Viimeisen vuosikymmenen kun kuluttajapuolen prosessorit ovat miltei polkeneet paikallaan näin ylikellottajan näkökulmasta.

Poislukien vasta tämä vuosi kun vihdoin tuli päälle 4-ydin/8-säie prosessoria hieman järkevämpään hintaan (siis sellaista millä tekikin jotain myös yhden ytimen tehoilta).

Et tekisi mitään 128 bittisellä windowksella ja prossulla, eikä 128 bittisellä salauksella ole mitään tekemistä prossun bittisyyden kanssa.

Jahs, joskos Hansuli jättäisi sitten rölläämiset vähemmälle, kun ollaan asia-alueella. Jatketaan räbän puolella…

Samaa sanottiin 2005 kun XP Pro 64bit versio ilmestyi. Vasta kun 64bit Vista tuli myyntiin alkoi saapua enempi 64bittisiä ajureita ja kummasti nyt, tuollaiset 10 vuotta eteenpäin kun windows 10 virallisesti julkaistiin (2015) alkaa yleinen mielipide olemaan sitä ettei 32bittisiä versioita käyttöjärjestelmistä pitäisi julkaista tai tukea.

Ei sillä että 128Gb fyysistä ja 16Teraa virtuaalimuistia ei riittäisi (tai se teoriassa ~16EB) mutta sovitaan että olet oikeassa. "640kb should be enough for everyone" :smoke: (tosin muistaakseni myöhemmissa käyttisversioissa esim. tuettua muistin määrää, salauksia ja muuta on tiputeltu alaspäin lähes kaikissa muissa paitsi bisnes versioissa ja ehkä ultimate tms.)

Microsoft’s Windows 7 Meltdown and Spectre Patch (KB4056894) Failing with BSOD

Jos pitäisi veikata, niin ongelmana on emolevyvalmistajien omat kilkkeet esimerkiksi graafiset bios liitynnät sekä secure boot, TPM et.all . Noiden kanssa täytyy käynnistysketjun integriteetti varmistaa ja nyt liikutaan sellaisella alueella, että on enempi vähempi todennäköistä ettei aikaisemmin käytetyt viritykset enää mene läpi.

Linuxilla ei ole vastaavaa ongelmaa, kun siellä ei emovalmistajien crapware ole aikaisemminkaan toiminut.

En usko että haluaisit. Pitää muistaa että GPOS:ssa natiivi bittileveys tarkoittaa muistinhallinnan ja osoitteiden perusyksiköiden minimikokoa. Teoreettinen x86-128 olisi niin muistisyöppö että nykymaailmassa se söisi koko hyödyn. VLIW yksiköitä on kuitenkin jo nyt käytössä AVX käskykannan muodossa esimerkiksi ja jopa Bulldozer taisi tukea 128 bittisiä vektorioperaatioita.

Semmoinen hauskuus on muuten Meltdownissa että mitä enempi koneessa on muistia, sitä pienempi kaista on sivukanavalla, koska skannattavia sivutauluja on enemmän.

Kaikkeen salaukseen päteekin vanha viisaus ajasta salaisuuksien säilyttäjänä, vaikkakin nykyään tykätään myös puhua myös entropiasta.

Niin ne ajat muuttuu, ei siitä nyt niin loputtoman kauan ole kuin DES DES – Wikipedia oli vielä vahva salaus, eikä se olut lähelläkään 128 bittistä ja kohistiin siitä että kolmikirjaimisten jenkkilän organisaatiot olivat huolissaan SSH1:n yleistymisestä … 😀

Tällähetkellä 64 bittinen muistiavaruus on täysin riittävä kaikkeen mahdolliseen, siinämäärin, että ei ole mitään järkeä sitoa hyvin rajallista transistoribudjettia yhtään natiiviin 128 bittiseen prossuun (laskentapuolelle on järkeä tehdä erikoisyksikköjä, niin kuin on tehty).

Puhumattakaan tuosta 128 bittisyyden turhasta resurssien syömisestä.

Tuo 640 KB heitto on typerä, kun jo sen heiton aikaan oli tiedossa, että muistin määrä kasvaa tuon rajan yli. Nyt taas hyödyt olisivat teoreettisiä, kun muistiavaruus olisi täysin 100%:n älytön, niin sinne olisi helpompi piilottaa asioita.

Muistikampa, joka kattaisi 64 bittisen muistiavaruuden olisi nykytekniikalla melkoisen iso ja kehitys pienentämisessä hidastuu kokoajan, sekä koon, että virrankulutuksen suhteen. Jättiharppaukset ovat kutistuneet vanhan mummon köpöttelyaskeliksi ja kutistuvat edelleen. Tarvitaan askeleita ihan toiseen suuntaan perustekniikan osalta, jos aiotaan harpata.

Minun suomenkielinen W10 päivittyi 4.1.

Voit myös päivittää KB4056892 päivityksen manuaalisesti Microsoft Update Catalog -sivulta.

Latauslinkit löytyy myös täältä: Cumulative Update KB4056892 Windows 10 v1709 Build 16299.192 – Windows 10 Forums

W10:ssä asennetaan sama päivitys kaikissa kieliversioissa.

Intel Bug

Levyoperaatiot ottavat tosiaan aika pahasti osumaa sen jälkeen kun käyttiksen lisäksi myös BIOS (mikrokoodi) on päivitetty:

Patched Desktop PC: Meltdown & Spectre Benchmarked

Bitdefender julkaisi odotetun päivityksen/tuen:

Information for Bitdefender users on the Microsoft January 2018 Security Update – Bitdefender

Bitdefender Endpoint Security Tools Version 6.2.28.973 Release Notes

Tämä oli mielenkiintoista, mutta onko tää nyt jotain haihattelua, vai onko oikeesti tulossa muutoksia myös nVidian suorituskykyyn?

Ja kun nykyään ei olla vielä edes siinä 64 bitissä.

Muistaakseni järeimmät nykyiset x86-64-prossut tukevat vain 56-bittisiä virtualiosoitteita, ei täysiä 64-bittisä.

Koska se 56 bittiäkin on jo hyvin paljon, ja jokainen 8 bittiä lisää virtuaaliosoitetta tuo yhden tason sivutauluja lisää, mikä hidastaa hiukan muistiaccesseja tilanteessa kun tulee TLB-miss. (alkuperäinen K8 sisälsi muistaakseni vain 48-bittiset virtuaaliosoitteet).

Niin, kaikkien pointterien muistinkulutus tuplaantuisi.

Niin, ja tuo 640 kB tuli siitä, että valittiin prossuksi 8088 joka tuki maksimissaan megan verran muistia, sekä siitä, että osa siitä prosessorin näkemästä muistiavaruudesta oli pakko varata muistimapättyyn IO:hon. Ja siihen muistimapattyyn IOhon valittiin ylimmät 384 kiB joka oli ihan järkevä valinta. Toki esim. 192 kiB olisi SAATTANUT riittää sille musitimapatylle IOlle, jolloin muistia olisi ollut käyettävissä 640 kiB sijaan 832 kiB, mutta samanlailla siitä 832 kiBstä olisi valitettu kuin miten nyt 640 kiBstä valitettiin.

Ja tällä rajoituksella ei ollut MITÄÄN tekemistä microsoftin kanssa,

niin.

Tuo ei tarkoita että CPU:n ominaisuuksien rajoittaminen vaikuttaisi näytönohjaimeen, vaan että nVidia käyttää mahdollisesti samaa tekniikkaa ohjaimissaan ja jos se pitää paikkaansa, niin sitten myös nVidian pitäisi päivittää ohjaimiensa toimintamallia ja se sitten kyllä vaikuttaa melko varmasti myös suorituskykyyn. Se on kuitenkin vielä mutua onko tämä tarpeen ja jos on, niin millä tasolla ja millaisilla seurauksilla.

Juu, näin siis ajattelinkin, ettei tosiaan nuo CPU-sidonnaiset päivitykset noihin nVidian chippeihin suoraan vaikuta. Mietin lähinnä että onko kuinka mahdollinen skenaario että niissä on tuo sama haavoittuvuus, ja että sitä lähdetään (BIOS ja) ajuripäivityksellä paikkaamaan?

Näyttäisi nVidian omien sanojen mukaan olevan hyvinkin todennäköistä. Editoin tarkemmat tiedot tuohon edelliseen viestiini.

Näytönohjaimet eivät tee spekulatiivista suoritusta, eivätkä ole haavoittuvaisia näille.

Kyse on siitä, että nvidian näytönohjaimen ajuri(jota ajetaan CPUlla) sisältää koodia joka on haavoittuvainen spectrelle.

Ja techspot on ymmärtänyt väärin.

Voisin kuvitella että NVIDIAn cuda ja shader kääntäjät paikataan samaan tapaan kuin normikääntäjät sekä selaimien prosessisuojaukset. Jos AMD:ltä ei tule samaa noottia, niin silloin voi olla aikalailla varma että kyseessä on joku cudan ominaisuus johon muutokset tehdään.

Edit:

Voisi muuten laittaa melkein jotakin pientä panokseksi että DX12/Vulkan tarttee jotakin paikkoa myös.

Nvidia on polkaissut pihalle uudet 390.65 ajurit joissa on mukana tietoturvapäivityksiä Spectreä vastaan. Ennen/jälkeen testejä odotellessa.

NVIDIA DRIVERS GeForce Game Ready Driver WHQL