AMD on julkaissut oman tiedotteensa koskien prosessoreiden tuoreita tietoturvaongelmia. Yhtiön prosessorit eivät kärsi vain Inteliä ja ARMia koskevasta Meltdownista, mutta Spectre tekee myös AMD:n prosessorit haavoittuviksi.

AMD:n tiedotteen mukaan tietoturva on yhtiölle prioriteetti ja sen tietoturvasta vastaavat arkkitehdit seuraavat koko ekosysteemiä uusien haavoittuvuuksien varalta. AMD muistuttaa lisäksi, että vaikka osa haavoittuvuuksista koskee myös sen prosessoreita, ne on tuotu esiin ammattilaisten toimesta laboratorio-olosuhteissa eikä hyökkäyksiä ole toistaiseksi nähty julkisuudessa.

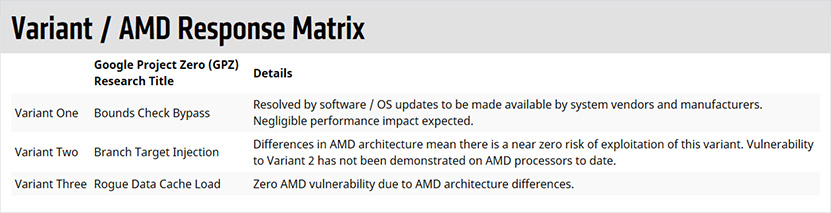

Kolmesta havaitusta ongelmasta kaksi koskee Spectreä ja siten myös AMD:n prosessoreita. Yhtiön mukaan ensimmäinen hyökkäysvariantti on korjattavissa ohjelmisto- ja käyttöjärjestelmäpäivityksillä ilman merkittävää suorituskykyhävikkiä. Toista hyökkäysvarianteista AMD kuvailee lähes mahdottomaksi toteuttaa yhtiön prosessoreilla eikä siihen ole kyenneet toistaiseksi edes asiaa tutkineet tietoturva-asiantuntijat. Kolmas hyökkäysvariantti koskee vain Intelin ja ARMin Meltdown-haavoittuvuutta.

AMD:n tiedotteessa kehutaan, miten nyt paljastuneet hyökkäysmetodit ovat todistaneet koko alan yhteistyön toimivan hyvin ja että täydellinen turvallisuus on jatkossakin vaikeasti tavoiteltava unelma.

Lähde: AMD

Itse löin uusimman biospäivityksen Asus Prime Z370-P lankkuun ja satunnaiset boottailut loppui, edellinen jota varsinaisesti mainostettiin microkoodiupdatena teki koneesta epileptisen läjän.

Mulle tulee tuosta ensimmäisenä mieleen se, että kyseessä on kusetus. Lähdetään ratsastamaan Meltdown/Spectre aallolla, ja takana ei ole mitään aitoa. Myöhemmin jotain kivaa trafiikkia tuonne tai toiselle sivustolle tms. Siellä saadaan pian muutamat coinhive.js:t pyörimään. 😀

Plus Googlen ainoa tulos asialle on yksi sivusto ja Reddit keskustelut.

Reddit keskustelut joko tuonne asiasta uutisoivalle sivustolle, tai tuonne sun linkkaamaan.

Ehkä ihan aito juttu, who knows. Jotenkin epäilen että ei.

Toi ennakkoon "markkinointi" tuntuu vähintään erikoiselta.

Ainahan se voi olla läppä. Seuraavaksi iskee Octopussy. 😀

Kieltämättä tämä kävi mielessä.

Koitin tuossa ruokkiksella kaivella domaineiden rekisteritiedoista lisätietoa kauheasti viisastumatta. Voihan se olla että tuon linkin on vuotanut joku ja se on totta mutta annetaampa ajan kulua 😀

Skyfall sopisi kyllä Skylake prosessoreille 😀

Joo whois on nykyisin aika turha kapistus. Aikoinaan sillä sai kaiveltua domainista hyvin tietoa mutta nykyään alkaa kaikki olla piilotettu.

Satuitkos katsomaan että onko ihan maksettu certti tuolla sivustolla vai ilmainen? Maksettu voisi hiukan antaa lisää luottoa mutta jos ilmainen niin sitten siitäkään ei hirveästi voi päätellä.

Eli on porukka ruvennut löytämään takaportteja prossuista koska itse suuri saatanan maailmanpoliisi on niin vaatinut että voivat vakoilla kaikkia, kaikkialla, 24/7/365.

Särkiväthän he IRAN:in ydinpolttoaineiden rikastuslaitoksen sertifugitkin viruksella että loppui ydinaseeseen sopivan uranin rikastaminen.

Jos ei ohjelmallinen riitä, pitää olla myös heillä plan-b eli prosessoreiden takaportin kautta voi ohjata/kaapata sen toiminnot sekä "roistovaltioiden" tekemisiä voidaan tutkia O/S:stä riippumatta.

Normaalia NSA-toimintaa kansallisen turvallisuuden nimissä.

:sbandit:

Miten tärkeä osa Meltdownilta suojausta Windows 10 -päivityksien lisäksi on nyt biosin päivitys? Gigabyten emolevyllä mennään, ja sen sivuilta ei kovin hyvin löydy semmosta idiooteille suunnattua sivua, joka kertoisi kuinka kriittinen päivitys oikeasti on ja mitkä ovat step-by-step ohjeet sen tekemiseen, tai mainintaa voinko päivittää suoraan vanhasta uusimpaan tai onko muita vaatimuksia. Emolevyn mallin support-sivuille on kuitenkin ilmestynyt Biosista versio F9B, jonka selitteenä on CPU-mikrokoodin päivitys.

Esimerkiksi minulla ei ole tähän asti eläessäni ollut tarvetta päivitellä biosia, tai ylipäätään säätää biosista muuta kuin boottimedioiden järjestystä, nyt tässä olisi sitten sekä pääkone että läppäri joille päivitys olisi ilmeisesti aiheellinen?

Oleellinen osa sekä meltdownia että spectreä käsittääkseni nuo mikrokoodipätsit? en satavarmaksi vanno mutta muistelisin. spectre variant 2 korjataan ainakin vain ja ainoastaan mikrokoodipäivityksellä.

Ton BIOSin päivitys pitäisi onnistua ihan lataamalla BIOS Gigabyteltä ja pistämällä se USB-tikulle, boottamalla kone UEFI/BIOSiin ja sieltä valkkaamalla BIOSin päivitys.

Eli kaikki nykyprossuja vanhemmat jää haavoittuvaksi, tuskin tulee enää mikrokoodipäivityksiä skylakea vanhemmille? Tulisi edes tuo windows kympin päivitys ensin saataville…

Itsellä on tällä hetkellä pelkkä windows päivitys ja ajattelin nyt ainakin pari viikkoa odotella ennen kuin lataan BIOS päivitystä, jolloin olisi toivottavasti saatu uudelleenkäynnistymisongelmat korjattua. GRC:n testin mukaan kone ei olisi enään haavoittuvainen meltdownille, vaan pelkästään Spectrelle, josta en ainakaan itse ole kovin huolissani.

Eikös cpu mikrokoodi voida päivittää myös Windows updaten välityksellä, jolloin ei biosiin tarvitse koskea?

Intel lupasi ainakin kaikille 5 vuotta vanhoille ja sitä uudemmille eli periaatteessa Ivy Bridge ja uudemmat mutta todellisuudessa Sandy Bridge ja uudemmat. Se on sitten toinen juttu jos emovalmistajat pissivät silmään eivätkä julkaise BIOS-päivityksiä vaikka mikrokoodi olisi saatavilla.

Emolevyvalmistajan ei tarvi tarjota mikrokoodipäivitystä BIOS-päivityksenä. Sen voi ladata sisään myös käyttiksen toimesta. Tullee ainakin windowsille, macos X:lle ja isoimmille linux-distribuutioille.

Mulla toi näyttää että olen haavoittuvainen Spectrelle 😮

Windows Updatessa ei ainakaan ollut mitään pätsejä tähän. Juuri kokeilin (8.1 käytössä). Filu piti hakea erikseen kirjastosta.

Kappas, hyvä juttu. Pitää varmaan joka tapauksessa iskän koneeseen pistää ssd ja win 10 sisään, vaikka taitaa nämä spectre päivitykset tulla seiskallekkin.

Pystyykö noita mikrokoodeja itse editoimaan bios-tiedostoon mitenkään? Itse joskus pistin LGA775 kantaan Xeon prossun jota emo ei suoraan tukenut ja netistä löytyi ohjeet kuinka sai itse editoitua mikrokoodin bios tiedostoon eikä se muistaakseni mitään kauhean vaikeaa ollut.

Ovat tulleet jo kaikille.

Kyllähän tuo biosin editointi onnistuu, mutta onko kukaan kokeillut VMWaren Microcode Update -ajuria? Tässä nyt mietin että odottaako Asrockin päivitystä omalle X99-emolle vai ei.

https://labs.vmware.com/flings/vmware-cpu-microcode-update-driver#summary

Olisi nyt hyvä jälleen testata uusimpia prossuja, josko olisi yhteistä koodia 370 kanssa.

Johtuuko jostain mobiilihommasta vai miksi näin monelta käyttäjältä tulee viestit kahteen kertaan?

Tuossa aikaisemmin oli jo joku kokeillut tuota päivitystä. Vaikka Intel julkaisi uuden paketin, niin ei sisällä kaikille korjausta.

Rufus – Create bootable USB drives the easy way

teet dos tikun

lataat oikean emon uusimman bioksen ja purat zipin tikulle

boottaat tikulta ja ajat

autoexec.bat, vaikka se taitaa käynnistyä automaattisestikki, rufuksen tekemästä tikusta en tiedä toimiiko autoexec bootissa.

Jonkun valmistajan bioksen voi asentaa myös suoraan windowsissa.

Tai jos emon bioksessa oma flasheri käytä sitä.

Itselläni Asrockin taichi teki heti uusimman BIOSin päivityksen jälkeen bootin aikana yllättävän uudelleenkäynnistyksen. Oletin tuon johtuvan vain epävakaista kellotusasetuksista, mutta jälkikäteen samat asetukset toimii ongelmitta. En tiedä johtuiko tuosta bugista vai oliko vaan joku bitti muuten poikittain.

Shit Hole

Mikä uhka tästä spectrestä nyt on peli-PC:lle? Jos koneelle pääsee joku paha ohjelma niin eiköhän se saa hirveät tuhot aikaan ilman tuota Spectre-exploittiakin. Onko siis järkeä nähdä vaivaa biosin päivittämisen eteen kun tehotkin voivat vielä laskea?

Ne pahat ohjelmat pääsee sille koneelle nimeomaan hyödyntämällä tällaisia exploitteja eli jos niitä ei paikkaa niin se paha ohjelma pystyy pääsemään mutta jos ne paikkaa niin se pahaohjelma ei pysty pääsemään.

Minusta ei tarvitse pelikoneissa panikoida tämän Spectren kanssa. Korjaukset kannattaa kuitenkin asentaa jossain vaiheessa kun niiden "toimivuus" ja vakaus on testattu. Jos jonain päivänä joku onnistuu tekemään javascript pohjaisen spectre exploitin niin toki sitten tilanne muuttuu radikaalisti.

Selaimeen vaan ublock origin päälle: malware domainit, mainokset ja muut paskeet tiukasti estoon. Firefoxille on jo jotain spectre mitigointeja tehty uusimpaan versioon ja chromeen on tulossa tässä kuussa. Itse ainakin surffailen firefoxilla suht huoletta tällä hetkellä, toki myös ryzen prossuna pääkoneessa antaa hieman lisää mielenrauhaa. On myös vanha patchaamaton intel toisessa koneessa, johon spectre-korjauksia ei vielä ole, eikä senkään käyttäminen jännitä.

Toki maalaisjärjen käyttö on edelleen sallittua ja pakollista; selainta ei pidä työntää jokaiseen mahdolliseen rakoon.

Ja tosiaan esimerkiksi Windowsiin ei heru ainuttakaan päivitystä ennen kuin Spectre/Meltdown-päivitykset on asennettu

Intel ei listannut coffee lakea kaatujien joukoon..

Olisiko tälle lähdettä? Virustorjunta patchijuttu olikin täällä, mutta jos tämän blockaa niin muitakaan ei tulisi. En purematta niele.

Jos uutisen luit niin voidaan olettaa, että koskee myös Coffee lakea.

Microsoftilla on nykyään tapana tehdä joistakin vakavista Win10 päivityksistä pakollisia niin että mitään muita päivityksiä ei jaeta ennen kuun se tietty päivitys on asennettu tämä on yksi sellainen mutta ei ensimmäinen mitä on ollut.

Mutta tietääkseni tämä toimintatapa koskee nimenomaan Windows 10 käyttistä ts Win7 ei ilmeisesti ole saamaa käytäntöä.

Jonkinlainen neuroosi-verkko kokeilu ? ;-p

Luin intellin lehdistötiedotteen:

Firmware Updates and Initial Performance Data for Data Center Systems

Ei ole mitään loogista syyttä jättää coffeelake listaamatta, kun muut on listattu. Mutta ei sitä erikseen tietenkään kiellettykään.

Tässä ketjussa siitä oli keskustelua aiemmin ja mielestäni ihan linkki MS:n sivuille tms, pitää koittaa kaivaa esiin

Looginen syy on markkinointi. Kun jätetään kahvijärvi mainitsematta niin luodaan mielikuvaa ettei koske kyseistä tuotetta (yllätys että uusin tuote) vaikka tuote on ihan sama kuin listalta löytyvät tuotteet.

Poistettiinko uutisesta linkki tuohon ohjelmaan?

Töissä kattelin sitä ja oli spectrelle vielä haavoittuvainen ja nyt meinasin testata kotona mut linkkiä ei enään ole?

Nyt on taas, jokin meni vikaan kun uutiseen päivitettiin yksi tagi lisää ja linkki katosi

https://support.microsoft.com/en-us…ndows-security-updates-and-antivirus-software

Until your anti-virus adds this Registry key, you aren't getting any more Windows security updates

Edit.

Tässä listaus MS patcheihin.

https://support.microsoft.com/en-us…your-windows-devices-against-spectre-meltdown

Mikä kaikki tuohon päivityksen tulemiseen vaikuttaa? Avira käytössä ja tuo rekisteriavain on asettunut rekisteriin, mutta päivitystä ei vaan näy.

Hain winukan päivitykset manuaalisesti updaten kautta, meni muutama tunti kun tuli parit päivitykset. Viime viikonloppuna päivitin. Ja avira mullakin käytössä.

Meikäläisen MSI Z370:n Bios päivittyi noin viikko sitten. En ole huomannut suorituskyvyn laskua eikä kone ole kaatunut kertaakaan.

https://support.microsoft.com/en-za/help/4056892/windows-10-update-kb4056892

Microsoft Update Catalog

Eka linkki kuvauksia, toisessa download jos haluaa käsin asentaa Windows 10 tammikuun tietoturvapäivitykset.

Tuolla taas on aika hyvä linkkilista valmistajien Spectre-info sivuille, joista taas pääsee ainakin Lenovo/Dell kairautumaan konemallien tilanteeseen:

List of Links: BIOS Updates for the Meltdown and Spectre Patches

Kotikoneen tilanne "withdrawn due to a microcode quality issue;

Target availability TBD", työkoneeseen (Dell XPS) tuli BIOS päivitys ja nyt testit sanoo, että spectre ok, meltdown ei.

Fujitsu on myös laittanut kattavan listauksen.

Tämä yhdistetty kommenttiketju ei tainnut olla paras idea. Olisin halunnut nähdä kommentteja juuri uudelleenkäynnistysongelmiin liittyen. Täytyy ilmeisesti etsiä viestejä tietyin hakusanoin, aloittaen uutisen julkaisupäivästä. Uudesta uutisesta on toistaiseksi kyse, mutta jos tämä ketju saa vielä kymmenittäin uusia sivuja niin… :tdown:

Näyttää siltä, että AMD:tä vastaan ollaan nostamassa ryhmäkanteita Yhdysvalloissa. Juttu perustuu AMD:n lausuntoihin Spectre-haavoittuvuuteen liittyen. AMD itse sanoo näiden kanteiden olevan perusteettomia eikä se ole missään väittänyt olevansa molemmille Spectre-varianteille immuuni. Lakifirma Pomeranz kirjoittaa

Near zero risk of exploitation ei tarkoita samaa kuin zero risk.

Spectrelle näyttäisi olevan haavoittuvainen, eipä kiinnosta pätkääkään, kuten ei Asustakaan toimittaa uutta biosia. :kahvi:

Uudelleen käynnistys ongelmat ovat liitoksissa vain mikrokoodi/bios-päivityksiin, ei Win KB -päivityksiin?

Oliko nyt kuusi joukkokannetta, joista kaksi AMD:lle ja loput Intel. Taisi olla vaan pari Meltdownista, mikä on sinällään aika yllätyävää.