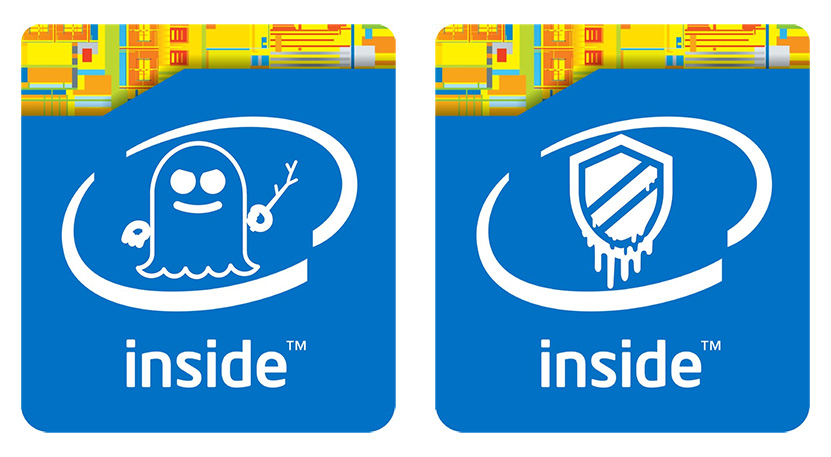

Meltdown- ja Spectre-haavoittuvuudet ovat olleet viime päivien kuumin puheenaihe. Nyt Intel on kertonut omasta edistymisestään haavoittuvuuksien paikkaamiseksi.

Intelin mukaan yhtiö on partnereidensa kanssa saanut valmiiksi haavoittuvuudet paikkaavia päivityksiä suurimmalle osalle yhtiön tuotteista. Mikäli aikataulut pitävät, lupaa yhtiö ensi viikon loppuun mennessä saada julkaistuksi päivitykset peräti 90 prosentille prosessoreista, joita se on julkaissut viimeisen viiden vuoden aikana.

Käyttäjät joutuvat kuitenkin odottamaan päivityksiä hieman pidempään, sillä Intel jakaa omat päivityksensä kumppaneillensa eikä loppukäyttäjille. Käyttäjät joutuvat siten odottamaan, että heidän tietokoneensa tai emolevynsä valmistaja julkaisee päivityksen, johon on sisällytetty Intelin korjaukset. Osa päivityksistä tulee luonnollisesti myös käyttöjärjestelmäpäivitysten mukana. Intel kehottaakin kaikkia käyttäjiä pitämään automaattiset päivitykset päällä niin käyttöjärjestelmän kuin muidenkin mahdollisten sovellusten kohdalla, jotta päivitykset asentuvat mahdollisimman nopeasti.

Lähde: Intel Kuva: Paul Pearce @ Twitter

Tähän tuoreimpaan taitaa AMDn K7-johdannaiset (eli siis phenomiin asti) olla immuuneita, ne eivät tee mitään ennustuksia sen suhteen, aliasoituuko loadit ja storet keskenään, vaan uudelleenjärjestelevät vain sellaisia loadeja ja storeja, joiden osoitteet on täysin tiedossa.

Intelillä ensimmäinen haavoittuva taitaa olla Core 2.

Applen ARM-ytimet ovat myös haavoittuvaisia tälle, monet muut ARMit sen sijaan immuuneja. (ei kuitenkaan välttämättä kaikki muut).

Minä ymmärsin erillä tavalla:

AMD Processor Security | AMD

Uutisessa sanotaan että microsoft toimittaa suositellut korjaukset 15h gen asti.

Tuolla mainitaan AMDn prosessoriperheet 15h( = bulldozer, piledriver, steamroller, excavator) , 16h ( = bobcat, puma, jaguar) , 17h ( = zen)

Vanhempia ei mainita, koska ne ei tee tuota optimointia.

Eikös toi mennyt niin että intelillä piti olla ihan tietty versio prossusta että noita voi ajaa ja amd:llä taas toimii kaikissa?.itse ei noita tule käytettyä vaan pistän mielummin toisen koneen päälle jos haluan jotain testata.:)

x86 virtualization – Wikipedia

Olet oikeassa. Ymmärsin sinun viestisi täysin väärin!

Miten toi voi olla tuossa AMD whitepaperissa että "…and some models of family 17h have logic…" ? Nyt vähän avoimuutta kuluttajia kohtaan AMD.

Meltdown- ja Spectre -hyökkäykset hyödyntävät prosessorien ongelmia

Päivitys 22.5.2018. Lisätty tiedot varianteista 3A ja 4

Haavoittuvuus 001/2018: Meltdown- ja Spectre -hyökkäykset hyödyntävät prosessorien ongelmia

Tämähän alkaa vaikuttaa siltä, että kun omaa konetta ja sen rautaa seuraavan kerran päivitellään, niin kyse ei ole niinkään tehonlisästä kuin tietoturvapäivityksestä raudalle.

Niin kauan, kun noilla vain voidaan lukea tietoa (käytännössä hitaasti ja vaivalloisesti), peruskäyttäjälle noiden haitta ei ole kriittinen. Ilmeisesti tuo selainten pätsi, josta puhuttiin osittain auttavana lie scriptien ajastuksen / tarkan kellon sotkeminen.

Sitäkautta tuo telee varmaankin kaikkien ongelmaksi, että tiettyjä tukia saatetaan tiputtaa laitteilta, kun ja jos tuon kautta voidaan lukea materiaalien suojausavaimia ym. Mielenkiintoista nähdä, onko mitä vaikutusta pleikkari / Xbox alueella. Niissä on tosin pirun köyhät prossut, joten toimiikohan niissä mitkään näistä?

Jos olen käsittänyt oikein, niin noiden käyttö tekee ainankin yhden raskaan threadin. Periaatteessa, kun jopa videon dekoodaus on nykyään yleensä kevyttä kauraa, niin selaimen voisi pistää aina pysäyttämään yli hetken kestävät kaikki raskaat threadit ja vaatimaan hyväksyntä, ennen jatkamista.

Palvelimissa, jos niissä ajetaan useita käyttäjiä / softia tuo on ongelma. Sitten taas jos ajetaan vain jotain laskentaa, niin hidastavat patsit voidaan huoletta poistaa..

Windowsiin tuli näköjään viimeisimmän patch tuesdayn mukana tuki variant 4 -suojaukselle. Tuen aktivoimiseksi tarvitaan myös mikrokoodipäivitys. Variantti 4 on ilmeisestikin lähinnä IT-ammattilaisten ja palvelinpuolen ongelma, kotikäyttäjän ei tarvitse siitä välittää.

Uusin julkaistu haavoittuvuus vuotaa FPU/MMX/SSE/AVX -rekisterit, ja on nimeltään "Lazy FPU State Restore". Embargo purettiin kuukausi etuajassa, koska tieto haavoittuvuuden olemassaolosta vuoti julkisuuteen, ja POC-koodinkin joku jo ehti väsäämään. Lazy FPU -haavoittuvuutta on ilmeisesti erittäin hankala hyödyntää etänä, sen paikkaamiseen vaaditaan vain käyttöjärjestelmäpäivitys, ja esim. Linux on ollut siltä suojassa jo kernelistä 4.6 alkaen. Windowsin tilanteesta en löytänyt äkkiseltään tietoa.

Ja taas julkaistiin lisää:

New Spectre-Level Flaw Targets Return Stack Buffer

“In this paper, we introduce a new attack vector for Spectre-like attacks that are not prevented by deployed defenses,” researcher Nael Abu-Ghazaleh wrote in the paper. “Specifically, the attacks exploit the return stack buffer (RSB) to cause speculative execution of the payload gadget that reads and exposes sensitive information.”

Tämänkään toimintaa ei ole todistettu AMD:n tai ARM:n prosessorilla. Voi olla ettei toimi AMD:lla ja taas Intelin nopeus tippuu kun AMD:n pysyy samana :cigar:

Registerin uutisen mukaan Spectre rises from the dead to bite Intel in the return stack buffer

Sekä amd että intel sanovat edellisten keinojen tehoavan tähän.

Tutkijoiden mukaan toimi vaikka "edelliset keinot" olivat Intelillä käytössä, joten odotellaan pitääkö Intelin lausunto paikkaansa.

Kannattaako nyt odotella rautapäivitettyjä prossuja vai voiko hyvillä mielin uusia läppärin. Uudessa koneessa olisi Intel 8550u. Jos nyt ensivuonna saa jotenkin paljon ajankohtaisempia laitteita, niin ehkä sinne voisi kärvistellä. Nykyinen Lenovo sai mikrokoodipäivityksiä ja käyttis on viimeisin Win10, joten sillä vielä pärjännee, mutta kun rahaa laittaa tiskiin, niin mieluusti sitten maksaa pitkäikäisestä laitteesta.

Asiaahan voi tarkastella esim. päivitysten saatavuuden tai koneen suorituskyvyn näkökulmasta. Intel tarjoaa Spectre-mikrokoodipäivitykset tällä hetkellä muistaakseni Nehalemiin, eli n. 10 vuotta vanhoihin prosessoreihin saakka. Jos Intel jatkaa samalla linjalla tulevaisuudessakin, niin 8550u-prosessorille tulee päivityksiä jonnekin 2020-luvun loppupuolelle saakka. Ts. rautapäivitettyjen prossujen odottelu on turhaa. Uudet mikrokoodit saa aina asennettua Windowsin kautta, joten siitäkään ei tarvitse olla huolissaan, että Lenovo lopettaisi läppärin tukemisen.

Toisaalta, jos annat koneen suorituskyvylle erityistä painoarvoa (varsinkin I/O-operaatioiden osalta), niin kannattaa ehkä jättää konepäivitys myöhemmäksi. Nyt ostetun koneen nopeus on jo valmiiksi jonkin verran kärsinyt Meltdown/Spectre-päivitysten takia ja se saattaa tulevina vuosina hidastua uusien sivukanavahaavoittuvuuksien paikkailun myötä vielä lisää.

En tiennytkään, että mikrokoodit ei vaadi BIOS päivitystä. Tämä on hyvä, sillä uusi läppäri olisi Huawei ja heidän tuestaan ei ole kokemuksia.

Vaikea ottaa kantaa IO suorituskykyyn. Videoeditointia, photaria ja kevyitä pelejä on tarkoitus käytellä.

Suorituskyky tippunee verrannollisesti myös muissa ja odottaessa vanha läppärini hidastuu entisestään myös.

Nimenomaan näin. Noiden "rautakorjattujen" prosessorien pitäisi olla nopeampia kuin softalla korjattujen. Olennaista sekin ettei tiedetä millaista uutta Spectreä vielä keksitään ja rautakorjauksen "pitäisi" estää myös vielä keksimättömien Spectre-tyylisten hyökkäysten toiminta, tai osa niistä. Huonolla tuurilla keksitään jotain ihan uutta ja sitten taas tarvitaan erilaista korjausta. Ei ole juurikaan ollut edes spekulaatiota tuollaisista.

Uutta bugia. Kriittisyysaate taas aika kova ja intelin kurssi laskussa:

https://software.intel.com/security-software-guidance/software-guidance/l1-terminal-fault

Noita tuntuu nyt olevan. Joku tutkija löysi "God Mode" tilan vanhoista VIA:n prosessoreista. Muutama käsky ja kaikista prosessorin suojauksista mennään kerralla ohi:

Hacker Finds Hidden 'God Mode' on Old x86 CPUs

Critical Flaw Undermines Intel CPUs' Most Secure Element

Tämmöinenkin sitten..

Tuo on juuri se mihin tuo L1 terminal fault fixi oli. Eli sama asia, mutta paremmin selitettynä. Kiitos linkistä. 🙂

Joo, intelin omassa selityksessä sivuutettiin sujuvasti tuo secure enclaven rikkominen toisin kuin tässä.

Tämä ei kuulosta hyvältä Intelin suhteen. Noita reikiä löytyy koko ajan lisää Intelin puolelta ja AMD:llä on hiljaista joten se pelaa suoraan AMD:n pussiin. AMD:n 7nm EPYC kolkuttelee kohta ovella ja kukaan ei tiedä miten paljon laskutehoa ostetusta Intelin prosessorista saa oikeasti fiksien jälkeen irti.

Eihän tuo laskuteho ole tainnut aivan kauheasti tippua. Lähinnä usko nykyiseen arkkitehtuuriin ns. turvallisena alustana alkaa huojua. AMD kohdalla palvelinrauta vaikuttaa aika hyvältä verrattuna Inteliin. Kilpailu kiristyy ja samalla Intel ongelmissa vanhojen tietoturvien kanssa.

Kaikki Spectret yhteensä noin 3-10% riippuen monesta tekijästä.

Meltdownista tositilanteissa 0-40%.

Spectre ei hirveästi tunnukaan mutta Meltdown on lähellä dealbreakeriä tietyissä palvelimissa.

https://support.microsoft.com/en-us…or-windows-10-version-1803-and-windows-server

KB4100347: Intel microcode updates

Intel recently announced that they have completed their validations and started to release microcode for recent CPU platforms related to Spectre Variant 2 (CVE 2017-5715 [“Branch Target Injection”]).

Sieltä tuli tollainen

Mitenkäs tämä:

Intel Publishes Microcode Security Patches, No Benchmarking Or Comparison Allowed! – Bruce Perens

Intel Publishes Microcode Security Patches, No Benchmarking Or Comparison Allowed!

You will not, and will not allow any third party to (i) use, copy, distribute, sell or offer to sell the Software or associated documentation; (ii) modify, adapt, enhance, disassemble, decompile, reverse engineer, change or create derivative works from the Software except and only to the extent as specifically required by mandatory applicable laws or any applicable third party license terms accompanying the Software; (iii) use or make the Software available for the use or benefit of third parties; or (iv) use the Software on Your products other than those that include the Intel hardware product(s), platform(s), or software identified in the Software; or (v) publish or provide any Software benchmark or comparison test results .

Tämä ehto tuskin pitää oikeudessa, eikä sitä taida kukaan noudattaakaan.

Tämä ehto jo sinällään kertoo käytännössä sen, mitä Intel ei halua kertoa: Vaikutus suorituskykyyn on merkittävä.

Tämä todellakin varmasti estää benchaamisen 😀

Joo ei sillä, että tuolla mitään estävää merkitystä olisi käytännössä, mutta mitä hemmettiä siellä on edes liikkunut kenenkään päässä sillä joka päästänyt tuommoisen klausuulin läpi mukaan tekstiin. Mitä edes mahdollista reaalista hyötyä tällä on voitu kuvitella oikeasti haettavan? Sama kuin kulkisi nokka jo valmiiksi verillä kädessä kyltti, jossa lukee "voisko joku edes vähän vetää turpaan lisää" 😀

Suorituskyky on katastrofaalisen huono kaikki patsit päällä. Serveripuolelle Intelin prossut failaa aivan täysin, kaikki käskyn laillisuustarkistukset tehdään vasta käskyn valmistumisvaiheessa eli spekulatiivisesti ajettavalla koodilla on vapaa pääsy kaikkeen, esimerkiksi L1-datacachen invalidointi on yhden bitin tarkastus käskyn retirement-vaiheessa eli L1 data täytyy tyhjentää prosessin vaihdossa ja HT disabloida ellei tehdä käyttöjärjestelmätason muutoksia jotka estää eri prossessien ajon samassa ytimessä, joka sekin itsessään aiheuttanee ainakin serverin suurilla kuormituksilla hidastumista koska kuormaa ei voida jakaa kaikille threadeille.

Ja koodin sandboksaus lienee useimmilla softilla aivan rikki, execute disable on kanssa myöhäinen tarkistus joten saamalla prosessori hyppäämään userdataan saadaan sandboksatusta virtuaalikoodista käsin ajettua konekielistä hyökkäysohjelmaa, miten lie tuokin mahdollisuus saadaan järkevästi tukittua kaikesta softasta…..

Outoa vain että Intel ei ole ottanut enempää hittiä siitä että heidän prossussunsa on täysi failure side-channel hyökkäyksiä vastaan.

Debiania nuo uudet lisenssiehdot on säikäyttänyt sen verran että päivityksiä on pantattu jo yli 2 viikkoa Intelin mikrokoodipäivityksen lisenssiehdot kieltävät suorituskykytestien julkaisun – io-tech.fi

Aika omituinen vaatimus, ettei saa verrata kulkeeko auto enää yhtä lujaa kuin ennen muutosta.

Suututtaa kun World Of Warcraft serverit on nytkähdellyt tämän vuoden. Tulee you are not eligible to loot ja kun painaa uudestaan nappia 0.5s päästä niin lootti onnistuu. Ja jotkut vielä kehtaavat väittää ettei nämä Intelin katastrofit vaikuta pelaajiin.

Onko Blizzard jossain todennut että johtuu tuosta, vai veikkaatko vain? Todennäköisimmin nuo liittyvät ihan siihen phasingiin ja nykyiseen personal loot -järjestelmään kuin palvelinten I/O-nopeuteen

Ihan omaa veikkausta on ajankohtaan nähden, kun jouluna ja tammikuussa pelasi hyvin vaikka migraatiot oli tehty ja phasingit päällä. Tammihelmikuun se oli jonkun server side patsin jälkeen alkoi nuo ongelmat, client siden ei tarvinnut tehdä mitään.

Sekä ei ole Activision Blizzard myöntänyt tai kieltänyt ikinä mitään eikä ikinä tule kertomaankaan. Mutta satun olemaan hyvissä väleissä serverin omistajan kanssa jossa olen pelannut pelin alusta alkaen. Tosin siinä on paljon muitakin juttuja, mutta ei tuo intelin juttu ilmeisesti asiaa ole kauheasti parantanutkaan.

Blizzardihan pitää AINA mykkä koulua, kun joku oli kertonut sen päivitys injektion kriittisen haavoittuvuuden blizzardille ja kuinka asian voi korjata. Niin alkoi korjaantua vasta kunnes kriittinen haavoittuvuus julkaistiin nettiin yleisesti. (kuka tahansa pystyi uppimaan kaikkien battle.net käyttäjien koneille ohjelmia)

Nyt loppu iotechiltä hommat. Ei saa enää inttelii testata.

Mielenkiintoinen artikkeli asiaan liittyen:

Pelätyt haavoittuvuudet eivät ehkä ole lainkaan korjattavissa – voi vaatia todella rajuja ratkaisuja

"

Wisconsinin yliopiston professori Mark Hillin mukaan rienaavia haavoittuvuuksia ei saada koskaan paikattua, ja tilanteesta toipuminen vaatii jotain ennenkuulumatonta: suorittimien täydellistä uudelleensuunnittelua, eli käytännössä kokonaan uuden suoritintyypin luomista.

+

ongelma piilee siinä, että Spectre ja Meltdown eivät ole varsinaisesti bugeja vaan vikoja. Nykyiset suorittimet on suunniteltu alkuperäisen suoritinmallin pohjalta, ja alkuperäinen malli on perustavalla tavalla viallinen.

Ongelman lopullinen ratkaiseminen vaatisi siten suoritinarkkitehtuurin täydellistä uudelleensuunnittelemista.

"

Tässä myös juttua Lontoon jalolla kielellä:

Solving Spectre and Meltdown may ultimately require an entirely new type of processor

Hassusti "unohtaa" ettei Meltdown ei tehoa AMD:n :hammer:

Another Meltdown, Spectre security scare: Data-leaking holes riddle Intel, AMD, Arm chips

7 Varianttia lisää, nyt sai AMD oman Meltdownin joka toimii ZENillä

no kyllähän se löyty AMD:n tuotteistakin nyt

Eli nyt Intelille on 7 eri Meltdown varianttia ja vihdoin myös yksi joka toimii AMD raudalla. Eiköhän tuohonkin tehdä softafix…

Mutta tuohon uuteen, vain Inteliä koskevaan, Meltdowniin ei taida käyttistason korjaus onnistua:

Uutisessa viitattu tutkimuspaperi

https://arxiv.org/pdf/1811.05441.pdf

No, kun coreja nykyisin on pilvinpimein, niin lukitaan yksi core ja sen HT pari käyttiskäyttöön ja hoidetaan sillä salaus ym hommat käyttiksen sisällä, niin noita vuotoja ei tapahdu. Lukuunottamalla L3 jne mahdollisuutta, murrrä nämähän eivät koske sitä.

.. ja toimii AMDn nyky-raudalla vain 32-bittisessä moodissa.

Ainoa tuon osalta haavoittuvainen käsky AMDllä on "bounds" jota ei ole 64-bittisessä tilassa tuettu ollenkaan.

Eli siis, 64-bittinen koodi on AMDllä täysin turvassa, ja 32-bittinenkin koodi voi olla haavoittuvaista vain jos käyttää muinaista ja hidasta bounds-käskyä.

Sen sijaan 64-bittiselle tilalle on tullut uusi MPX-laajennus jota muutama uusi intelin prossu tukee (en muista, mitkä).

Mutta, on mahdollista, että zen2 lisää tuen MPXlle jolloin se voisi olla haavoittuvainen myös 64-bittisessä tilassa.

Tosin käsittääkseni tuo MPXkin on tarkoitettu lähinnä vain "lisäturvakerrokseksi" että sen ohittaminen yksinään ei pitäisi riittää mihinkään exploittiin, sen kiertäminen vaan poistaa siitä saatavan "lisäturvallisuushyödyn".

No nyt torille juhlimaan! 7 meltdownista jopa yksi koskettaa AMD prossuja.

Valmistajien mukaan vanhat pätsit pitäisi estää nämä uudetkin mutta tutkijat ovat eri mieltä:

No anna mennä jos siltä tuntuu.

Ei liene yllätys että suuri osa rei'istä löytyy intelin x86 ja x64 suorittimista, tutkijoilla ei ole aihetta eikä tarvetta etsiä reikiä 10-15% markkinaosuudella olevista 2lk romppeista muuten kuin intel suorittimissa havaittujen haavoittuvuuksien osalta.

Nyt löydetyt bugit ei tule jäämään viimeisiksi kummankaan valmistajan suorittimissa vaikka amd:n prosessorit oli vielä muutama viikko sitten 'immuuneja' kaikille tiedossa oleville ja kuviteltavissa oleville haavoittuvuuksille.