Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

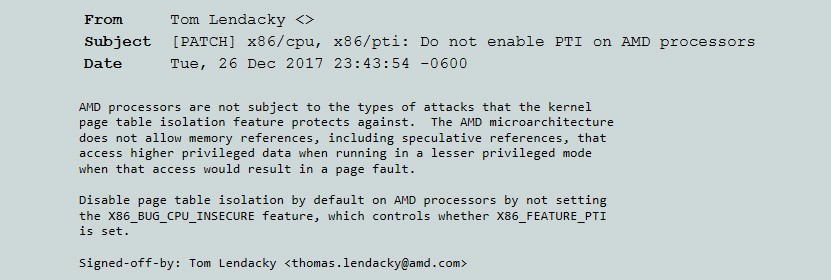

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

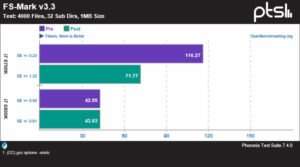

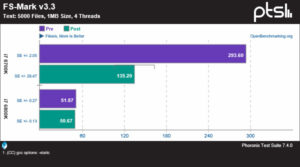

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Siihen asti, kunnes sekin patchataan. Tulkattavana kielenä ei pitäisi olla mahdoton temppu.

Eipä tämä ole nyt ihan ensimmäinen kerta sillekään, että acriveX/javascript/flash tmv. verkkotekniikka vuotaa ja pahasti. Vanhentuneita ja vaarallisia versioita noista on varmasti edelleen asennettuna mielettömät määrät, jotka ovat täynnä sellaisia reikiä mitä tiedetään oikeastikin hyödynnetyn. Toki nykypäivän selainten automaattiset päivitykset auttavat pitkälle.

Juu ei palvelinpuolta voi jättää haavoittuvaksi, varsinkin kun prosessori on myös altis Meltdownille eli kernelidataakin voi vuotaa Spectren kautta kaikesta huolimatta. Intelin palvelinpuolella ei välttämätttä ole tällähetkellä mitenkään ruusuista….

Jep mutta jos käyttöjärjestelmässä on Meltdown mikä tahansa ongelma mahdollistaa koko koneen roottauksen. En nyt tiedä miksi pitää vähätellä lähivuosien ylivoimaisesti pahinta tietoturvariskiä……

Roottaus on kotikäyttäjälle melko yhdentekevää kun yleensä ajetaan sitä windowsia kuitenkin laveilla oikeuksilla ja kliksutellaan ookoota kun joku kysyy. Ehkä sen ei näin pitäisi olla, mutta näinhän se on.

En ole nähnyt vieläkään mitään perustetta millä tätä pitäisi _kotikäyttäjän_ kannalta pitää minään ylivoimaisen pahana tietoturvariskinä. Tämä on ylivoimaisen ikävä tietoturvariski, koska se vaatii prosessorin korjaamista ja suorituskykyä selvästi laskevia softa toteutuksia ja mahdollistaa motivoituneelle hyökkääjälle tietoturvan kiertämisen siellä missä sitä oikeastikin on 🙂

Ihan olemassa olevia tietoturvauhkia, jotka eivät ole vain teoreettisia riskejä tällä hetkellä, on kodeille muitakin, kuten eri kiristysohjelma, jo valmiiksi kuin seula vuotavat webbitekniikat (kotikäyttäjän kannalta ei edes ole niin oleellista käynnistyykö se automaattisesti, koska kotikäyttäjä on idiootti), kaikenlaiset IoT ja pienlaitteet alkaen televisioista, webbikameroista ja ihan wlan purnukoista. Surutta vakoilevat "turvalliset" androit softat jne.

Eikä siitä yritysverkot kyykyttäneestä Heart Bleedistäkään nyt niin pitkä aika ole…

Aaa okei, thanks infosta!

Mulle ihan uutta tietoa.

Noh, saattaa olla anyway tyhjä arpa tän kotikoneen kanssa, minkä speksit tuossa listattuna. Ei taida olla päivitystä tulossa, jos Intel hoitaa vaan 5v vanhat. Tosin meinaako ne pidemmällä aikataululla päivittää vanhempiakin.

Normaali kotikäyttäjä omistaa sen yhden koneen mitä käyttää ehkä koko perhe. Sillä hoidetaan lasten youtube videot, facebook pelit, pankkiasiat, sähköpostit, kaikki valokuvat sun muut. Se että pankkiasiat, omat valokuvat, sähköpostit jne. vuotavat pahimmillaan eteenpäin ja muiden käyteltäviksi ON ainakin minusta melkoisen paha tietoturvariski. Pienempi mutta ikävä on se että myös kaikki muut sivustot mille on rekisteröinyt (koko perhe) voivat joutua kaapatuiksi jos pahasti käy.

Toki on olemassa "kotikäyttäjää" mikä ei piittaa koneestaan ja se vaihdetaan "automaattisesti" muutaman vuoden välein uuteen (koska isi maksaa), jolloin se 3kk kokeiluversio virusturvastakaan ei niin haittaa, mutta todella monet käyttävät todella vanhoja koneita millä nyt pääsee asiat hoitamaan ja youtubesta ne muumi tms. lasten videot saa näkyviin jotta alle peruskouluikäiset lapset ovat hetken tyytyväisiä.

Sitten on IO-techin tyyppejä joista moni (ainakin kun lukee foorumia) käyttää tuhansia euroja vuosittain koneeseen, pelaa keskimäärin 720p resoluutiolla vähintään 400FPS, asuu kylmennetyssä konesalissa missä pyörii kymmeniä virtuaalipalvelimia ja pääkoneessa on muutama (tai ainakin 1) Titan luokan näyttis nestetyppisäiliön vieressä pelkästään benchmarkkeja varten vaikkei sillä ehtisi koskaan pelaamaan ja sitä prosessoriakin vaihdetaan keskimäärin 3+ kertaa vuodessa joten on lähinnä ikävä sattuma jos nyt alla onkin Intel eikä AMD kun tämä ongelma kävi ilmi.

No jos lähtökohta on että kotikäyttäjän tietoturva = 0 jokatapauksessa niin ei mitään muutosta tietysti tästäkään tule. Itse kuvittelisin että tällähetkellä hakkerit etsivät haavoittuvuuksia verkkoprotokollista, eli kun löydetään sopiva vuotokohta verkkopuolelta voidaan rootata valtava läjä koneita hyvin pienellä vaivalla ja vaikka asentaa se kiristysohjelma ilman käyttäjän tyhmyyttä, riittää siis että kone on kytkettynä internetiin. Joo toki tämä on vain teoreettinen haavoittuvuus…..

Kyllähän tämä nimenomaan on aivan käsittämättömän älytön tietoturvamoka myös kotikäyttäjän kannalta kun eritoten Meltdownia pystyy helposti hyödyntämään selaimen javascriptin kautta.

Ja jos joku sanoo ettei peruskäyttäjälle haitallista tietoa ole perus kotitietokoneen suojatussa muistissa niin hän on väärässä.

Makian näkäsiä kippuroita, porukka unohtaa lahjakkaasti sen että nopeuden hidastuminen ei välttis ole se ainut ongelma.

…paljon ikävämpää on se paljonko sitä cpu aikaa menee siihen karvan verran hidastuneeseen ajoon

Näin se oli 5v sitten. Nykyään kaikilla on tabletit ja pelit ja vehkeet. Ei niitä monessakaan taloudessa enää sillä yhdellä Windowsilla hoideta, usein jopa nollalla Windowsilla.

Joo kyllä näissä käppyröissä näkyy se todellinen ongelma mikä tästä tekee erityisen ikävän ja nuo patchit on pakko pitää tuolla vaikka kukaan ei edes ikinä keksisi tapaa hyödyntää tuota oikeasti.

Sopparikakkendaaleja odotellessa, jossa luvataan X verran palvelua Y-hintaan. 🙂

Puhumattakaan siitä paljonko vaikuttaa jonkun datacenterin sähkönkulutukseen.. Lisääntynyt CPU kuorma lisää suoraan sähkönkulutusta ja jäähdytystarpeen lisääntyminen taas lisää. Eli yhdellä pätsillä on paljon kerrannaisvaikutuksia.

Joo empä haluaisi olla jonkun datakeskuksen edes 5% kasvaneen sähkölaskun maksajana 😀

Microsoftin suoritinhaavoittuvuudet korjaava päivitys meni poskelleen? AMD-käyttäjät ongelmissa

Ei ole ensimmäinen huti jonka Microsoft on laittanut pihalle viimeisen vuoden aikana. Sieltä on tullut useampikin noita ongelmapäivityksiä

Kaikilla Skylakea vanhemmilla (joissakin paikoissa sanotaan, että Broadwelliä vanhemmilla) prossuilla voidaan käyttää (tai on pakko käyttää, jos bios-päivitystä ei tule) variantin 2 (Spectre) paikkaamiseen mikrokoodipätsien sijasta myös Googlen kehittämää retpoline-tekniikkaa, mutta se vaatii kaikkien suojattavien ohjelmien (esim. käyttöjärjestelmän eri osat, VM-hyperviisorit, muut kriittiset softat kuten salasanamanagerit) kääntämistä uudelleen. Ilmeisesti vielä ei ole tietoa siitä, aikooko esim. Microsoft käyttää retpolinea Windowsissa.

Odotellen jo ilmastoalarmistien hiilijalanjälki huutoja Intelin hq:n ulkopuolella bannerollien: "HW-BUGINNE SULATTI PUOLET ETELÄMANTEREESTA!"

"Ongelma tuntuu koskevan vain joitain AMD:n suorittimen omistajia. Erityisen ongelmallisiksi ovat paljastumassa tietokoneet, joiden sisuksista löytyy vanhempi Athlon 64 X2 -suoritin." Itsellä ryzen eikä ole ollut mitään ongelmaa päivitysten kanssa…Tämäkin koskee ainoastaan vaan antiikin käyttäjiä. Toikin prossu on ajalta jolloin ddr2 oli juttu.

Onneks on vielä athlon 64×2:sia kauheesti käytössä :tup:

Isommissa MS-päivityksissä on kanssa tuo tosiaan että joissain koneissa se menee aina kädelleen, vaikka olisi uudempaa rautaa alla. Syksyn/talven Office -saldo ollut aivan naurettava toiminnan rikkovien päivityksien osalta. Olen lukenut vain huhuja että osa koneista jäisi noissa Win10 päivityksissä 99% ja pakko palauttaa restore pointista. Toivon kovasti ettei näin ole oikeasti, koska muuten tulee duunissa verenpaine nousemaan.

Asus AI Suite II (1.01.14) hajosi KB4056892 päivityksen jälkeen (Stopped working eikä saa manuaalisestikaan käyntiin). Tietääkö joku pelaako Asus AI Suite III vanhempien emojen ja prossujen kanssa? Tuosta III:sta on ilmeisesti tullut jo KB4056892 kanssa toimiva beta versio. Vanha rauta on siis i7-2600K + Asus P8P67 Deluxe. Emon tukisivuilla on ollut jo vuosia vain Asus AI Suite II, joten en ole päivittänyt uudempaan AI Suiteen.

Overclock.netin foorumeilta löytyi myös postaus asiaan liittyen:

Haswell microcode 22h vs. 23h security (Spectre), performance and stability differences

4790K:n tulos tippui mikrokoodipäivityksen jälkeen Realbenchissä 9% (tämä siis Meltdown-päivityksen aiheuttaman hidastuksen päälle), ja prosessori on selvästi epävakaampi. Myös toisen triidiin postanneen käyttäjän Haswell alkoi puskea WHEA-erroreita uudella mikrokoodilla.

Tää on vähän hepreaa mulle mutta omalle emolle eli Prime Z370P:lle olis biospäivitys saatavilla, onko tuo nyt tarpeen asentaa vai ei?

Microcode päivitys prosessorille on pakollinen, jos haluaa kokonaan suojautua. Windows (tai muun OS:n) kernel päivityksen lisäksi.

Tuo BIOS päivitys sisältää tosiaan CPU:n microcode päivityksen.

Version 0606

2018/01/04 8.47 MBytes

PRIME Z370-P BIOS 0606

1. Update CPU Microcode

2. Improve system compatibility and stability

Edelleen yhdeltä variantilta ei voi suojautua kokonaan.

EDIT: Ilmeisesti koko Asus Z370 sarja on saanut vastaavan BIOS päivityksen.

Juu kiitos tästä, päivitellään tuo bios nyt ainakin.

Omallekin Asus Z270M-Plus oli julkaistu bios päivitys 4.1.2018:

PRIME Z270M-PLUS BIOS 1002

"1. Update CPU Microcode

2. Improve system compatibility and stability"

Mutta kun asensin biossiin päivitystä, niin bios kertoi sen päivämääräksi tyyliin 4.12.2017.

Tota, saa jotenkin kuvan että jotain mennyt pieleen BIOS päivityksen myötä?

ASUS Ai-Suite 3 beta, with kb4056892 fix – ED Forums

Tosin onko tuossa kyse vain AI Suiten toimivuudesta.

Ajoin nopean testin pelkän patchin vaikutuksella. Eihän tämä anna nyt mitään kokonaisosviittaa mutta sitten vielä odotellaan microcode päivitystä.

Mikrokoodipäivityksestä oli mielenkiintoista juttua…

LKML: Andi Kleen: [PATCH 01/11] x86/retpoline: Define retpoline indirect thunk and macros

Meltdown is only the tip of the iceberg… If you think KPTI (meltdown) performance impact is bad, wait until this Intel-specific Spectre fix lands in Linux.

Basically every indirect call (one instruction) turns into a seven-instruction sequence (retpoline) that will, due to preventing speculation, result in massive slowdowns. Unlike the KPTI patches, which only affect things on each system call, this happens on every indirect call and probably bloats the code considerably too. These are the patches that prompted Linus' angry response, and it's understandable: it's not an exaggeration to say these patches will be the biggest Linux kernel performance regression in history. Merging has been halted until the Intel devs add configuration flags to allow it to be disabled selectively (for example, for AMD CPUs).

Noita pelkällä Windows-päivityksellä tehtyjä tuloksia on jo internetti täynnä muutenkin.

Btw. Tosi hyvin näkyy tummalla teemalla nuo mediaseksikkäät mustat tekstit. 😀

http://metadata.ftp-master.debian.o…rocode/intel-microcode_3.20171215.1_changelog

Itse microcoodit päivätty välille 2017-11-20 – 2017-12-03, joten homma pitäisi olla kunnossa.

Kas, eli Tegen viestissä oli muutakin kuin tieto siitä että hän ajoi testit. Itse ei näkynyt tummalla alustalla mitään muuta kuin tuo ensimmäinen rivi 😀

Pistäkääs mikrokoodi-päivittäjät benchmark-tuloksia ennen ja jälkeen päivityksen, jos jaksatte. Meltdown-benchmarkkeja on jo netti väärällään, mutta mikrokoodipäivityksen jälkeen tehtyjä testejä ei vielä paljonkaan (tuohon aikaisemmin postasin yhden löytämäni).

Jäi nyt hieman epäselväks, et mitä SER-jätteeen omistajien olis tarkotus tehä noitten mikrokoodipäivitysten kanssa? Jotenkin vähä sellanen kutina et ei taida olla paljoo patcheja tulossa 9v vanhaan emolevyyn.

Ostaa uutta tai riskeerata tietoturvansa tulevaisuudessa.

Retpolinen keksineet googlen kaverit on saaneet aivan eri tuloksia. Neglible impact heidän omissa järjestelmissään:

"We shared Retpoline with our industry partners and have deployed it on Google’s systems, where we have observed negligible impact on performance."

Google Online Security Blog: More details about mitigations for the CPU Speculative Execution issue

Edit: Vahinkolainaus pois

Liittyiskö tähän se että tuo tarvii kaverikseen ne bios ja mikrokoodipäivitykset? Eli siis softakorjaus ei ole vielä yksin riittävä.

AI Suitekin meni rikki. Hyvä laittaa juuri kaverille konetta kun mikään ei käytännössä toimi. Kaikki vaatii säätämistä. Ryzen kokoonpano vielä liian uusi plus nämä Windows päivitykset jotka rikkoo asioita.

En tiedä. Tuo pasteamasi teksti ei kyllä mitenkään liity sellaisiin. Se on suoraan sitä googlen retpoline tekniikkaa.

Musta kotikäyttäjä voi jättää tuon microkoodipäivityksen asentamatta, tai näin ainakin itse tekisin jos pelaisin bäfää ja tarttis saada se 400 fps. Tuota ei kuitenkaan ihan heti pystytä hyödyntämään kotikoneiden käyttäjiä vastaan.

Mutta @Sampsa vois testit kuitenkin ajella. Esimerkiksi Cinebench olisi varmaan mielenkiintoinen sekä single että multiCPU tulos. Näkisi onko haitta prosentuaalisesti sama kumpaankin tulokseen. Esimerkiksi aluksi vanha OS, sitten MELTDOWN OS päivitys ja lopuksi vielä microkoodipäivitys.

CES 2018 ja tämä tapaus ei kyllä hyvin sovi yhteen :/

Ryzen koneella voinee vielä poistaa päivityksen? Voi mennä hetki että amd specific spectre haittaohjelma mihinkään ilmestyy.

Mulla ainakin antaa cinebench enempi tuolla meltdown päivityksellä.

katso liitettä 69266

@JuSiZ oliko tuossa myös bios päivitys jo mukana, vai pelkkä windows päivitys? Ymmärtääkseni Skylake, Kabylake, Coffee ottaisi suurinta hittiä kun niiden branch predictor ottaisi tuosta mikrokoodipäivityksestä eniten hittiä.

Kuluttajan kannattaa vaatia Inteli(n konkurssipesä)ltä uusi toimiva rauta tilalle veloituksetta. :think:

Joku vastas tuolla asus foorumilla kun kysyin 1003 BIOS:n vaikutuksesta. Laittoi tälläset tulokset pastella.

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Vaikuttaisi siis jo korjaus BIOSit lähteneen jakoon?

Tai ostaa AMD:n prossu ja ei tarvitse kytkeä mitään pois käytöstä. 😀

Microsoft julkaisi tuon scriptin jolla jokainen voi tarkastaa tilanteen itse: