Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

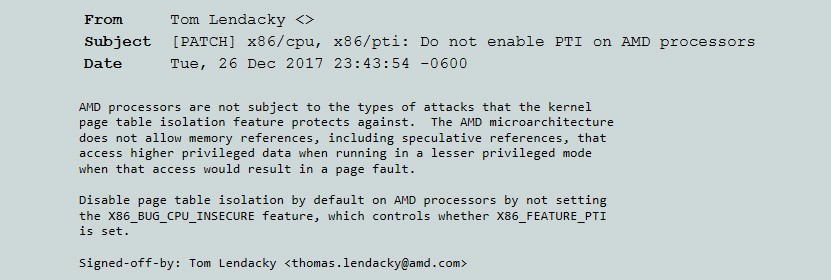

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

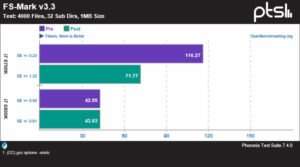

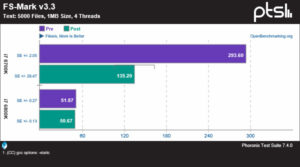

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Intel acknowledges Haswell and Broadwell reboots after patches

Ei se nyt oikein intelillä mene putkeen tuo pätsäily.

Kaikissa tietoturva-asioissa on sama tilanne.

Se kuinka turvalline tai turvaton käytetävä kone tai ohjelma on ei ole ratkaiseva tekijä.

Ratkaisevaa on se miten tietokoneen käyttäjä käyttää sitä konetta/ohjelmaa.

Ts jos konetta/ohjelmaa käyttää niin että mikään ulkopuolinen ei pääse sellaiseen tilanteeseen että pystyisi hyödyntämään niitä tietoturvapuutteita ei ongelmaa ole.

Ts jos käytät sitä konetta vain asiaoiden hoitoon turvallisilla sivuilla/ohjelmilla ja taatusti turvallisilla nettisuilla vierailuun ja se kone on muutoin turvallisen palomuurin takana ja et päästä sille koneelle ketään muuta (esim. kakaroitasi tai kummilasta, mummoasi tai pappaasi tms) on todennäköisyys sille että mitään ei toivottua tapahtuisi hyvin pieni.

Tuo yläpuolinen pätee muuhunkin kuin juuri tähän puheena olevaan turvariskiin

(esim. minulla on tuttu joila on käytössä Windows Vista kone ilman kunnollista virustorjuntaa mutta ongelmaa ei juuriole kun se käyttää konetta lähinnä vain pankkiasioiden hoitoon ja muulloin se kone on kiinni eli se ikkuna jolloin sille koneelle voisi päästä jotain on hyvin pieni (mutta todellinen)).

Pohjimmiltaanhan tietoturvassa on kyse riskien minimoinnista suhteessa siihen mikä on uhkakuva ja mihin on resursseja (tuossa tuttavantapauksessa tietotekniikka on iso mörkö joten sen uuden käyttöjärjestelmän käytön opettelu ja minkään asetuksen muuttaminen koneella aiheuttaa paniikin (esim. kun kuvake on eripaikassa kuin aikaisemmi)).

Security Essentials ei alunperin ollut oletuksena mutta myöhempi Windows Update pakotti sen käyttöön (kivasti minulla pamahti yhdessäkoneessa F-Securen rinnalle niin että kummatkin oli käynnissä yhtäaikaa arvannet kuinka hyvin kone toimi).

Seiskan oletus oli se Defender joka ajoi vain ajoittain tai erikseen käynnistettäessä testin (ts se ei ollut jatkuva suoja niin kuin MS:n markkinointi antoi olettaa).

Ja essentials oli erikseen ladattavissa.

No jaa, tuo AMT/MEBx:n oletussalasana on kuitenkin vaihdettavissa, joten ei se nyt mikään kovin dramaattinen aukko ole, vaikka asetus piilossa onkin. Ongelmallisinta tuossa tosiaan on, että se on erillään biosista ja monessa firmassa sitä ei yksinkertaisesti tajuta vaihtaa.

Muut AMT:n ongelmat tulevat sitten tähän päälle.

Meltdown and Spectre security vulnerabilities (huom, ei kait vielä lopullinen lista, päivittyy kai vielä)

Mutta eikös niitä tihulaisia ole todistetusti jo tullut "turvallisten" sivujen mainosten kautta?

Sikäli aivan idioottimainen aukko ettei noin potentiaalisesti väärinkäytettävä ominaisuus saisi olla oletuksena edes päällä. Se pitäisi nyt vähintään olla salasanasuojatun uefi setupin alla omana vipusenaan.

Ja jos yrityksellä on tarve tuhansille koneille AMT:llä niin ne voisi kyllä ostaa koneen toimittajalta sitten esikonffattuina. Mutta joka tapauksessa tuollainen defaultti asetus on ihan älytön.

Ei ainakaan Spectre/meltdown-pöpöjä

Joo ei niitä, IcePen kirjoittelikin ihan yleisesti ja siihen vastasin.

Omalla Ivy Bridgellä ei ainakaan ole ongelmia, onneksi. Hyvä niin 🙂 :kippis:

Kuten olikin mainittu, niin ei näiden aukkojen pöpöjä, mutta juu turvallisia sivuja ei ole ollut olemassa pitkään aikaan.

Pankkisivuillakin pamahtaa kaiken maailman 3rd party tms analytiikkaa päälle eli siellä pelkästään pankin palvelimelta ladata dataa. Toki nekin saattavat joutua hyökkäksen alle jne.

Naurattaa aina nämä "surffaan vain turvallisilla sivuilla" heput.

Ja se että et ole havainnut koneella olevan mitään ei pois sulje sitä ettei siellä mitään olisi kuitenkin.

Xeon 1231v3 (Haswell-ws) ei havaittavia ongelmia.

En tiedä onko tämä laitettu jo tänne:

Side-Channel Analysis Facts and Intel® Products

Intelin lista (operating system vendors and system manufacturers) ja linkit sivuille.

Tämä on harvinaisen totta. Jo aikoinaan (en muista oliko XP vai Vista aikaa) tehtiin testi missä koneelle asennettiin käyttis ja se pidettiin netissä koko prosessin ajan. Sitten ajettiin käyttikseen kaikki päivitykset ja kas, kone oli jo ehtinyt saastua kun ehdittiin siihen vaiheeseen että sitä virusturvaa alettiin asentamaan.

Tässä testissä siis EI käyty missään porno tms. sivuilla surffailemassa tai vietetty viikkoa elämää missä naapurin lapset saivat lampsia sisälle ja asennella koneelle mitä tahtoivat.

Silloin "aikoinaan" niiden käyttisten perussuojan taso oli olematon. Ja taisi olla niinkin, että olivat testausvaiheessa jo vanhentuneita ja reikäisiä käyttiksiä, mutta hyvät lööpithän sellaisesta tietenkin saa.

Kyseessä oli täysin eritason reikä:

Käyttis käynnisti asennusvaiheessa reikäisen, nettiä kuuntelevan palvelun, jonka kautta koneelle voi asentaa netistä mitä sattuu.

Nämä tämänhetkiset aukot taas sallivat MUISTIN lukemisen vaivalloisesti, suojauksista riippumatta. Mitään ei siis saada sinänsä asennettua automaattisesti.

Lähinnä uhkakuva on se, että jos sinulla on auki juttuja, joissa on SALASANA, niin kun menet sivulle, jossa on saastutettu mainos, niin se saattaa ehkä mahdollisesti onnistua lukemaan sen toisen palvelun tms salasanan. Eli ei loppupelissä niin mahdoton ongelma…

Yleensäkin turvallisuutta varmasti lisää eniten, jos estät kaikki ylimääräiset scriptit ja mainokset, koska niissä voi olla myös tuntemattomia reikiä hyödyntäviä haitakkeita.. Sivuthan latailevat ulkopuolista sisältöä ympäri nettiä todella rajusti. Huomaa jo ihan siitä, miten lataus nopeutuu selkeästi, kun ylimääräinen paska pistetään blokkiin.

Ero on siinä että toiselta voi suojautua (palomuuri ja virustorjunta), mutta toiselta ei. Bugi jonka kautta voi urkkia tietoa ilman että asiasta jää mitään jälkeä mihinkään. Pahinta se että onnistuu vaikka sen javascriptin kautta.

Kerrohan miksi oikein yrität vähätellä tätä bugia?

Ei sitä tarvitse vähätellä. Riittää ettei liioittele.

Nyt on tullut omalle Asuksen emolle päivitys, olettaen "Updated Intel CPU microcode" on ko. päivitys.

https://www.asus.com/fi/Motherboards/MAXIMUS-VIII-HERO/HelpDesk_Download/

Mistä näkee eri emojen päivitykset eli onko niitä ylipäätänsä tulossa ja mitä pitää asentaa. Itsellä 1155 pohjainen emo i5-3470 prosessorilla.

Taitaa olla liian vanha prossu, kuten mulla.

Aivan rajalla ainakin ollaan.

Intel toistaiseksi puhunut vain max 5v vanhojen päivittämisestä. Sen lisäksi riippuu kuinka kauas emolevyjen valmistajat jakelee BIOS päivitystä, ASUS taisi sanoa 5v.

Windows XP:n alkuvuosina tästä on omakohtaista kokemusta. Joskus asensin Windows XP:n tyhjään koneeseen ja annoin olla sen niin kauan aikaa kiinni netissä, että saisin ladattua uudet Service Packin ja paikkaukset, niin kone oli täynnä jotain viruksia ja matoja. Eli se saastui alle varttitunnissa. Muistaakseni kone saastui vieläkin nopeampaa kun tiesin uhasta ja tarkoitus oli pitää kone kiinni netissä niin että ehtisin palomuurin käynnistää kun kone käynnistyy ensimmäistä kertaa asennuksen jälkeen, niin se oli jo täynnä haittaohjelmia.

Ainoa toimiva korjaus oli että latasin Service Packin ISO-tiedostot ja tallensin ne sopivalle medialle. Sitten formatoin kovalevyn ja asensin Windows XP:n uudelleen verkkokaapeli irti ja päivitin siihen uudet Service Packit ja säädin palomuurin.

Onneksi nykyään palomuuri on winukoissa jo oletuksena päälle kun käyttöjärjestelmää asentaa. Ja mukava että uusimmat "Service Packit" ja ajantasaiset paikkaukset sisältävän Windows 10 asennusmedian saa ladattua suoraan Microsoftin sivulta. Service Pack on tuossa lainauksissa kun eihän nykyisessä Windowsissa niitä tunneta enää sillä nimellä vaan julkaisevat kaksi kertaa vuodessa uuden variantin Windows kympistä.

Intel kyllä sai linuxille nämä päivitykset aikas monelle.

Download Linux* Processor Microcode Data File

Jotenka nythän tuo on enää Windows maailmassa kyse siitä tekeekö emovalmistaja uuden biossin.

Katos, tuolta löytyi oma i5-4200U prossu listalta. Juurikin olen "matkalla" Linux Minttiin (Ubuntu oli tuolla listalla eli ilmeisesti tuettu) joten olenko käsittänyt oikein, että jos Acer ei pätsiä jakele (niin kuin näyttää tällä hetkellä, "haavoittuvat koneet" listalla ei ole läppärini mallia, ihme pelleilyä kyllä heilläkin) niin tuon mikrokoodin asentamisella Mintiin ei ole hätää näiden Meltdown+Spectren kanssa? Ainoastaan dual bootissa Windowsin (jotain harvinaista pelihetkeä varten) kanssa Spectre tulisi ongelmaksi?

Oho, tuollahan oli omakin vanha 3930K.

Eli luultavasti mulla kusee Asus, kun tuskin BIOS päivitystä on tiedossa P9X79 Pro emolle…

Huhun mukaan myös Windowsissa voisi ilman BIOS päivitystä ottaa käyttöön, mutta kuulosti jotenkin hazardilta. Plus se kai pitää sitten "ajaa" joka bootissa. Mä en siis tiedä asiasta yhtään, muistan vaan täältä lukeneeni moista.

Tencentin X-Lab on julkaissut muutama päivä sitten Spectre-haavoittuvuustestin nettiselaimille: Spectre Check.

Kyllähän näiden bugien merkitystä tavalliselle käyttäjälle on liioiteltu erittäin suuresti. Ei sitä tarvitse vähätellä vaan lähinnä pistää mittasuhteet kohdalleen.

Tai pistääkö MS ne windowksen mukana.

Mielenkiintoinen taustoittava juttu bugi(e)n löytymisestä ja kuinka asiaa pidettiin salassa, kun paikkoja valmisteltiin:

How an industry-breaking bug stayed secret for seven months

Taisi tänään tulla joku päivitys, kun kahdesti rebootasi kone kesken selaamisen ilman syytä. Assasin creedissä fps 35-45, kun aikaisemmin 42-45. Vähän noin arviota, kun en tietenkään seuraa aktiivisesti. Voi olla toki muukin syy, vaan äkkiseltään menee bugipäivityksen piikkiin.

edit. Eipä näy että olisi mitään päivitystä ladannut.

Chrome on tuon testin mukaan haavoittuva, Edge ei ole. Eli jos käyttää edgeä niin ei tarvitse olla huolissaan tämmöisellä kannettavalla johon ei näytä tulevan microkoodia?

chromeen piti manuaalisesti laittaa joku asetus

näyttää chromella kun kokeilen not vulnerable

mutta eihän meltdown/specter ole kuin jäävuoren huippy…

Onhan tuo mahdollista kun Intel/MS ajoi sen koodin millä poistettiin non-K prossuilta kellotusmahdollisuus. Linuxissahan tämä ajetaan joka kerta bootissa ja jos ymmärsin niin se tapahtuu ennen kernelin ajoa tjsp. Windowsissa uskoisin olevan sama mahdollisuus mutta se on eri asia miten se halutaan tehdä jos halutaan. Parashan se olisi jos päivitys tulisi suoraan emolle.

Tämä muuttuu helmikuussa kun Chromen kovennettu versio tulee ulos. Toki varmaan jo betana saatavissa.

Intel on ilmoittanut jo että Broadwell- ja Haswell-kokoonpanot kärsivät odottamattomista rebooteista (tämänhetkisillä pätseillä) pätsättyinä, niin kuluttajapuolella kuin datakeskuksissakin.

PC-speksit-listauksesi mukaan sinulla on Haswell siellä

Not vulnerable mulla tulee Chromella.

Laitoin käsin päälle strict site isolation asetuksen, kun Google niin ehdotti kunnes toi päivitys tulee 23.1.

Täällä infoa (Google Chrome Browser kohdassa): Product Status – Google Help

Toki kuten sanottiin, "not vulnerable" ei tarkoita sitä että on suojattu.

Asensin Lenovon julkaiseman BIOS päivityksen, jossa Intelin mikrokoodipäivitys. Onko nyt niin, että yhdessä Windows 10 Meltdown patchin kanssa voin taputella tämän osaltani ja jatkaa elämää?

Pitkälti joo, hyväksikäyttämisen vaikeuden vuoksi.

Käsittääkseni kun toista Spectre varianttia vastaan ainoa täysi suoja on täysin uusi arkkitehtuuri prosessorissa. Eli tällä hetkellä mahdotonta suojautua kokonaan.

Korjaan tuon Variant 2 eli toisen Spectren, Windows patchi korjaa Variant 1 (Spectre) ja Variant 3:n (Meltdown). Toki tuo mikrokoodi vaikuttaa mahdollisesti näihin kaikkiin Intelin osalta.

chrome://flags/#enable-site-per-process

Käsittääkseni "Strict site isolation" on se mikä Chromeen pitää laittaa päälle. Tencent testi sanoo, että ei ole haavoittuvainen, tosin koitin ottaa kokeeksi pois päältä ja silti sanoo ettei ole haavoittuvainen..

Intelin Linuxille tarjoama mikrokoodifile sisältää mikrokoodin kaikille Intelin prossuille. Siinä on siis tässä tapauksessa paikkaamattomille prossuille joku vanha mikrokoodi. Riemastuin ensin itsekin, kun parin vanhan läppärin prossut löytyi listalta. Harmittava totuus paljastui, kun päivitysohjeita googlatessa tajusin tuon ja sisäistin Intelin oman kuvauksen lataussivulta.

Mun läppäreiden Ubuntuissa (16.04 ja 17.10) intel-microcode paketti näytti olevankin jo asennettuna ja päivittyneen uusimpaan. Pettymyksen varmistaakseni ajoin vielä tarkistuksen näitä ohjeita mukaillen: How to update Intel microcode properly?

Uusin mikrokoodi vuodelta 2013 on käytössä ja kernelikin on sitä mieltä, että CPU on insecure 🙁

No voihan damn. No sitten tämä 5v on totuus mikä pitää kestää.

Käynnistitkö Chrome välissä uusiksi? Tuon asetuksen vaihtaminen kun vaatii sen.

Joo, mutta silti sanoo että not vulnerable.

offtopikkiin menee mutta..

Jos en väärin muista niin nykyisten Ryzen prosessoreiden IPC on hiukan parempi kuin haswell.

Kyllähän sen näinkin voi tulkita että ei Intelillä välttämättä ole hinkua hoputtaa laitevalmistajia ainakaan kotipuolella paikkaamaan tätä.

No kyllä se aika aikoinaan oli kun winxp:tä asenneltiin ja siihen service packejä. Tuossa joku jo ehtikin asiasta mainita, jos se puhas xp asennus sai olla julkisen IP:n kautta netissä, niin eipä siihen montaa minuuttia mennyt kun se oli ryönää täynnä.

Prosessorille 5960x oli päivitys tuossa mikrokooditiedostossa, versio 0x38->0x3b, mutta molemmissa päiväys 2017-11-17. Testin mukaan tuo microkoodi ei kuitenkaan sisällä spectre-suojausta:

Pitänee asennella nuo retpoline patchit kerneliin ja kääntäjään kunhan ehtii.

Opera v.51.0.2830.2 (64-bit, viimeisin) antaa W10/64 (pätsätty Windows, ei pätsätty BIOS/mikrokoodi) tuloksen:

Tämä vaikka Operasta päällä säädöt (opera://flags):

Strict site isolation=ENABLED (#enable-site-per-process=1)

Top document isolation=ENABLED (#enable-top-document-isolation=1)

Eli Opera on ainakin haavoittuva (Spectre) vielä nykyversiossaan.

katso liitettä 71250

Näin, vaikka selain olisi haavoittuva. Tyhmä testi.

Tuossa pitäisi siis lukea että "Your system is not vulnerable through this browser". Haavoittuvuushan ei ole mikään selaimen haavoittuvuus, vaan prossun!

Asentelin tuossa muutama päivä takaperin Windowsin (8.1) uusimmat tietoturvapäivitykset (joukossa oli myös Intelin päivitys) ja kaikki selaimeni antavat tulokseksi "Not vulnerable" (IE, Firefox & Opera Neon (<- perustuu Chromiumiin))

Koitin hieman ATK-harrastaa mielenrauhani vuoksi tämän kommentin innoittamana. Prosessorina Xeon E3-1230-V3 ja emolevynä ASrock H87 Pro4. BIOS-päivitystä tähän tuskin enää tulee, tai ainakaan kovinkaan nopealla aikataululla.

VMwaren mikrokoodin päivitystyökalulla onnistuu kyllä mikrokoodin päivitys (versioon 23, 20-11-2017), mutta Windows kerkeää ladata kernelinsä käynnistysvaiheessa ennen mikrokoodia, ja hylätä Spectre-/Meltdown-paikan käyttöönoton.

Koitin saada mikrokoodin latautumista aikaistettua muuttamalla parametreja StartType=0x2 -> 0x1 -> 0x0 (0x0:lla ei käynnisty enää), LoadOrderGroup=Extended Base -> Base -> SCSI Class -> WdfLoadGroup, mutta mikrokoodi ei lataudu tarpeeksi ajoissa. Get-SpeculationControlSettingsillä näkee, että laitteisto- ja ohjelmistotuki kyllä paikalle löytyy:

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

…

Koska mikrokoodi näytti olevan korjattua versiota, modasin sen suoraan ASrockin viimeisimpään viralliseen biokseen ja päivitin emolevylle. Toimenpide ei ole kovin monimutkainen, mutta sitäkin jännittävämpi. Todellinen ATK-harrastaja pääsee näillä ohjeilla liikkeelle. Ei sovellu aloittelijalle eikä edes edistyneemmälle, vaan tiedät mitä teet -tyypille.

[Guide] How to flash a modded ASUS/ASRock/Gigabyte AMI UEFI BIOS

[Tool Guide+News] "UEFI BIOS Updater" (UBU)

Lopputuloksena mielenrauhani on astetta tyynempi:

katso liitettä 71254

Toki, mutta jos testi on oikein selaimen kohdalla on sekin tieto ihan jees.

Kuitenkin selaimen kautta tehtäviä aukon hyödyntämisiä pitää pelätä eniten.