Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

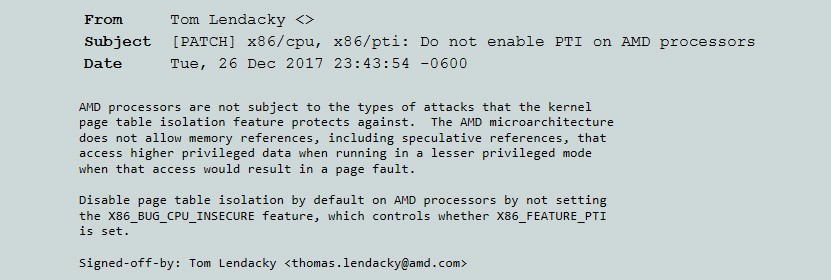

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

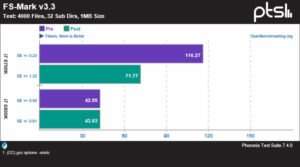

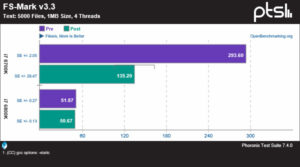

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Seurasitko prosessorikuormaa noiden SSD-testien aikana? Se saattoi muuttua reilustikin, vaikka nopeuksissa rajoittava tekijä oli yhä SSD:n nopeus.

Mikäs softa käyttää kätevimmin, tukeeko prossu PCID:tä? Näyttääkö CPU-Z sen instructions -kohdassa?

Ilmeisesti kaikki Westmereä (2010 LGA 1366 6-coret) uudemmat Intelin prossut tukevat, AMD:n prossuista ei mitään käryä. :smoke:

Senpä takia olisi kiva saada joku muu työkalu kuin Linuxin bootin diagnostiikka, että vois miettiä sitä SERrin määrää… Itse en löytänyt CPU-Z:sta tuota, Intellin ARK ei kerro, CPU-Worldin tiedoissa löytyy INVPCID esim. CPU E3-1230 v3:sta, mutta puhutaanko nyt samoista omenoista?

Miksi kotikäyttäjää kiinnostaisi googlen tai amazonin ongelmat? Se on niiden päänsärky. Samalle kotikäyttäjälle Sata liitäntä harvemmin on se pullonkaula mistä tarviisi hirveästi ressata.

Ilmeisesti meltdownia pystyy hyväksikäyttämään ainakin chromella ajettavalla javascriptillä… eli esim mainosverkkojen kautta miljooniin koneisiin.. samalla kun käyttäjät kirjautuvat vaikka facebookkiin tai toisessa tabissa verkkopankkiin. Ei hyvä.

Spectre vaatii ilmeisesti amd prossujen kanssa fyysisen pääsyn koneelle/rautaan, jotta sitä voisi hyödyntää. Muiden valmistajien osalta epäselvää miten voi hyödyntää.

Viestintäviraston haavoittuvuus-sivulla:

Tällänen löyty: Coreinfo – Windows Sysinternals

Pura kansioon, shift + oikea klikkaus kansiossa -> command promt -> kirjoitat rimpsun coreinfo [-c][-f][-g][-l][-n][-s][-m][-v] -> katsot kohdan PCID, jos *, niin tukee, jos – niin ei tue.

Miksi ketään kiinnostaisi, mikä kotikäyttäjää kiinnostaa? :confused:

Päivitetyllä käyttiksellä kun vedän ruoska-Intelillä jonku MySQL tai PostgreSQL tulille, niin tämän päivityksen jälkeen työn tehokkuus tippuu paljon. Mutta miksi ketään kiinnostaisi, kun veispuukki ja ceeäs toimii? :tup:

Tämä näytti, kiitos.

Pelkka coreinfo ilman mitään rimpsuja oli toimiva.

Ilmeisesti kyse variantista 1?

Onpa kyllä paskamyrsky, vaikka en puoliakaan tajua tästä hyvin teknispainotteisesta keskustelusta.

On jäänyt kaikki pätsit laittamatta Win8.1:seen sen jälkeen kun Microsoftin GWX-malware putkahti minunkin koneelle (ja sen jälkeen kaikki uudet vakoilupaskeet).. tarkoitus on ollut siirtyä pikimmiten linuxiin ja aina kun on ollut aikaa niin tehnyt valmisteluja, nyt paska housussa kun en ilmeisesti voi vaan ajaa uusinta pätsiä näihin haavoittuvuuksiin.. ei uskalla edes Keepassin salasana-lokeroa käyttää koneella kun kaikki voi vuotaa.

Microsoftin sivuilta bongasin tämän:

Pitääkö tosiaan vielä ruveta etsimään jotain firmware-päivityksiä erikseen? Kiva vanhoille laitteille.

Onko missään selvästi esitetty (ilman teknisjargonia), että mihin laitteisiin nämä haavoittuvuudet kohdistuu?

Esim. minulla:

– tabletissa: Intel Atom Z2560 (Android 4.4.jotain, eli päivityksiä ei varmasti tule mistään, voiko tätä laitetta sitten käyttää ollenkaan enää jos haavoittuva?)

– läppärissä: i5-4200U

Onko nuo haavoittuvia? Kännykän (Noksu5) päivitys varmaan tulee, jos tarpeen, ja Synologyn NASsiin pätsi on tekeillä.

Nimimerkillä: epätietoinen vaikka yrittänyt lukea paljon asiasta.

Ööö, turha minulta kysyä. Lainasin vain mitä siellä luki.

Käytännössä kaikkiin käytössä oleviin koneisiin. Meltdown lähinnä intel (kaikki mallit) ja muilla sitten spectre tavalla tai toisella. Eli kyllä, koskee sinuakin.

Onkohan tämä nyt varma? Nimittäin nyt kun googlasin lisää, sattui pari juttua silmään.

Meltdown FAQ:

Wikipedian Intel Atom-prossujen listauksessa minun tablettini Atom Z2560 on merkitty julkaistuksi February 25, 2013.

Mutta jos etsin tietoa onko Atom Z2560:ssa out-of-order execution:ia niin _näyttäisi_ siltä että EI ole (kaikissa versus.com vertailuissa Atom Z2560:ssä ei ole tuota OoO-executionia, esim1), en saa googlattua varmaa tietoa, Intelin sivuilla prossun spekseistä en löydä mitään asiaan viittaavaa ja eri nettisivuilta silmissä pyörii kaikenmaailman Intelin mikroarkkitehtuurit joissa tuo fiitseri olisi tai ei ole, en saa selvää.. on kyllä hankalaa, kauhulla ajattelen jotain vanhempaa väkeä erilaisten laitteiden ja koneiden kanssa joilla ei ole mitään kykyä tajuta tai selvittää tätä asiaa.

Mikä on sitten oikea tieto? Pitääkö heittää tabletilla vesilintua vai ei? VMP. Olisi paljon muutakin tekemistä kuin selvitellä tällaisia.

Ja plot-thickens, tuolta versus.com-sivuilta löytyy vertailu jossa läppärini Intel Core i5-4200U (joka sekin julkaistu 2013 vuoden alussa) ei sisältäisi out-of-order execution:ia. Mikähän se totuus nyt oikein on.. :rage:

Päivitin uudelleen pakettipuuta. Uusin revisio linux-firmwaresta asensi /lib/firmware/amd-ucode/microcode_amd_fam17h.bin, muttei pgp-signausta kuten muissa hakemiston tiedostoissa. Microcode loader näyttää edelleen patch_level=0x08001129, en osaa sanoa patchasiko se mitään (Asus B350+ pari kk vanha bios sisällä).

Se ettei tuollaisiin versus-sivustoihin kannata luottaa.

Atomeihin tuli OoOE Silvermontin myötä, tuo sinun Atomisi on Cloverview joka perustuu Bonnell-arkkitehtuuriin eli ei ole OoOE-prosessori

Kyllä se kotikäyttäjää alkaa kummasti kiinnostaa jos juutuubi videot alkaa vaikka tökkiä sen takia että googlen salista loppuu kapasiteetti kun yht äkkiää palvelintehosta haistuu kolmannes tai pahimmassa tapauksessa puolet.

No jos täysin varma haluaa olla niin kannattaa heittää kaikilla vehkeillä vesilintua joissa on prosessori ja vetää foliopipo tiukasti päähän.

No niinpä, mutta kun selvää tietoa en mistään muualta löytänyt/löydä.. ja oli siellä ilmeisesti kuitenkin se Atom-prossun tieto oikein. Löytääkö joku muu jostain luotettavaa tietoa?

Eli ei ainakaan sitten Meltdown-pelkoa ole, phuih, laite jää sitten käyttöön. Kiitos paljon tiedosta!

Olikos sulla jotain ihan asiallistakin sanottavaa? Vai trollaatko muuten vaan?

Lisätään nyt vielä, että ei tuolla Meltdown FAQ:ssakaan sitten ihan oikeaa tietoa ollut jos siellä paalutetaan, että vain Atomit ennen vuotta 2013 eivät olleet haavoittuvaisia (oma Atom oli 2013 julkaistu). Vaikeaa se on oikean tiedon löytäminen.

Vaikka tuo nimenomainen julkaistiin 2013 ensimmäinen ko. tuoteperheestä julkaistiin 2012

Joo okei, mutta silti, siellä FAQissa puhutaan vain Intel Atom:ista, mistä minun pitäisi arvata, että mitä se sitten tarkasti tarkoittaa?

Tästä olisi mielenkiintoista saada lisätietoa. Kommentin "This new firmware disables branch prediction on AMD family 17h processor

to mitigate a attack on the branch predictor that could lead to

information disclosure from e.g. kernel memory (bsc#1068032 CVE-2017-5715)."

Perusteella kohteena on Spectre, mutta eikö haarautumisen ennustamisen poistaminen käytöstä aiheuta merkittäviä haittoja suorityskykyyn? Poistetaanko branch prediction kokonaan?

On mahdotonta tehdä aina täydellisiä dokumentteja. Tuossakin lauseessa sanotaan että "käytännössä kaikki paitsi itanium ja pre-2013 atom", ei että aivan varmasti jok'ikinen paitsi nuo.

Kiinnostaisi tietää itselläkin.

Kokeilin kernel-dokumentaation late-loadausta, dmesgiin ilmestyi pari riviä:

Pitäisköhän päivittää UEFI ensin?

Kaikki viimeinen 10-20 vuoden aikana julkaissut Intelin prossat ja muutamat muut, eli jep… pitäis päivitellä käyttikset. Win7 päivitys ei ole vielä valmis, joten sitä joutuu odotteleen. Win XP ei välttämättä päivitystä enää saa, mutta kun korporaatit vielä käyttää, niin ei se mahdotonta ole sillekkään.

Jännä ettei kenellekkään ole tullut mieleen koko asia ikinä ennen muka missään.

Eikös tuo Windows XP POSReady ole edelleen tuettu joten eiköhän XP:lle tule päivitys

Tässä listaus av-ohjelmista

CVE-2017-5753, CVE-2017-5715, and CVE-2017-5754 (Meltdown and Spectre) Windows antivirus patch compatibility

Niin siis chrome taitaa olla ainoa selain, jossa tuolle on suojaus (site isolation). Tosin on flagin takana, kun kuluttaa enemmän muistia ja muutenkin chrome sitä tykkää syödä.

@TenderBeef jos tabusi on Android 4.4 versiolla vielä niin siinä on kyllä niin paljon jo aukkoja valmiiksi ettei tällä varmaan ole suurempaa merkitystä

Kaikki ohjelmat, ihan jokaikinen ikinä tehty ohjelma on mahdollinen riski.

Tuo JavaScript mikä ajetaan selaimessa oli vain yksittäinen esimerkki, ihan yhtä hyvin vaikka Microsoftin pasianssi voisi tuota hyödyntää.

Ei tuollaisia kannata heitellä edes vitsillä, kun joku ottaa sen kuitenkin todesta ja kertoo faktana edelleen jossakin muualla.

Todellinen hävikki suorituskyvyssä ei ole ollut missään testissä pahimmassa tilanteessa edes sitä peloteltua 30 prosenttia. Kyllä sillä suuressa mittakaavassa varmasti vaikutusta on, mutta ei kuitenkaan käytännössä palveluiden loppukäyttäjille.

Samaa ongelmaa myös omenapuolella:

Apple says all Mac devices hit by chip bug

Samasta syystä kun osaa porukasta ei kiinnosta pätkääkään kun kahden valtion johtajat uhoaa ydinaseilla. Eihän se omaan elämään vaikuta mitenkään. (ts. ei osaa edes ymmärtää että se vaikuttaisi omaan elämään jos paska osuu tuulettimeen.) :rofl:

Joko jossain testattu paljon sandy hidastuu, esim oma 2700K?

Joku taisi aikaisemmin kysellä cryptojen louhinnasta. Iskin äsken pelipannuun (Win10) tuon meltdown patchin ja käynnistin louhinnan Monerolle (XMR) uudellen.

CPU miner + GPU miner, kummassakaan ei selvää eroa tehoissa, eli virhemarginaalin sisällä.

Win pöntsässä: 3700k + RX 580

Linux pöntsän vastaavat testit taitaa jäädä tekemättä kun ohjain on takuuvaihdossa 😉

hieman off-topic, mutta spectren ja meltdownin tänne linkatut paperit ovat hyvä katsaus siihen miten nykyisin CPU:n liukuhihnoitus ja muistialijärjestelmä toimii. Kannattanee lueskella läpi kun ovat kuitenkin hyvinkin selkokielisiä vaikkei muutoin olisi kiinnostunut suorittimien sielunelämästä.

Salassapitoa tai ei, jos on haavoittuvuuksia prossussa (ihan mitä tahansa) silloin ei voi kehua että: "meidän prossut on turvattuja".:)

En.

![[IMG]](http://drive.google.com/uc?export=view&id=1dhTW62Yy_Gi6Zz7GFYt0m2NLf2xfv22v)

Tuossa korjatun Windowsin ytimien käyttöä (1. testiosio):

Chromelle tulee 23.1. päivitys joka vähentää riskiä. Product Status – Google Help

Nyt jo voi flags kautta itse sandboxaa prosesseja joka auttaa.

PCID tuki jos on, on kuulemma performance hit pienempi.

Yhdessä tekstissä luki että oli vasta Haswell eteenpäin, mutta miksi muistan että olisi ollut aiemmin… toisessa tekstissä mitä en löydä.

Tuossa noita "normaalin käyttäjän" tekemisiä enemmän koskevia testejä, kuten pelit. Menee virhemarginaaliin erot tuon Windows patchin kanssa. Toki tuossa tuoreempia, ja muutenkin tehokkaita, suorittimia.

Testing Windows 10 Performance Before and After the Meltdown Flaw Emergency Patch

auts …

Google jo tehnyt jotain fixiä Spectreenkin ilmeisesti ja muutenkaan ei merkittävää tehon menetystä Google Online Security Blog: More details about mitigations for the CPU Speculative Execution issue

Päivityksellä ei näyttäisi olevan mitään käytännön vaikutusta suorituskykyyn ainakaan peruskäyttäjälle.

Ilmeisesti ei, vaan kyse lienee tästä Controlling the Performance Impact of Microcode and Security Patches for CVE-2017-5754 CVE-2017-5715 and CVE-2017-5753 using Red Hat Enterprise Linux Tunables – Red Hat Customer Portal

Käynnistyksessä lukitaan kaikki ja ajossa sitten auotaan jos auotaan.

Ei kai kukaan 2018 käytä enää merkkijonoa maksuvälinevarmenteena? Apple Pay token perusteinen ja kaksivaiheiset tunnistautumiset niin verkkopankeissa kuin maksupalveluissa käytössä.

Ai vähän niinku luottokortin tiedot 🙂

sudo <käyttäjä> <passwd>

Itse en hirveästi foliohattuile, mutta tämä on hyvä syy olla tallentamatta korttitietojaan juuri minnekkään. Onneksi sekin kortti on vaan debit 8)

"Parhautta" on kuitenkin Nordnetin palvelut, kaksivaiheisuutta ei ole, eikä näillä näkymin tulekkaan. Kaikki ne osakesalkut pelkästään salasanan ja tunnuksen takana. Onneksi sentään vastatilihomma on tuolla aspan läpi, mutta se ei estä vaihtamasta salasanaa, sotkemasta salkkua ja aiheuttamasta valtavaa päänvaivaa.