Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

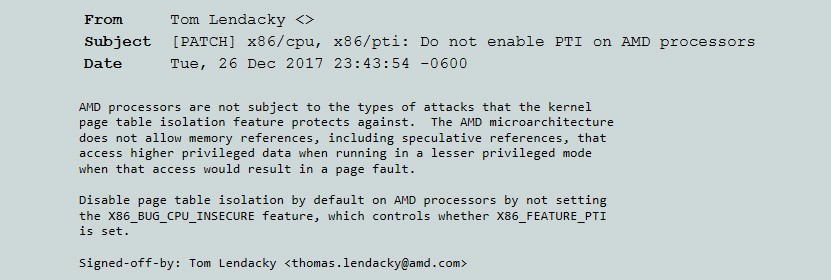

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

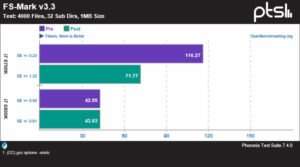

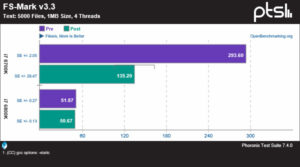

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

No sitten testillä ei ole mitään merkitystä. Työpöytäkoneissa IO ei tietenkään kuormita prosessoria huomattavasti, mutta serverissä tilanne voi olla täysin eri.

Näköjään Apple päivittänyt tuota security ilmoitusta ja Meltdown olisi korjattu myös Sierra ja El Capitan käyttöjärjestemissä.

About the security content of macOS High Sierra 10.13.2, Security Update 2017-002 Sierra, and Security Update 2017-005 El Capitan

Kernel

Available for: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impact: An application may be able to read kernel memory

Description: Systems with microprocessors utilizing speculative execution and indirect branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis of the data cache.

CVE-2017-5754: Jann Horn of Google Project Zero, Werner Haas and Thomas Prescher of Cyberus Technology GmbH, and Daniel Gruss, Moritz Lipp, Stefan Mangard and Michael Schwarz from Graz University of Technology

Entry added January 4, 2018

Myös iOS 11.2 sama homma.

About the security content of iOS 11.2

Kernel

Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

Impact: An application may be able to read kernel memory

Description: Systems with microprocessors utilizing speculative execution and indirect branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis of the data cache.

CVE-2017-5754: Jann Horn of Google Project Zero, Werner Haas and Thomas Prescher of Cyberus Technology GmbH, and Daniel Gruss, Moritz Lipp, Stefan Mangard and Michael Schwarz from Graz University of Technology

Entry added January 4, 2018

[offtopic]

Debitti on paljon pahempi. Creditin kanssa luottokunta hoitaa ongelmia (jonka bisnes on hoitaa niitä ongelmia), mutta debitin kanssa joutuu tappelemaan oman pankin kanssa.

Jenkkipankit. Yllätyt, kun otat selvää niiden login käytännöistä

Jahas, aiemmin oli käsitys että Apple paikkasi nämä jo joulukuussa?

Eikö stuo päivitys ainakin OSX:ään ole tullut joulukuussa mutta for obvious and previously stated reasons ne lisäsi noi tiedot tonne changelogiin vasta eilen?

Joulukuussa noi on päivitetty. MacOS 6.12.2017 ja iOS 2.12.2017.

No niin, eli olin siis kärryillä 😀 Väärinymmärryksen pistän juuri heränneen flunssaisen pään piikkiin :beye:

Vosiko joku nyt ajaa nämä samat testit ihan normaalilla HDD kovalevyllä, kun suurin osa servereistä pyörii edelleen noiden varassa, ihan puhtaasti hinnan takia. Joo se on kiva että porukalla on koneet täys SSD kovalevyjä, mutta edelleen aika harvassa paikassa ne on se pääasiallinen työynpäristö. Sehän tässä eniten kiinnostaa että kuinka pahasti tämä voi rampauttaa markkinoita yleensäkkin. Eikä tosin ainakaan allekirjoittaneella ne kaikki pelitkään mahdu SSD:lle.

Probleemaa ei tule, kun on korttitili erikseen. Mulla ei pysty veloittamaan saldon yli niin isoja tappioita ei voi tulla 8) mutta hyvä pointti silti.

Tarvitseeko edes vastata? Johan täällä ajettiin SATA-2 väylää vasten SSD nopeustestiä ja "ei eroa". Mitä veikkaat vielä hitaamman HDD:n sanovan? :facepalm:

Ongelmia tulee niille joilla on muutenkin hidas kone ja menoa rajoittaa CPU. Silloin bugi voi aiheuttaa ongelmia ihan peruskäytössä.

Jep, tässä on juuri se pointti, että sitten kun CPU on pullon kaula niin vasta silloin se voi hidastua.

Tossa filejenkin siirrossa tarvitaan varmaan NVMe tason kamaa, ehkä jopa raidiin, että saadaan se CPU pullon kaulaksi.

Sama peleissäkin, kuinka usein tulee pelattua CPU tapissa? Itse en niin pelaa mutta onhan täällä foorumilla varmaan jengiä, ketkä painaa kaikki asetukset minimissä 720p näytöllä 400 fps koska kaikki muu tökkii, ainakin jos Ryzen artikkelin kommentti osuutta lukee 😉

Minä, mutta eipä nämä korjaukset pelitehoon vaikuta. Mutta PostgreSQL:ssä tilanne on toisenlainen: heads up: Fix for intel hardware bug will lead to performance regressions

Vaikka PCID tuli jo Westmeressä, niin vasta INVPCID-tuki (Haswellia tuoreemmat) mahdollistaa kunnollisen optimoinnin: x86/mm/kaiser: remove no-INVPCID user ASID flushing – Patchwork

Important information regarding Meltdown/Spectre and Microsoft Security Advisor ADV180002 – Technical Support – Panda Security

Tosi hyvä idea. Jospa sinä tekisit nuo testit, käyttäist omaa aikaasi, ja kirjoittaisit tänne muiden haukuttavaksi ja whinetettäväksi.

Itse nostan hattua kaikille, jotka itse testaavat ja jakavat tuloksensa muille. Jokainen voi sitten itse päättää kuinka hyödyllinen testidata on itselle.

Miksihän sinulla nyt noin meni hiekkaa vakoseen? Varmasti täällä on porukalla isojakin raidi ryppäitä missä voi käytännössä asiaa testata, minulla ei moisia ole. Enkä minä tässä ole väittänyt että on väärin testata perus SSD kokoonpanolla asiaa, kun se täällä suoraan eniten vaikuttaa. Se miten tämä vaikuttaa koko markkinoiden mittakaavassa taas liittyy juurikin noiden suurien serveriryppäiden suorituskykyyn. Se tässä kiinnostaa markkinatilanteen takia.

Ei ole ihan pieni homma ajella testejä isoille määrille eri konfiguraatioita siten että niillä oikeasti on jotakin oikeaa arvoa. Olettaisin että tästä oli kyse. Itselläni oli tarkoitus ajella käännöskokeilu VMWarella kunhan kerkeää, vähän tuohon malliin mitä AION kuvaili.

Jos tarviit jotain jeesiä tai softan pätkää nii mulla voi olla jossain välis aikaa kirjotella jotain. Lähinnä siis Java ja JS työkalut on tällä hetkellä pöydällä.

Ajelen sigun koneella win 10 hostilla vmware prolla kokeeksi imagen jossa on vanilla 16.04.3, ja sitten korjauksen kanssa sekä guestilla että hostilla. Kääntelen image-core-saton yoctolla. Eilen se otti 2,5h kun sorsat piti pudottaa, mutta jos nyt saisi snapshotit imagesta ja tekisi pelkät käännökset paikallista kakkua vasten. Guest tuskin hirveitä vaikuttaa ellei vmware laitevirtualisointi heitä kierrepalloa. Ei tuohon kauheasti tartte apuja, lähinnä aikaa :love:

:kahvi:

Haswell generaatiota eli kyllä sisältää OoOE:n.

Ihan kiva että testejä tehdään erilaisilla kokoonpanoilla, mutta ei tuo ole ollenkaan sama asia kuin että olisi raudan päällä hypervisorina se Vmware ja sen päällä sitten niitä virtuaalikoneita. Ja lisäksi pitäisi olla se paikkaus asennettuna myös piirisarjalle, ei pelkästään hypervisoriin ja virtuaalikoneisiin.

joo ideana onkin rassata sitä host winkkaria, enkä äkkiseltään keksinyt raskaampaa kuormaa kuin vmwaressa ajettava käännös.

Olis tuossa ESXi myös, mutta en lähde sen kanssa säätämään.

Ehkä englantini on vähän heikkoa mutta en kyllä tuosta lauseesta löydä mitään "käytännössä".. effectively = tosi asiassa? Mutta joo, turha tästä enempää jauhaa, ja dokumentointi on vaikeaa mutta tässä se vähän pointtini oli, että nämä haavoittuvuudet ovat niin teknisjargonisesti esitetty, että jopa tietotekniikkaa paljon käyttävän ja ymmärtävän (mutta ei juuri näitä teknistietoja) on vaikea saada selvyyttä onko laitteet haavoittuvia vai ei.

Kuten varmaan huomasit jo myöhemmistä viesteistä mihin vastasit niin tuo ei pidä paikkansa. Oma Intel Atom joka julkaistu 2013 ei ole haavoittuva.

On kyllä tiedossa mutta käsittääkseni aiemmin ei ole näin pahaa haavoittuvuutta tullut eteen. Asian kanssa on tasapainoiltu kyllä. Toimiva laite omaan käyttöön, haluttomuus maksaa turhaan uudesta ja maailman romukasojen kasvattamisen välttäminen ovat painaneet vaakakupissa. Vaikea tilanne ja jotenkin pitäisi saada järkeä nykymeininkiin jossa laitteet/softat vanhenee käsiin turvattomaksi hyvin hyvin lyhyen ajan jälkeen. Mutta eipä ihminen mistään tunnu mitään oppivan joten en kauheasti pane toivoa siihen.

Paljon kiitoksia! Näin vähän arvelinkin, kummastelin vain kun erilaista tietoa löytyi sivustolta joka kuitenkin oli oikeassa tablettini Atom-prossusta jossa tuota ei ole.

Hieman sekavaa on tämä uutisointi. Ja juttua on niin paljon, ettei perheenisä kerkeä montaa tuntia nettiä selata. Vanhempien koneetkin pitäisi käydä päivittämässä. Voisiko tästä tehdä päivittyvän jutun, miten tähän tulee peruskäyttäjän varautua ja miten toimia?

Mitkä asiat ovat peruskäyttäjän kannalta uhattuna? Uskaltaako koneella asioida pankissa, tilata luottokortilla tavaraa, kirjautua sähköpostiin?

Mistä uhka peruskäyttäjää kohtaan tulee? Nettisivuilta, Wi-Fi verkoista, onko uhkaa?

Mitä päivityksiä tulee kytätä ja asentaa? Windows, emolevy, näytönohjain?

Olis varmaan lyhyt selkeä juttu tästä suht haluttu/linkattu? @Sampsa ?

Viestintävirasto kirjoittaa:

Hmm. Eikös tuo Meltdown ollut niin helppoa käyttää, script-kiddies-tasoa? Ja eikö myös onnistu selaimen JavaScriptin kautta?

Aina se suora sanakirjan tarjoama käännös ei ole se oikea.

Esimerkiksi arvostettu Merriam-Websterin sanakirja tarjoaa sille kaksi merkitystä

Ainakin minun nähdäkseni tuossa käytettiin sanaa juuri jälkimmäisessä merkityksessään ja vaikka olisikin tarkoitettu ensimmäistä, sen voidaan silti nähdä pitävän paikkaansa koska tuo nimenomainen tuoteperhe julkaistiin 2012 vaikka osa malleista tulikin 2013 puolella.

Mozilla Foundation Security Advisory 2018-01 – Speculative execution side-channel attack ("Spectre"):

Jos koneessa on Win10, tarvitaan:

1.) Windows updaten kautta tuleva päivitys

2.) Mikäli koneessa on asennettuna erillinen kolmannen osapuolen virustorjuntasovellus, sen pitää olla yhteensopiva Windows-päivityksen kanssa, muuten koko Win-päivitystä ei näytetä/asenneta (yhteensopivuuslista)

3.) Koneen emolevyvalmistajan piirisarjapäivitys (huonosti saatavilla tässä vaiheessa)

Nuo kun laittaa kuntoon (vähintään ykköskohta), niin ei tarvitse huolehtia sen enempää kuin aiemminkaan.

INVPCID-tuki löytyy Haswellista alkaen, eikä pelkästään Haswellia tuoreemmista prossuista. Katsoin juuri äsken omasta Haswellistani, että kyseinen käsky löytyy:

katso liitettä 69009

Thanks! Onkohan Win7 sama juttu? Päivitys saatavilla?

Hoi,

Täällä on todella hyvä selitys normaaleille ihmisille:

Meltdown and Spectre: How chip hacks work

Joku noheva poika vois sen melkein suomentaa, kunhan tekee sen oikein.

Kolmoskohta vaaditaan käsittääkseni vain silloin, jos koneessa on Skylake-prosessori tai uudempi:

LKML: Tim Chen: [PATCH 0/7] IBRS patch series

Jep, sama juttu. Jos ei päivitystä tarjota Windows Updaten kautta automaattisesti, niin sitten pitää ladata ja asentaa paketti manuaalisesti.

Here are Windows 7 and 8.1 fixes for Meltdown and Spectre CPU flaws

Mutta pitää muistaa varmistaa tarkistaa virustorjuntojen sun muiden yhteensopivuus ensin ettei eteen tule windowsin uudelleenasennusta

Niin no, tuon voisi ehkä ilmaista sen niin että "asenna jos elmolevyn valmistaja julkaisee päivityksen".

MS on lisännyt sinne ohjesivulleen tällaisen:

https://support.microsoft.com/en-hk…ive-execution-side-channel-vulnerabilities-in

Niin, siksi se oli mukana omana kohtanaan siinä ohjeessa.

Tuli vaihdettua Bitdefender free antivirus pariin koneeseen ja heti pamahti KB4056892 päivitys molempiin windows updatesta.

Tyhmä kysymys ehkä, pitääkö olla kaikki edelliset MS:n pätsit asennettu että voi tuon erillisen pätsin asentaa? En enää ole yhtään kartalla MS:n sekavasta pätsisysteemistä ja on asentamatta kaikki pätsit GWX/vakoilu-paskeiden jälkeen (joo, ei tarvitse sanoa, tyhmää, mutta huomasin, että aikaa olisi ruvennut menemään älyttömästi kun olisi pitänyt seurata jokaista yksittäistä päivitystä, että mitähän se asentelee, ja sitten MS uudisti systeemin joksikin kumulatiivikseksi hirviöksi). Tarkoitus on siirtyä mahdollisimman nopeasti linuxiin (ehkä dual boottiin win10), voi silti kestää ehkä kuukaudenkin joten mielelläni näihin haavoittuvuuksiin korjauksen asentaisin.

Mulla ei ekalla kerralla update löytäny tätä, mut pistin uudestaan "search updates", niin sitten löyti ja asensin sen.

En usko että 100% kaikkea täytyy olla asennettuna mutta vähintäänkin viimeisimmät service packit. Mutta väittäisin että ei suostu asentumaan jos perus windows 7 asennetaan (eli se 2009 image) + koetetaan tuo sitten asentaa päälle.

Win8.1(.1) ja päivitykset n. GWX:n asti. Tiedä sitten uskaltaako kokeilla jos vetääkin tiiliskiveksi.

Tässä nyt hieman oiotaan siinä mielessä, että ei sen tarvi olla tapissa, ettäkö tuollainen kontekstinvaihto joka aiheuttaa (mahdollisesti?) cachen tyhjennyksen aiheuttaisi hidastumista kun dataa pitää ladata uudestaan. Se prosessorin kuorma ei kuitenkaan ole yleensä tasaista ellei sitten lasketa jotain piin desimaaleja.

Kohta 4) Huolehtia tietoturvasta niinkuin aina muulloinkin. Tärkeistä tiedoista backup, tärkeät salasanat erikseen jne.

Harvemmin näistä suoraan peruskäyttäjälle aiheutuu mitään muita toimenpiteitä kuin niitä mitä pitäisi noudattaa aina muulloinkin.

Amazon AWS customers see slowdown after Meltdown patch

Testing Windows 10 Performance Before and After the Meltdown Flaw Emergency Patch

Aika vähän on vaikutusta ollut Intel hintoihin. I5 coffee lake.

katso liitettä 69041

Ubuntu users of the 64-bit x86 architecture (aka, amd64) can expect updated kernels by the original January 9, 2018 coordinated release date, and sooner if possible.

Ubuntu Updates for the Meltdown / Spectre Vulnerabilities

Kaikki päivitykset eivät ole ihan koko maailmalle jaossa samaan aikaan, mutta nyt pitäisi jo alkaa löytymään.

Kuten jo todettiin, ei tuo varmaankaan kaikkea vaadi, mutta ei kukaan oleta että välistä puuttuisi kasa kaikkia muita päivityksiä, joten voi olla vaikea löytää mistään mitään selkeää riippuvuuslistausta.

En nyt ihan saanut kiinni mikä sinua siinä MS:n päivitysjärjestelmässä tökkii, mutta ilmeisesti siinä on kuitenkin jotain mistä et tykkää, eikä siinä mitään, jokainen tavallaan jne. Jos olet jättänyt välistä ne edelliset security-päivitykset, niin samalla tavalla voit jättää tämänkin.