Spectre ja Meltdown ovat olleet viimepäivien kuumin puheenaihe IT-maailmassa. Suurimman osan huomiosta on saanut Intel, vaikka haavoittuvuudet koskevat myös muita valmistajia.

Spectre- ja Meltdown-haavoittuvuuksien paikkaamisen tiedetään vaikuttavan tietokoneiden suorituskykyyn. Se, miten paljon paikat suorituskykyä laskevat, riippuu ennen kaikkea tietokoneella tehtävistä tehtävistä. Suurimman suorituskyvyn laskut tapahtuvatkin lähinnä datakeskuksissa, joissa palvelimiin kohdistuu raskasta I/O-rasitusta.

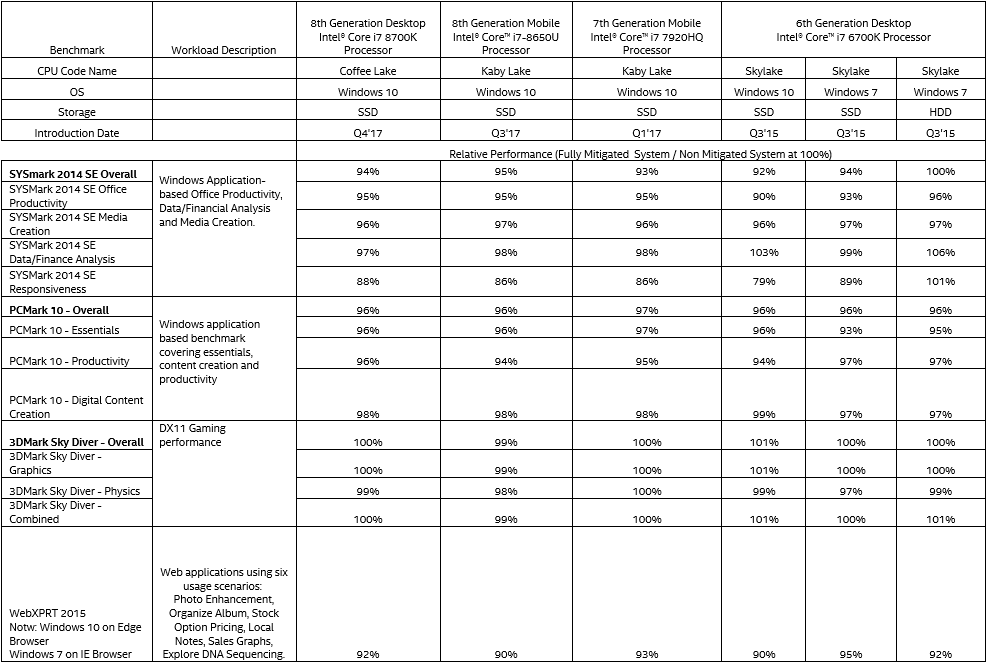

Intel on julkaissut omat suorituskykytestinsä koskien kotikäyttäjien tietokoneita Windows-alustoilla. Testit on ajettu yhtiön kolmen viimeisen sukupolven prosessoreilla käyttäen erilaisia synteettisiä testejä. 8. sukupolven Coffee Lake -prosessoreilla ja 8. ja 7. sukupolven Kaby Lake -mobiiliprosessoreilla testit on suoritettu Windows 10 -käyttöjärjestelmällä ja 6. sukupolven Skylake-prosessoreilla sekä Windows 10:llä käyttäen SSD-asemaa että Windows 7:llä käyttäen SSD-asemaa ja kiintolevyä. Testit ajettu SYSmark 2014 SE-, PCMark 10- 3DMark Sky Diver- ja WebXPRT 2015 -ohjelmilla.

Intelin omien testien mukaan suorituskyky on laskenut lähes jokaisessa testissä, mutta muutama poikkeuskin löytyy. Suorituskyvyn kerrotaan jopa parantuneen kiintolevyllä ja Windows 7:llä varustetulla Skylake-kokoonpanolla SYSMark 2014 SE:n Data/Finance Analysis- ja Responsiveness-testeissä sekä samalla prosessorilla, SSD-asemalla ja Windows 10 -käyttöjärjestemällä SYSMark 2014 SE:n Data/Finance Analysis -testissä, 3DMark Sky Diverin kokonaistuloksessa, grafikka-testissä ja grafiikka- ja fysiikkatestit yhdistävässä Combined-testissä.

Suurin negatiivinen vaikutus päivityksistä on saatu SYSMark 2014 SE:n Responsiveness-testissä Skylake-prosessorilla Windows 10 -alustalla ja Kaby Lake -mobiiliprosessoreilla. Skylaken tapauksessa suorituskyky oli vaivaiset 79 % alkuperäisestä, kun Kaby Lakejen suorituskyky riitti niin ikään erittäin heikkoon 86 %:iin alkuperäisestä. Myös Coffee Lake -kokoonpanoin ja Windows 7:lla ja SSD-asemalla varustetun Skylake-kokoonpanon tulokset laskivat alle 90 %:iin päivittämättömien verrokkien tuloksista samassa testissä.

Löydät kaikki suorituskykylukemat uutisen kuvasta, jonka voi avata täyteen kokoon klikkaamalla.

Lähde: Intel

Alkuperäinen kirjoittaja Stephen Elop: ↑

Käsittääkseni meltdownin tukkiminen vaatii windows päivityksen lisäksi uuden mikrokoodin

Nyt tässä systeemissä on vissiin mennyt lainaukset vähän väärin…:confused: Ainakaan en itse muista että olisin kirjoittanut Meltdowin vaativan myös mikrokoodipäivityksiä. No joo ei liity asiaan…Jatkakaa.

Alkuperäinen kirjoittaja Stephen Elop: ↑

Käsittääkseni meltdownin tukkiminen vaatii windows päivityksen lisäksi uuden mikrokoodin

Nyt tässä systeemissä on vissiin mennyt lainaukset vähän väärin…:confused: Ainakaan en itse muista että olisin kirjoittanut Meltdowin vaativan myös mikrokoodipäivityksiä. No joo ei liity asiaan…Jatkakaa.

ohoh.

korjasin.

Olin ehkä meinannut alkaa vastaamaan johonkin viestiisi, jättänyt sen kirjoittamisen kesken, ja myöhemmin vastannut tuohon niin sinne jääänyt to alku tuosta.

ohoh.

korjasin.

Olin ehkä meinannut alkaa vastaamaan johonkin viestiisi, jättänyt sen kirjoittamisen kesken, ja myöhemmin vastannut tuohon niin sinne jääänyt to alku tuosta.

No ohhoh, Acerin tuelta pamahti tällainen viesti:

Koneeni todellakin on haavoittuvainen.. tuo linkki on Intel Management Engine haavoittuvuuksista. Hyvin pelaa Acerin support. zeezus.

No ohhoh, Acerin tuelta pamahti tällainen viesti:

Koneeni todellakin on haavoittuvainen.. tuo linkki on Intel Management Engine haavoittuvuuksista. Hyvin pelaa Acerin support. zeezus.

Vaikuttaa varsin asiantuntevilta tunareilta jotka tuon on julki pistäneet..

Vaikuttaa varsin asiantuntevilta tunareilta jotka tuon on julki pistäneet..

Tosiaan, jos microcode päivitys ajetaan sisään käyttistasolta niin se täytyy olla aina asennettuna. Toinen vaihtoehto on päivittää BIOS. BIOS määrää alkuperäisen microcoden, jonka sitten bootloaderi yliajaa, eli jos microcode myöhemmin poistetaan, palautuu toiminta siihen mitä BIOS:ssa on, koska käyttis ei osaa ylikirjoittaa microcodeosiota BIOS:sta….

Linuxilla Intelin microcode päivityksen voi asentaa useimmiten asentamalla paketin intel-ucode (joka siis sisältää kaikki Intelin microcodepäivitykset ja pitäisi olla joka paketinhallinnasta saatavissa, Debianilla näkyy olevan nimellä intel-microcode ja löytyy non-free reposta, joka täytyy ensin ottaa erikseen käyttöön), AMD:n microcode on linux-firmware paketissa mukana, joka on peruspaketti ja aina asennettu, eli vain Intel-käyttäjien tarvitsee asentaa erikseen. Microcoden .img pitää olla bootloaderissa ennen Linux .img:ea jotta se tulee käyttöön, mutta GRUB tekee tämän automaattisesti, kun sen config vain päivitetään intel-ucoden asentamisen jälkeen. Eli asentaa vain paketin intel-ucode ja päivittää GRUB:n. Jos käyttää jotain muuta bootloaderia kuin GRUB:ia niin silloin käsittääkseni pitää manuaalisesti värkätä bootloaderin sekaan tuo intelin microcodepäivitys. grub.cfg:n initrd kohdan tulee näyttää siis tältä:

Käsittääkseni version 2 "Spectre" vaatii microcodepäivityksen OS päivityksen lisäksi, kun OS päivitys riittää versioihin 1 (myös "Spectre") ja 3 ("Meltdown"). Ja tätä Intel ei siis aio tuottaa yli 5 vuotta vanhoihin prosessoreihin. Tosin Spectre on kuulemma hankala toteuttaa ja täten ei riitä ainoaksi syyksi normikäytössä lähtä ostamaan uutta rosessoria.

Tuon takia itse huolin NAS:iin vain hardwarea joka tukee IPMI:ä. Helppo vaikkapa biossia säädellä netin ylitse. Maksaa yleensä hieman enemmän kun löytyy vain serverikäyttöön tarkoitetuilta emolevyiltä. Mutta on se vaan niin paljon helpompi hallita ja värkätä, ettei voi kuin suositella…

Itsellä ei ainakaan Arch:ssa mitään ongelmia ole ollut fiksatussa kernelissä (4.14-sarja), mutta Ubuntu tietääkseni muokkaa kerneliä runsaamminpuoleisesti? Enkä ole huomannut mitenkään koneenkaan hidastuneen. Onko kellään havaintoja onko missään mittailtu ja julkaistu artikkelia kuinka päivitys on tiputtanut suorituskykyä ja missä tilanteissa? Käsittääkseni tuo suorituskyvyn tippuminen on varsin riippuvainen tilanteesta.

Itsellä kun NAS:ssa FreeNAS käyttiksenä, niin saanee vielä odotella päivitystä. FreeBSD (josta FreeNAS siis tehdään/muokataan) kun sai tiedon koko ongelmasta vasta joulukuun lopussa:

Kun Linuxpuolelle tämä tieto tuli jo marraskuussa, esim. Ubuntu on ilmoittanut saaneensa tiedon tästä NDA:n alaisena "jo" 9 päivä marraskuuta. Sitä en tiedä saiko kernel porukka jo ennen tätä tietoonsa (tai saiko esim. Microsoft tai Apple tietää jo ennen tätä), mutta FreeBSD on aika pahassa jälkijunassa… Ihme ettei kukaan heille ilmoittanut aikaisemmin…

Tosiaan, jos microcode päivitys ajetaan sisään käyttistasolta niin se täytyy olla aina asennettuna. Toinen vaihtoehto on päivittää BIOS. BIOS määrää alkuperäisen microcoden, jonka sitten bootloaderi yliajaa, eli jos microcode myöhemmin poistetaan, palautuu toiminta siihen mitä BIOS:ssa on, koska käyttis ei osaa ylikirjoittaa microcodeosiota BIOS:sta….

Linuxilla Intelin microcode päivityksen voi asentaa useimmiten asentamalla paketin intel-ucode (joka siis sisältää kaikki Intelin microcodepäivitykset ja pitäisi olla joka paketinhallinnasta saatavissa, Debianilla näkyy olevan nimellä intel-microcode ja löytyy non-free reposta, joka täytyy ensin ottaa erikseen käyttöön), AMD:n microcode on linux-firmware paketissa mukana, joka on peruspaketti ja aina asennettu, eli vain Intel-käyttäjien tarvitsee asentaa erikseen. Microcoden .img pitää olla bootloaderissa ennen Linux .img:ea jotta se tulee käyttöön, mutta GRUB tekee tämän automaattisesti, kun sen config vain päivitetään intel-ucoden asentamisen jälkeen. Eli asentaa vain paketin intel-ucode ja päivittää GRUB:n. Jos käyttää jotain muuta bootloaderia kuin GRUB:ia niin silloin käsittääkseni pitää manuaalisesti värkätä bootloaderin sekaan tuo intelin microcodepäivitys. grub.cfg:n initrd kohdan tulee näyttää siis tältä:

Käsittääkseni version 2 "Spectre" vaatii microcodepäivityksen OS päivityksen lisäksi, kun OS päivitys riittää versioihin 1 (myös "Spectre") ja 3 ("Meltdown"). Ja tätä Intel ei siis aio tuottaa yli 5 vuotta vanhoihin prosessoreihin. Tosin Spectre on kuulemma hankala toteuttaa ja täten ei riitä ainoaksi syyksi normikäytössä lähtä ostamaan uutta rosessoria.

Tuon takia itse huolin NAS:iin vain hardwarea joka tukee IPMI:ä. Helppo vaikkapa biossia säädellä netin ylitse. Maksaa yleensä hieman enemmän kun löytyy vain serverikäyttöön tarkoitetuilta emolevyiltä. Mutta on se vaan niin paljon helpompi hallita ja värkätä, ettei voi kuin suositella…

Itsellä ei ainakaan Arch:ssa mitään ongelmia ole ollut fiksatussa kernelissä (4.14-sarja), mutta Ubuntu tietääkseni muokkaa kerneliä runsaamminpuoleisesti? Enkä ole huomannut mitenkään koneenkaan hidastuneen. Onko kellään havaintoja onko missään mittailtu ja julkaistu artikkelia kuinka päivitys on tiputtanut suorituskykyä ja missä tilanteissa? Käsittääkseni tuo suorituskyvyn tippuminen on varsin riippuvainen tilanteesta.

Itsellä kun NAS:ssa FreeNAS käyttiksenä, niin saanee vielä odotella päivitystä. FreeBSD (josta FreeNAS siis tehdään/muokataan) kun sai tiedon koko ongelmasta vasta joulukuun lopussa:

Kun Linuxpuolelle tämä tieto tuli jo marraskuussa, esim. Ubuntu on ilmoittanut saaneensa tiedon tästä NDA:n alaisena "jo" 9 päivä marraskuuta. Sitä en tiedä saiko kernel porukka jo ennen tätä tietoonsa (tai saiko esim. Microsoft tai Apple tietää jo ennen tätä), mutta FreeBSD on aika pahassa jälkijunassa… Ihme ettei kukaan heille ilmoittanut aikaisemmin…

Windowsille tuli jo joskus marraskuussa patcheja näihin haavoittuvuuksiin liittyen. Eiköhän Microsoft ja Apple ole olleet tietoisia näistä about heti silloin kesällä, kun Google on nämä löytänyt.

Syy miksi avoimen lähdekoodin hermannit saavat tietää näistä myöhässä on se, että todennäköisyys haavoittuvuuksien vuotamiselle kasvaa noin stetsonista vetämällä 50 % jokaisena 24h heille kertomisen jälkeen. Linux kehittäjiin luotetaan selvästi hitunen enemmän mitä *BSD-kavereihin. Etenkin kun siellä *BSD-puolella on kritisoitu näitä NDA:n alaisia settejä aiemminkin.

edit: Nytkin tämä homma vuosi sen takia, että joku oli laskenut 1+1 Linuxiin tullessa turbonopeudella PTI-patcheja, mitkä normaalisti kokisivat kuukausien vänkäämisen ja tuunaamisen postituslistalla ennen kuin ne otettaisiin kerneliin.

Windowsille tuli jo joskus marraskuussa patcheja näihin haavoittuvuuksiin liittyen. Eiköhän Microsoft ja Apple ole olleet tietoisia näistä about heti silloin kesällä, kun Google on nämä löytänyt.

Syy miksi avoimen lähdekoodin hermannit saavat tietää näistä myöhässä on se, että todennäköisyys haavoittuvuuksien vuotamiselle kasvaa noin stetsonista vetämällä 50 % jokaisena 24h heille kertomisen jälkeen. Linux kehittäjiin luotetaan selvästi hitunen enemmän mitä *BSD-kavereihin. Etenkin kun siellä *BSD-puolella on kritisoitu näitä NDA:n alaisia settejä aiemminkin.

edit: Nytkin tämä homma vuosi sen takia, että joku oli laskenut 1+1 Linuxiin tullessa turbonopeudella PTI-patcheja, mitkä normaalisti kokisivat kuukausien vänkäämisen ja tuunaamisen postituslistalla ennen kuin ne otettaisiin kerneliin.

Microsoft Says Windows 10 PCs Running Haswell Or Older Intel CPUs Can Expect Significant Slowdowns Post-Spectre Patch | HotHardware

Tuo on kyllä jotenkin huvittavaa miten kerrotaan että Haswell ja vanhemmat prossut tulevat ottamaan pahiten osumaa Variant 2:n paikkaamisesta, mutta sitten kuitenkin koko ajan on myös kerrottu ettei yli 5v prossuille ole edes tulossa mitään mikrokoodipäivityksiä jotka siihen vaikuttaisivat (jolloin tämä Variant 2, eli "Branch Target Injection" jää käytännössä niiden prossujen osalta paikkaamatta). Päättäisivät jo! 😀

Microsoft Says Windows 10 PCs Running Haswell Or Older Intel CPUs Can Expect Significant Slowdowns Post-Spectre Patch | HotHardware

Tuo on kyllä jotenkin huvittavaa miten kerrotaan että Haswell ja vanhemmat prossut tulevat ottamaan pahiten osumaa Variant 2:n paikkaamisesta, mutta sitten kuitenkin koko ajan on myös kerrottu ettei yli 5v prossuille ole edes tulossa mitään mikrokoodipäivityksiä jotka siihen vaikuttaisivat (jolloin tämä Variant 2, eli "Branch Target Injection" jää käytännössä niiden prossujen osalta paikkaamatta). Päättäisivät jo! 😀

Tä? Ei microsoft ole tehnyt mitään päätöksiä 5 vuoden rajasta, joten miten ihmeessä se voisi kommentoida sellaisia?

Tä? Ei microsoft ole tehnyt mitään päätöksiä 5 vuoden rajasta, joten miten ihmeessä se voisi kommentoida sellaisia?

En minä Microsoftista puhunutkaan, vaan laitevalmistajista. Oliko se nyt peräti Intel (vai Asus) joka niin totesi?

En minä Microsoftista puhunutkaan, vaan laitevalmistajista. Oliko se nyt peräti Intel (vai Asus) joka niin totesi?

No miten se liittyy sitten uutisen jossa käsitellään microsoftia ja microsoftin arvioita nopeushaitoista?

Vai yrititkö jotain vitsiä heittää?

No miten se liittyy sitten uutisen jossa käsitellään microsoftia ja microsoftin arvioita nopeushaitoista?

Vai yrititkö jotain vitsiä heittää?

Sanoin että "sitten kuitenkin koko ajan on myös kerrottu ettei yli 5v prossuille ole edes tulossa mitään mikrokoodipäivityksiä". Tarkoitin siis yleisesti, enkä tuossa millään tavalla sanonut että Microsoft olisi sellaista väittänyt, vaan että sellaista on mediassa koko ajan toitotettu. Oletan tosin että jos eivät ole aivan sokeita, niin ovat siitä tietoisia myös Microsoftilla. Voi olla ettei asia heitä syvemmin kiinnostakaan, mutta vähintään näiden aiheesta uutisoivien sivustojen olisi syytä siihen kiinnittää huomiota ihan vaan informatiivisemman uutisoinnin nimissä. Ja siis tuossa jutussahan oli muutakin asiaa kuin pelkästään sitä MS:n tiedotteen lainaamista.

Ja tosiaan se oli itse Intel joka siitä 5v rajauksesta on puhunut:

Intel says it will patch 90 percent of recent chips by next week (updated)

En nyt löytänyt tähän hätään parempaa lähdettä, mutta ei se asiaa muuta.

Sanoin että "sitten kuitenkin koko ajan on myös kerrottu ettei yli 5v prossuille ole edes tulossa mitään mikrokoodipäivityksiä". Tarkoitin siis yleisesti, enkä tuossa millään tavalla sanonut että Microsoft olisi sellaista väittänyt, vaan että sellaista on mediassa koko ajan toitotettu. Oletan tosin että jos eivät ole aivan sokeita, niin ovat siitä tietoisia myös Microsoftilla. Voi olla ettei asia heitä syvemmin kiinnostakaan, mutta vähintään näiden aiheesta uutisoivien sivustojen olisi syytä siihen kiinnittää huomiota ihan vaan informatiivisemman uutisoinnin nimissä. Ja siis tuossa jutussahan oli muutakin asiaa kuin pelkästään sitä MS:n tiedotteen lainaamista.

Ja tosiaan se oli itse Intel joka siitä 5v rajauksesta on puhunut:

Intel says it will patch 90 percent of recent chips by next week (updated)

En nyt löytänyt tähän hätään parempaa lähdettä, mutta ei se asiaa muuta.

Jossain näin uutisen tai linkin siihen, että jos virustutkat eivät nyt aja tuota rekisterifixiä, niin Update kyllä toimii mutta ei anna uusia päivityksiä. Missäköhän tuo oli?

Jossain näin uutisen tai linkin siihen, että jos virustutkat eivät nyt aja tuota rekisterifixiä, niin Update kyllä toimii mutta ei anna uusia päivityksiä. Missäköhän tuo oli?

..

..

Olisikohan ollut näissä: https://support.microsoft.com/en-us…ndows-security-updates-and-antivirus-software / Until your anti-virus adds this Registry key, you aren't getting any more Windows security updates (meni kyllä jonkin aikaa, kun googlailin aihetta, näin varmasti jonkun postaavan aiheesta täällä foorumin puolella..)

Olisikohan ollut näissä: https://support.microsoft.com/en-us…ndows-security-updates-and-antivirus-software / Until your anti-virus adds this Registry key, you aren't getting any more Windows security updates (meni kyllä jonkin aikaa, kun googlailin aihetta, näin varmasti jonkun postaavan aiheesta täällä foorumin puolella..)

Joo en ole varma oliko sama mutta saman luin täältä.

Mainitaan se tuossa MS omassa tekstissä.

Mielestäni aika kova vaatimus MSltä tiputtaa vastuu kolmannen osapuolen softatoimittajalle.

Kuten tuossakin on mainittu, niin nyt jos et seuraa koneen elämää joku voi ujuttaa disabloivan fixin ja kone on tulevaisuudessa reikiä täys. Varmaan ajan myötä korjaantuu kun toimittajat tukevat tätä ja MS poistaa tuon vaatimuksen ja ajaa natiivistiä tätä uutta eristystä.

Joo en ole varma oliko sama mutta saman luin täältä.

Mainitaan se tuossa MS omassa tekstissä.

Mielestäni aika kova vaatimus MSltä tiputtaa vastuu kolmannen osapuolen softatoimittajalle.

Kuten tuossakin on mainittu, niin nyt jos et seuraa koneen elämää joku voi ujuttaa disabloivan fixin ja kone on tulevaisuudessa reikiä täys. Varmaan ajan myötä korjaantuu kun toimittajat tukevat tätä ja MS poistaa tuon vaatimuksen ja ajaa natiivistiä tätä uutta eristystä.

Taitaa heittämällä suosituimmat AV:t jo tukea päivitystä. Eli löytyy 2x Y: Microsoft Windows January 2018+ antivirus security update compatibility matrix

Mitä tulee vaatimukseen testata, ymmärsin itse että AV:t on vähän spesiaaleja. Eli mahdollisesti AV:t herkästi tekee juuri sitä mitä MS päivityksessä blokataan?

En tiedä, tälläisen perstuntuman vaan sain koko hommasta. Joku hämärä muistikuva myös. Osaako joku kertoa ehkä paremmin mistä tää koko AV:n pitää tukea homma lähti?

Mitä tulee sysätä AV valmistajalle vastuu tuon osalta, mun mielestä ihan loogista.

AV softan pitää asettaa se avain, joten joka tapauksessa AV softan pitää päivittyä. Avainta ei toki voi asettaa, jos softa ei toimi patchin kanssa. Oletttavasti AV:n tekijä testaa asian nopeiten, ja ehkä tärkeämmin varmiten.

Taitaa heittämällä suosituimmat AV:t jo tukea päivitystä. Eli löytyy 2x Y: Microsoft Windows January 2018+ antivirus security update compatibility matrix

Mitä tulee vaatimukseen testata, ymmärsin itse että AV:t on vähän spesiaaleja. Eli mahdollisesti AV:t herkästi tekee juuri sitä mitä MS päivityksessä blokataan?

En tiedä, tälläisen perstuntuman vaan sain koko hommasta. Joku hämärä muistikuva myös. Osaako joku kertoa ehkä paremmin mistä tää koko AV:n pitää tukea homma lähti?

Mitä tulee sysätä AV valmistajalle vastuu tuon osalta, mun mielestä ihan loogista.

AV softan pitää asettaa se avain, joten joka tapauksessa AV softan pitää päivittyä. Avainta ei toki voi asettaa, jos softa ei toimi patchin kanssa. Oletttavasti AV:n tekijä testaa asian nopeiten, ja ehkä tärkeämmin varmiten.

Joo, mutta tuossa MS:n artikkelissa sanottiin että jatkossa ei tule muitakaan tietoturvapäivityksiä ennen kuin asia on kunnossa. Jos pitää paikkaansa, niin kuulostaa vähän erikoiselta. Syy voi olla siinä että se nyt tehty muutos on niin merkittävä, että se pitää huomioida myös kaikissa tulevissa päivityksissä. Muuten tuota vaatimusta on vaikea ymmärtää.

Tai sitten siinä on ihan vain ajatusvirhe, joka ei sekään ihmetyttäisi kun ottaa huomioon millaisella kiireellä tätä sekamelskaa on hoidettu.

Joo, mutta tuossa MS:n artikkelissa sanottiin että jatkossa ei tule muitakaan tietoturvapäivityksiä ennen kuin asia on kunnossa. Jos pitää paikkaansa, niin kuulostaa vähän erikoiselta. Syy voi olla siinä että se nyt tehty muutos on niin merkittävä, että se pitää huomioida myös kaikissa tulevissa päivityksissä. Muuten tuota vaatimusta on vaikea ymmärtää.

Tai sitten siinä on ihan vain ajatusvirhe, joka ei sekään ihmetyttäisi kun ottaa huomioon millaisella kiireellä tätä sekamelskaa on hoidettu.

Jaa, tuo "muitakaan" on mennyt multa ohi.

Se on tietty vähän hassua. Tosin ehkä menee kuten sanoit.

Jaa, tuo "muitakaan" on mennyt multa ohi.

Se on tietty vähän hassua. Tosin ehkä menee kuten sanoit.

Meltdown and Spectre: does patching your PC impact game performance?

Meltdown and Spectre: does patching your PC impact game performance?

Toi Witcher 3 kyllä jännä.

Tossa on tosin myös huomio:

tl;dr kuitenkin se, ettei mitään kovin ihmeellistä eroa ole pelaamisessa.

Toi Witcher 3 kyllä jännä.

Tossa on tosin myös huomio:

tl;dr kuitenkin se, ettei mitään kovin ihmeellistä eroa ole pelaamisessa.

Dellin läppärin Command Update tarjoili päivityksiä, joissa ei kuitenkaan ollut uutta biossia. Kävin kuitenkin tarkistamassa sivuilta itse, niin olihan siellä uusi BIOS tarjolla. Patch noteissa mainittu "Update to the latest CPU microcode to address CVE-2017-5715". Sinällään mystistä että tätä päivitystä ei tarjottu automaattisen kanavan kautta.

Vielä mystisempää tässä on se, että päivitys on julkaistu 29.12.2017. Eli siis ennen kuin tämä tuli julkiseksi (3.1.2018). Hyvin on siis laitevalmistajat tienneet tämän olemassaolosta kun korjauskin oli tehty ennen tätä koko paskamyrskyä. 🙂

Dellin läppärin Command Update tarjoili päivityksiä, joissa ei kuitenkaan ollut uutta biossia. Kävin kuitenkin tarkistamassa sivuilta itse, niin olihan siellä uusi BIOS tarjolla. Patch noteissa mainittu "Update to the latest CPU microcode to address CVE-2017-5715". Sinällään mystistä että tätä päivitystä ei tarjottu automaattisen kanavan kautta.

Vielä mystisempää tässä on se, että päivitys on julkaistu 29.12.2017. Eli siis ennen kuin tämä tuli julkiseksi (3.1.2018). Hyvin on siis laitevalmistajat tienneet tämän olemassaolosta kun korjauskin oli tehty ennen tätä koko paskamyrskyä. 🙂

Eikö tästä aika moni ole tiennyt ennen julkistamista?

Voisiko toi olla päivityksen päiväys, ei julkaisun päivämäärä? Eli tehty valmiiksi ennen julkaisua, ja julkaisussa näkyy päivämäärä kun luotu.

Noh, tämä on varmaan kaikki toissijaista, ainakin sait siihen microcode päivityksen.

Oma speksien kone jää nuolemaan näppejään. 😀

Eikö tästä aika moni ole tiennyt ennen julkistamista?

Voisiko toi olla päivityksen päiväys, ei julkaisun päivämäärä? Eli tehty valmiiksi ennen julkaisua, ja julkaisussa näkyy päivämäärä kun luotu.

Noh, tämä on varmaan kaikki toissijaista, ainakin sait siihen microcode päivityksen.

Oma speksien kone jää nuolemaan näppejään. 😀

Näin se varmaan on. Kaikilla suurimmilla toimijoilla tämä on ollut tiedossa jo useamman kuukauden. VMwarenkin kohdalla ensimmäinen päivitys julkaistiin vähin äänin viime vuoden puolella.

Näin se varmaan on. Kaikilla suurimmilla toimijoilla tämä on ollut tiedossa jo useamman kuukauden. VMwarenkin kohdalla ensimmäinen päivitys julkaistiin vähin äänin viime vuoden puolella.

Joo kyllähän on siitä ollut juttua että on tiedetty, tämä nyt vain lähinnä varmisti tuota spekulointia että korjaukset on aloitettu jo kyllä ennen kuin asia tuli julki. Ainakin omalta osalta.

Tässä vielä tuo release suoraan, voi sitten kukin tehdä omat päätelmänsä.

https://www.dell.com/support/home/us/en/4/Drivers/DriversDetails?driverId=DN45R

Joo kyllähän on siitä ollut juttua että on tiedetty, tämä nyt vain lähinnä varmisti tuota spekulointia että korjaukset on aloitettu jo kyllä ennen kuin asia tuli julki. Ainakin omalta osalta.

Tässä vielä tuo release suoraan, voi sitten kukin tehdä omat päätelmänsä.

https://www.dell.com/support/home/us/en/4/Drivers/DriversDetails?driverId=DN45R