Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

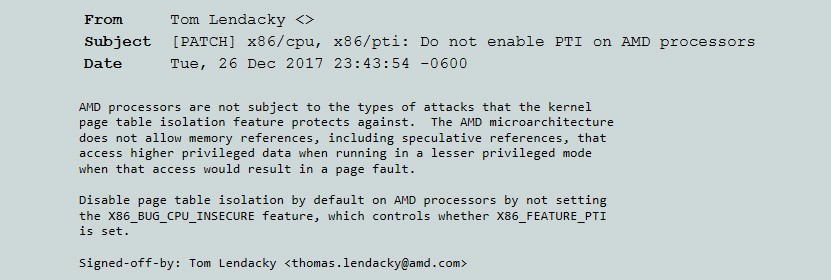

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

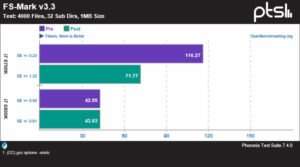

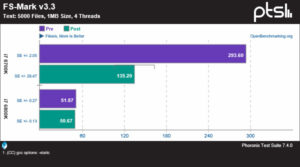

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Oliko tuota variant 2:sta saatu millään toimimaan?

On ainakin Intelillä

Googlen project zerolla on PoC:

Project Zero

Yllättävän isojakin suorituskyky droppeja nähdään kun bios päivitys on lyöty vielä rinnalle:

Tulee ainakin hyvät boostit kun seuraava sukupolvi missä tämä on korjattu.

Eikös nämä tietoturva-aukot olleet seurausta juuri siitä, että on puristettu laskentatehoa/nopeutta niin paljon kuin vaan saadaan, kun kellotaajuuksien kanssa on tullut seinä vastaan ja sitten hieman "oiottu" arkkitehtuurivalinnoissa? Mutu: eli korjaukset ei välttämättä hirveästi ainakaan nopeuta prosessoreita.

Kyllä täällä jo eräs AMD-fanaattinen henkilö esitti arvion, että YouTube varmaan lakkaa toimimasta koska Googlen palvelinsalit kyykkäävät näiden tietoturvapätsien takia :rofl:

Prkl jos joudutaan olemaan ilman kissavideoita! 😡 :rage:

Joo, ne korjaa ne. Prossuissa on ja tulee aina olemaan bugeja.

Juu pääsee Intel mainostamaan että uusi sukupolvi on 30% tehokkaampi.

Viis youtubesta pornhub mua huolestutaa. Riittäkö siellä kapasiteetii jakaa pöpöjä. Itse en moista päivitystä tunge koneeseen. Täällä ei ole salaisuuksia vaan tämä on vain käyttöön. Pankkiasiat yms hoituu sitten ihan eri vehkeellä jota ei käytetä muuhun.

10 vuotta ja hakkerit eivät ole löytäneet. Se tarkoittaa että intel hakkeroi tahallaan prossut, jotta saa niitä hidastettua? Johan kaikkeen vanhaan on tuki loppunut aikoja siten. Pitääkö siirtyä XP käyttäjäksi? Niitähän on paljon. Tuleeko päivitys siten XP:llekin? Hieman kummallista touhua.

Jos olisi uudempi kone hakisin inteliltä korvauksia arvon ja tehon laskusta. Linuxin puolella joidenkin tietojen mukaan voi raskaampien softien käyttäjä joutua vaihtamaan prosessorin tai koko koneen. Sama lienee edessä varsinkin läppäripuolella. Ja läppärihän lämpneen kun siitä joutuu oottmaan viimeisetkin rippeet.

on kuin autojen päästöväärennös. Ihan sama roskaa ja samaan sarjaan Kun uusi ei muuten mene kaupaksi. Enkä ihmettele, kun katselin viimeaikojenkin prossujen tehoja ja vertailin esim i5 6500 ja i5 7400…mitään ei tapahtunut reilussa vuodessa. Piti koneita rakentaa muksuille mutta havaitsin, että vanhat i7 menevät hyvin, kun eivät pelaakaan.

Mulla on takuuvarma korjaus kaikkii bugeihin ja aukkoihin, kaikkiin keksimättömiinkin. Hidastaa konetta merkittävästi, mutta hei…turvallisuus ensin, uhan korkeudesta viis – Virtajohto ja akku pois.

Odotan innolla – Mitenköhän ne selittää muistien hintojen tuplaantumisen parissa vuodessa. Vanhoista saa käytettynä enemmän kuin maksoivat kaupassa. Siellähän tehtiin myyntiä edistä DDR3 -> DDR4 siirto. Kauppa oli tyrehtyä, joten nostettiin hintoja.

Rahan keräämistä kaikki tyynni.

Olen edellen sitä mieltä suurin tietoturva ja yksityisyyden ongelma ovat microsoft, win10, android ja appit. Loppu on näprelytä. Asennamme ne suurimmat ongelmat itse.

Ei perkele, nyt lenti kaljat näytölle. :rofl:

Tuossa olisi Intelille kyllä saumaa kun ovat perseilleet sen verran nykykamppeiden kanssa (2keur i9 hammastahnalla ja muut Aku Ankan parhaat) 😀

Core2 ovat haavioittuvia:

… Vaikka eivät ole suoraan Intelin listalla:

Intel® Product Security Center

Haavoittuvuus on yhdistelmä CPU:n ja OS:n ominaisuuksia.

Kolme joukkokannetta jo aloitettu Inteliä vastaan :

Intel hit with three lawsuits over chip security

Kuten yleensä, veikkaan finanssivaikutusten jäävän pieniksin ja lakimiesten hyötyvän.

Itse lataan Inteliä lisää, jos tästä vielä dippaa 😀

Huvittavaa on, että tässä Meltdown/Spectre huumassa oheiset uutiset jäävät hyvin vähälle huomiolle, kun muina aikoina niitä reposteltaisiin kunnolla. Kaikki on niin kovin suhteellista:

AMD PSP Affected By Remote Code Execution Vulnerability – Phoronix

Western Digital My Cloud drives have a built-in backdoor

Fortnite päivittänyt yhden servereistään.

Epic Services & Stability Update – Forums

En oikein ymmärrä tuota, että Intel lähettää korjauksen laitevalmistajille jotka sitten jakavat päivitykset kuluttajille. Esim. itselläni Hasswell prossu jollain Gigabyten 2013 vuosimallin emolevyllä ja olen aika varma ettei siihen ole mitään Bios päivitystä tulossa. Eiköhän näihin vanhempiin kamoihin ainoat päivitykset tule käyttöjärjestelmä tasolla.

Pätsäyksen toimivuuden tilanne nyt:

Spectre.md · GitHub

Lainaus:

– Spectre (Variant 2) is still unfixed on Linux at this time. It's fixed on Windows on Intel systems with a microcode update delivered by the OEM.

– On AMD CPUs, retpoline isn't needed and usage of the LFENCE instruction is enough to protect against Variant 2 of Spectre

– Spectre (Variant 1) is currently unfixed in general. Some attempts at mitigating for specific applications such as reducing timer precision in JavaScript are being developed

Tuossa samassa reddit topicissa pelitestiä jossa overal fps pysyy samana, mutta minimit ottaa pahasti osumaa.

1. intel luvannut korjauksia vain 5v vanhoihin tai uudempiin prosuihin

2. OEM valmistajat helisemässä, BIOS osastoilla revitään peliverkkareita, tuettavia alustoja on satoja…. Siitä voi arvata kuinka moni vanhempi platta saa päivityksen…

3. Osaa näistä ei voi pätsätä pelkästään käyttöjärjestelmätasolla (nykytietämyksen mukaan)

4. Kaikkea ei voi teoreettisesti (vain tunnetut variantit) pätsätä edes CPU mikrokoodin päivityksellä, vaan tarvitaan matalamman tason CPU:n muutoksia (uusi CPU, ja vieläpä tod.näk. arkkitehtuurikorjaus rautatasolla)

Eli veikkaan, että arvauksesi pätsien saamisesta 2013 raudalle osunee oikeaan: se mitä tulee ja toimii kuten toimii, tulee käyttistasolla…

Ja ymmärtääkseni tuossa oli vasta Meltdown pätsi, eikä mikrokooditason Spectre (2) pätsiä? Kyllä sitä hittiä tulee etenkin VM ajajille, etenkin näin alussa, kun pätsejä ei ole vielä optimoitu.

"– Itse olisin taipuvainen ajattelemaan, että tässä on yksi hyökkäys. Meltdown on yksi tapa hyödyntää sitä, ja Spectressä on kaksi eri tapaa toteuttaa hyökkäys, arvelee Eronen."

Lähde: Prosessoreiden maailmanlaajuinen haavoittuvuusongelma ei ole vaarallista tavallisille käyttäjille, kertoo Kyberturvallisuuskeskus

:tup:

Kymmeneen vuoteen kukaan ei ole hyödyntänyt tätä "helppoa" aukkoa. Kaikenlaisia salasananojen urkintoja on silti olut aina.:geek:

:tdown:

Itsellä melko uusi Gigabyte H270N-WIFI emo ja Gigabyte ei ole vieläkään korjannut tuota marraskuussa ilmestynyttä Intel ME haavoittuvuutta.

Intel® Product Security Center

Varmaankin tullut tietoon tämä hässäkkä niin on jäissä tuon aikaisemman haavoittuvuuden korjaus.

Tässä on nyt hyvää kuvaa siitä mitä palvelin puolella tapahtuu. Joku täällä ehti jo ilkkumaan minun kommentilleni jossa viittasin että alkaa tavan toopeakin kummasti kiinnostamaan jos ne kissavideot ei enää pyörikkään juutuubista nykimättä.

Epic on noissa servereissään edelleen varaa, entäs sellaiset palveluntarjoajat joilla CPU kuorma on jo siellä 80% ja tulee kuvankaltainen penalty?

CPU kuorma huutaa 100% ja loadit senkuin palvelimella nousee joka taas kuluttajalle näkyy hitautena. Siihen vaivaan ei auta kuin roudata saliin lisää rautaa.

Mutta naureskelkaa vain tietämättömiä kun olette.

On kyllä massiivinen hitti pilvipalveluun. Melko paha kyllä.

Se että jokin exploitti on helposti toteutettavissa ei tarkoita että se olisi helposti löydettävissä.

Vaikka monesta asiasta olenkin eri mieltä tämän erään Intelin entisen CPU insinöörin kanssa, niin tässä asiassa olen kyllä täysin samaa mieltä ja en ymmärrä näitä tiettyjä tietoturha tahoja jotka tuntuvat vähättelevän tätä koko asiaa.

Vain sillä erolla, hän puhuu molemmista Spectre & Meltdown, sinä näet vain jälkimmäisen ongelmana.:vihellys:

Kuinkas sillä javascriptillä hyödynnetään Spectreä?

Siis oikeasti minä nautin tästä tilanteesta kun näen sinun koittavan luikerrella tämän asian kanssa. 😀 Kyllä on miehellä vaikeaa myöntää että nyt palvonnan kohde otti osumaa ja pahasti.

Tämä voittaa kyllä kaikki saippuaoopperat mitä televiolla on tarjota.

Tommonen löyty millä pystys patchin jälkeen tarkistamaan onko kone turvallinen. Kertokaas joku nerompi miten tuommonen ohjelma asennetaan kun en löydä tuota Specucheck.exe:ä vaikka tuon Githubin zipin lataan ja puran.

GitHub – ionescu007/SpecuCheck: SpecuCheck is a Windows utility for checking the state of the software mitigations against CVE-2017-5754 (Meltdown) and hardware mitigations against CVE-2017-5715 (Spectre)

Ei tunnu missään.

T: Intel

Kokeile mikrosoftin omaa powershell sötöstä

https://support.microsoft.com/en-us…ive-execution-side-channel-vulnerabilities-in

Tuossa osoitteessa on linkki Microsoftin sivulle ja siellä ohje powershell käskyille, jolla voi tarkistaa.

https://support.microsoft.com/en-us…ive-execution-side-channel-vulnerabilities-in

EDIT: JiiPee kerkisikin vastata…

Mulle on ihan sama millä tavalla jotain hyödynnetään.

Hakkerit kyllä keksivät keinon ja aina uusia aukkoja, myös nyt ns. "suojatuista" järjestelmistä.

Täytyy vähän oikoa sinun AMD- myönteisiä posteja.:happy:

Offtopic:

Oletko koskaan testannut: GRC | ShieldsUP! — Internet Vulnerability Profiling

Sulle on ihan sama miten hyödynnetään, ja samalla väität sen kaverin puhuneen molemmista aukoista, kun keskittyi varoittamaan javascriptillä helposti hyödynnettävissä olevasta Intel-only mallista 😀 Laitas teksti siniseksi niin osaa olla vastaamatta.

Lainaus sieltä: #Spectre #meltdown are serious things !

Kiitokset! Eli Asukselta pitäs vissiin latailla jotain. Tämmöstä heitti.

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Haavoittuvuus jonka hyödyntäminen vaatii käyttäjän asentamaa softaa vs javascriptillä mainosverkon läpi miljooniin koneisiin huomaamattomasti vaikuttava. Molemmissa tietovuoto lähes yhtä suuri, mutta asennettavan softan estää mikä vain virustorjunta. JS:ää ei pysäytä mikään.

Sinun mielestä nämä kaksi on yhtä vakavia?

Jos on pelkotiloja JS suhteen, voi sen helposti poistaa selaimesta käytöstä.

Juu.

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

Kannattaa seurata Asuksen sivuja jos ilmestyisi päivityksiä.

Samat heittää mulla töissä ja kotona, kun on asentanut Windows päivityksen.

Tosin tässä himassa toi PCID on false, mutta se ei vaikuta tietoturvaan.

Tuosta saa kuvan että Windows patch siis estää variantin 3 (rogue data cache load, CVE-2017-5754), eli Meltdownin, kokonaan.

Sen sijaan toi eka eli variant 2, joka on toinen Spectre aukoista korjaantuu vasta kun saa firmware eli BIOS päivityksen jossa on prossun microcode.

Toi check ei toista Spectre varianttia (variant 1, CVE-2017-5753) edes käsittele, olikos se nyt sitten se mihin periaatteessa auttaa vain uuden arkkitehtuurin prossu millaista ei vielä edes ole myynnissä.

Meltdown siis nimensä mukaisesti on niin paha ongelma että päivitys on pakollinen. Spectre sinällään ei ole kotikäyttäjälle toistaiseksi hirmuinen riski, sen kautta pitää puuhastella todella monimutkainen haittaohjelmakokonaisuus että mitään merkittävää vahinkoa saataisiin aikaan. Toivottavasti tilanne ei muutu sillä Intelin Skylake sukupolvesta eteenpäin Spectren korjaaminen tuo merkittävää suorituskykylaskuakin mukanaan, puhutaan jopa kymmenistä prosenteista.

Siis Spectrenä tarkoitan Branch Target Injectionia.

Here we go…

Intel faces class action lawsuits regarding Meltdown and Spectre

Intel julkaisee firmwarepäivityksen prosessorille, ja tuon mikrokoodin pystynee päivittämään prosessoriin Linuxissa ja Windowsissa myös ilman emolevyvalmistajan biospäivitystä.

Tonne palvelin puolelle nuo microkoodipäivitykset spectreä vastaan ilmeisesti tarvii kuitenkin tehdä, kun siellä on eri tahoilla lupa ajaa omia ohjelmiaan, ja joillekin voi tulla mielenkiintoa koittaa kurkkia niitä kilpailevan tahon tietoja spectreä hyödyntäen.

Vähättely on ihan eri asia kuin se, ettei lähde mihinkään iltapäivälehtihysteriaan. Megajärkytys superkatatastrofi ja tietotekniikan loppu, kaikki on menetetty ja all your base are belong to us.

Aurinko nousi tänäänkin, ihan kuin eilen. Tosin ei sitä kukaan nähnyt, koska koko suomi on pilvessä.

Missäs tälläinen juttu oli?

Ne mistä itse lukenut, mm. Intel itse joka referoitu io-tech:in uutisessa, sanoo että menee valmistajille eli mm. emolevyjen valmistajille josta tulee loppukäyttäjille. Jos tulee.

Vai onko olemassa joku HC tekninen tapa tehdä toi, ilman että tarvitsee odottaa emolevyn valmistajan päivitystä?

Käsittääkseni se on kuitenkin juurikin BIOS:in päivityksen kautta miten tämä tapahtuu. Eli bootissa microcode vipataan prossulle, ja se prosessi tulee tarjolle BIOS päivityksen kautta.

Oletan, että tämä menee samalla tavalla kuin muutkin prosessorin mikrokoodipäivitykset, eli prosessorikoodin voi päivittää joko bios-päivityksellä tai sitten ladata sen joka kerta koneen käynnistyessä käyttöjärjestelmän kautta. Linuxissa se hyvin yksinkertaista, Windowsissa hieman monimutkaisempaa.

Voi sen mikrokoodin päivittää käyttöjärjestelmästäkin käsin.