Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

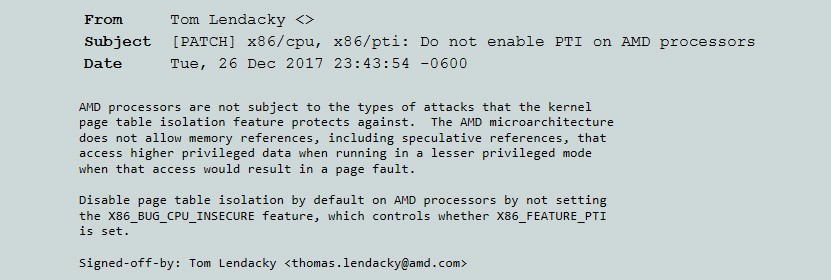

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

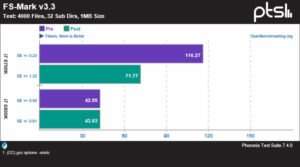

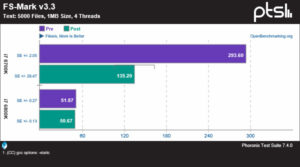

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

.. ja toimii AMDn nyky-raudalla vain 32-bittisessä moodissa.

Ainoa tuon osalta haavoittuvainen käsky AMDllä on "bounds" jota ei ole 64-bittisessä tilassa tuettu ollenkaan.

Eli siis, 64-bittinen koodi on AMDllä täysin turvassa, ja 32-bittinenkin koodi voi olla haavoittuvaista vain jos käyttää muinaista ja hidasta bounds-käskyä.

Sen sijaan 64-bittiselle tilalle on tullut uusi MPX-laajennus jota muutama uusi intelin prossu tukee (en muista, mitkä).

Mutta, on mahdollista, että zen2 lisää tuen MPXlle jolloin se voisi olla haavoittuvainen myös 64-bittisessä tilassa.

Tosin käsittääkseni tuo MPXkin on tarkoitettu lähinnä vain "lisäturvakerrokseksi" että sen ohittaminen yksinään ei pitäisi riittää mihinkään exploittiin, sen kiertäminen vaan poistaa siitä saatavan "lisäturvallisuushyödyn".

No nyt torille juhlimaan! 7 meltdownista jopa yksi koskettaa AMD prossuja.

Valmistajien mukaan vanhat pätsit pitäisi estää nämä uudetkin mutta tutkijat ovat eri mieltä:

No anna mennä jos siltä tuntuu.

Ei liene yllätys että suuri osa rei'istä löytyy intelin x86 ja x64 suorittimista, tutkijoilla ei ole aihetta eikä tarvetta etsiä reikiä 10-15% markkinaosuudella olevista 2lk romppeista muuten kuin intel suorittimissa havaittujen haavoittuvuuksien osalta.

Nyt löydetyt bugit ei tule jäämään viimeisiksi kummankaan valmistajan suorittimissa vaikka amd:n prosessorit oli vielä muutama viikko sitten 'immuuneja' kaikille tiedossa oleville ja kuviteltavissa oleville haavoittuvuuksille.

Joo eiköhän molemmille tule vielä löytymään haavoittuvaisuuksia, mutta ei yhtä pahoja kuin alkuperäinen meltdown. Se kun paikattiin monista isoista pilviympäristöistä ennen julkaisua ihan sen kriittisyyden takia.

Jätetäänpäs se provosoiva sävy pois sieltä keskustelusta puolin ja toisin, niin on kaikkien mukavampi seurata tätä säiettä.

Väkisin tulee mieleen, kun näitä nyt löytyy, että alkaako viimein olla x86 aika väistymässä ja pitäisi jotain uutta kehittää.

Ei.

Ihan samalla tavalla minkä tahansa muun yleisen arkkitehtuurin saman suorituskykyluokan prosessori olisi haavoituvainen, ja toisaalta niitä arkkitehtuurilisäyksiä/muutoksia, millä näiltä voisi osittain suojautua on aika lailla yhtä helppo tehdä X86een kuin muihinkin arkkitehtuureihin.

Itanium ja Mill on tosiaan näille immuuneja(koska niissä ei ole OoOE:tä), mutta itaniumin suorituskyky sukkaa ja Mill on vaporarea, ja jos se joskus valmistuu, se ei tule pääsemään lähellekään hypetettyä suorituskykyä. (Kumpikaan ei siis ole samaa suorituskykyluokkaa kuin nyky-x86t, powerit ja järeimmät ARMit)

Ei se x86:sta ole kiinni, tovi sitten tulleen SMT-sivukanavasetin epäillään koskevan kaikkia mahdollisia arkkitehtuureja missä on vaan SMT-teknologia käytössä ja spectre/meltdown-settien tiedetään koskevan myös ARM-prossuja jne

Pohdintaa varmasti käydään siitä että pitäisikö SMT:stä luopua ja palata "kivikaudelle" luopumalla ennustuksista. Mitä enemmän tuohon ennustuksiin löytyy hyökkäyksiä, niin sen suurempi paine kasvaa siitä luopumiseen. Suorituskyvyssä otettaisiin kovasti pakkia, mutta eihän sekään hyvä tilanne ole jos vuotaavat kuin seulat.

SMT:llä ei ole ollut mitään tekemistä näiden "toisen sukupolven sivukanavahyökkäysten" (spectre, meltdown ja niiden variantit) kanssa.

Se pari viikkoa sitten julkaistu SMTtä hyödyntävä "portsmash" oli ihan perinteinen "1. sukupolven" sivukanavahyökkäys, tehtynä vaan hiukan eri tavalla, ja se sai aivan liikaa medianäkyvyyttä suhteessa näihin.

[semi-ot]

Onhan Intelillä useampi Mill-sarjalainen ihan markkinoilla?

[/semi-ot]

Kyse on enemmän kuin x86 tai x64 -käskykantojen ongelmista. Kyse on prosessorisuunnittelun ja nykyisten yleisten arkkitehtuurien rakenteellisista haavoittuvuuksista.

Nämä siis koskevat myös ARM-suoritinperheiden prosessoreita, jotka käyttävät samanlaisia tekniikoita ja ovat alttiita samankaltaisille hyökkäyksille.

Kyllä tämä varmasti tulee vaikuttamaan CPU-suunnitteluun, kääntäjiin ja muihin tietotekniikan arkkitehtuureihin. Mutta aikaa tämä vie vuosia aikaa, että vaikutukset, heikkoudet ja korjaukset on kunnolla saatu ymmärrettyä ja ratkottua.

Tutkijat julkistivat seitsemän uutta Spectre- ja Meltdown-sivukanavahyökkäystä – io-tech.fi

(keskustelu omassa ketjussaan vaikka noista, tämä miljoonan uutisen kommenttiketju rupesi hajoilemaan viimeksi kun se liitettiin uuden uutisen kommenttiketjuksi)

Ei ole. Taidat sekoittaa johonkin muuhun, esim. Larrabee-johdannaisiin (knights-sarjaan/xeon Phi:hin?)

The Mill on Ivan Godardin visio hyvin erilaisesta prosessorista, jossa ei ole esimerkiksi normaaleita rekistereitä ollenkaan, vaan tulokset menee järjestyksessä "hihnalle" josta sitten seuraavat operaatiot ne poimii. Ja jos tuloksen pitää elää kauemmin kuin hihiassa on pituutta. ne pitää sieltä explisiittisesti tallettaa muistiin(*) ja ladata muistista kun niitä tarvitaan (ja latausoperaation tulos ilmestyy hihnalle, josta sitä tarvitseva operaatio sen nappaa).

The Millillä ei ole mitään tekemistä Intelin kanssa, vaan Mill Computing on pikkufirma, jolla ei ole mitään muita tuotteita, vaan kehittää vain tuota.

Mill Computing, Inc.

The Mill itseasiassa jossain määrin muistuttaa TTA-prosessoreita joiden kanssa itse töissäni puuhastelen, mutta Ivan kuvittelee että tuollainen kelpaisi CPUksi (me emme kuvittele, vaan me suuntaamme TTA-prosessorimme vain signaalinkäsittelyyn)

(*) Ja tuota varten on siis on nopeampi "scratchpad"-muisti joka on oikeastaan L1D-välimuistin kanssa rinnakkain, omilla lataus-tallennus-yksiköillään.

Näköjään Ivan onkin pitänyt luennon aiheesta "miksi mill on immuuni spectelle":

Aivan juu, väsyneet aivot käänsivät Knights-sarjan Mill-sarjaksi Knights Millin takia

Nyt kuuluu retpolinea Windowsiin. Kiva juttu, menetettyä vauhtia takaisin.

Tämä on kyllä erittäin positiivinen yllätys. Vanhemmat prossut ottavat nyt vähän uudempia sukupolvia suorituskyvyssä kiinni.

Laitan vielä tähän pari linkkiä suoraan näkyviin, vaikka tuolta Hardocp:n artikkelistakin ne löytyvät:

https://support.microsoft.com/en-us/help/4482887/windows-10-update-kb4482887

Mitigating Spectre variant 2 with Retpoline on Windows – Microsoft Tech Community – 295618

Jotta retpolinea voi hyödyntää, niin koneessa pitää olla

Lisäksi tehtävä manuaalisesti rekisterimuutokset, joihin löytyvät ohjeet tuolta Microsoft Tech Community -linkistä.

Toiniiko Sandyssä(2700K)?

Pitäisi mun ymmärtääkseni toimia. Hardocp:n mukaan tuon pitäisi kait saapua tavallisille tallaajille huhtikuun päivityksen mukana.

"It is enabled by default in the latest Windows Client Insider Fast builds (for builds 18272 and higher on machines exposing compatible speculation control capabilities) and is targeted to ship with 19H1."

Windows 10 19H1: The complete changelog jossa siitä ei tosin ole mainintaa.

Tuossa kun jonkin aikaa sitten ostin BF V:n niin oli shokeeraava ero toimivuudessa riippuen oliko ottanut nuo pois(sillä spectre toolilla) vai ei. Jostain 5-10fps:stä suoraan 70-90fps:ään.

Lisää "hupia" luvassa: SPOILER alert, literally: Intel CPUs afflicted with simple data-spewing spec-exec vulnerability

Uusi haavoittuuvuus, nyt näyttää vähän ikävämmälle tapaukselle. Intel on tiennyt tuosta 2kk.

SPOILER, the researchers say, will make existing Rowhammer and cache attacks easier, and make JavaScript-enabled attacks more feasible – instead of taking weeks, Rowhammer could take just seconds. Moghimi said the paper describes a JavaScript-based cache prime+probe technique that can be triggered with a click to leak private data and cryptographic keys not protected from cache timing attacks.

Moghimi doubts Intel has a viable response. "My personal opinion is that when it comes to the memory subsystem, it's very hard to make any changes and it's not something you can patch easily with a microcode without losing tremendous performance," he said.

"So I don't think we will see a patch for this type of attack in the next five years and that could be a reason why they haven't issued a CVE."

Jos tuo pitää paikkansa, niin Intel joutuu suunnitelemaan prosessoriensa muistinkäsittelyn kokonaan uusiksi. Ja bugi koskee ilmeisesti kutakuinkin kaikkia Intelin prosessoreita jotka ovat käytössä tällä hetkellä. EPYC taisi saada juuri lisämyyntiä…

Tuolla ei vielä yksinään tehdä yhtään mitään.

Tuolla saa vain ongittua osittaisia virtuaalimuistin mäppäystietoja, joilla yksinään ei voi vielä tehdä mitään, vaan niitä pitää hyödyntää jollain muulla exploitilla.

Niitä muita haavoittuvuuksia lienee ihan riittävästi siihen, että tuloksia alkaa tulemaan. Tuskin menee kovin kauaa kun jostain pullahtaa ulos proof-of-concept hyökkäyskoodi tuollekin.

Intel on tietänyt 3kk, sillä 3kk ajan jälkeen haavoittuvuudesta julkaistaan tutkimus paperi internettiin. Mystisesti 1.3.2019 tuli windows 10 koneeseen pieni päivitys joka hidastutti gpu piirtämisen 10ms->21ms ihmettelin kun 100fps putos 34-50fps.

Ameriiikasta löytyy kyllä tahoja joilla on rahaa ja valtaa rakentaa ja hyödyntää monimutkaisia hyökkäyksiä ja troijalaisia.

Taisin viime kuussa ihmetelläkkin täällä miksei vielä ole lyhyttä uutista tullut haavoittuvuudesta, mutta siiitähän sai kertoakkin vasta nyt 1.3.2019

Mikä päivitys 1.3. tuli?

Mikkisoftan sivu sanoo https://support.microsoft.com/en-us/help/4482887/windows-10-update-kb4482887

Eikö tuotakin patsia testattu jo viime vuonna insidereillä?

Alkaa into näihin päivityksiin kohta hiipua, kun joka päivitys tuntuu rikkovan jotain.

Jep kaikista Intelin prossuista on löytynyt haavoittuvuus, joka on nimetty "Spoiler" nimiseksi. Tätä haavoittuvuutta ei löydy AMD eikä ARM prosessoreista.

New 'Spoiler' speculative execution security flaw claimed in Intel Core CPUs | Computing

Taisi AMD kasvattaa prossumyyntiään taas varsinkin serveri puolella missä tietoturva on monissa palveluissa kriittistä, koska mitä luin tosta Spoilerista sitä ei tosiaan asiantuntijoiden mukaan pysty korjaamaan softapäivityksellä juuri mitenkään ainoa keino korjata ongelma on vaihtaa prossua tai hyväksyä, että järjestelmä käyttäminen on riskialtista tunnetun haavoittuvuuden takia.

Tuo sinulle tullut päivitys nähtävästi sisältää jo retpolinen. Onkohan se oletuksena päällä?

edit: jos nyt oikein ymmärsin, mitä ei tapahdu kovin usein, tämä retpoline ei olisikaan tulossa jakeluun peruskäyttäjille vasta huhtikuussa vaan olisi saatavilla jo nyt.

Onko muuten tiedossa että jos tuon päivityksen tekee, toimiiko se inspectre-appsi enää siinä tarkoituksessa että sillä saa, esim pelaamista varten, disabloitua spectren ja sen toisen?

Pitikö tämän nyt sitten tulla jossain vaiheessa myös automaattisesti vai vain itse hakemalla? Muutamia pienempiä päivityksiä W10:iin tullut viikon-parin aikana mutta ei ilmeisesti tätä?

Ei ollu mullekaan tähän koneeseen ainakaan vielä itsestään asentunut.

Kovin tapahtuu taustalla koko ajan kumminkin eli korjauksia ekan päivityksen päälle ja lisää tulossa.

Mulle on vielä epäselvää pitkääkö Retpoline itse kytkeä päälle, vai laittaako MS sen joka tapauksessa etänä päälle sen jälkeen kun innokkaimmat on ensin käyneet bsodit läpi.

Ilmeisesti retpoline pelittää skylake-xlläkin

Managed to get some speed back on M.2s using Retpoline

Onko joku testannut? @xarot

ajoin tuon retpolinen omalla koneella niin kyllähän tuolla jonkunverran lisää vauhtia. levy siis 950pro 512gb.

katso liitettä 206855 katso liitettä 206856

Ja taas me menemme

https://www.cs.vu.nl/~herbertb/download/ridlers/files/ridl.pdf

https://www.cs.vu.nl/~herbertb/download/ridlers/files/fallout.pdf

Coffee-lake R:ää myöten näyttäisivät toimivan ja taas kerran AMD vaikuttaisi olevan turvassa

Muoks: intelin oma linkki unohtui

INTEL-SA-00233

Intel suosittelee Hyper-Treadingin disablointia:

Intel Reveals New Spectre-Like Attack, Advises Disabling Hyper-Threading

Jotenkin alkaa tuntua, että Intelin prosessoreiden vauhti tulee siitä, että rakenteessa on menty sieltä missä aita on matalin ja turvallisuuden kustannuksella. Kuinkahan kovaa AMD:n viritelmät kulkisivat jos ne olisi rakennettu samalla hälläväliä asenteella?

Dodii… Sais ne uudet Ryzenit jo tulla, niin pääsisi eroon tästä tietoturvaseulasta… :smoke:

Tajuttoman hidas tuo prosessi. Pistäisi vielä tietää tarkalleen, mistä on lukemassa, jotta tuota voisi käytännössä hyödyntää. Ja miten tarkan kellon ym ominasiuudet tuo vaatii, jotta toimii? Millä alustalla tuota ajettiin ym?

3-10% ilmeisesti suorituskyky taas kärsii kun tulee softa-fixi näille uusille haavoittuvuuksille

How to enable full mitigation for Microarchitectural Data Sampling (MDS) vulnerabilities

Full mitigation requires using the Terminal app to enable an additional CPU instruction and disable hyper-threading processing technology. This capability is available for macOS Mojave, High Sierra, and Sierra in the latest security updates and may reduce performance by up to 40 percent2, with the most impact on intensive computing tasks that are highly multithreaded.

:kahvi:

Intelin pitäisi syytteisiin jo joutua. Ja applelle amdtä koneeseen, osakkeenomistaja kiittää.

:kahvi:

Tuossa tarinassa on kerrottu ne lukunopeudet, kyllä ne aika nopeilta (pahimmillaan) kuulostivat. Eihän ne toki ole juuri mitään, siis verrattuna keskusmuistin nopeuksiin, mutta kyllä sillä aika nopeasti vuotaa esim. vaikka yksityisen asymmetrisen salausavaimensa. (Alle sekunnissa pahimmillaan.)

Ja, hauskasti se nopeus kasvoi lähestulkoon kunkin uuden prosessorisukupolven myötä. i7-920 Nehalem oli luokkaa 80 tavua sekunnissa, mutta se noin kymmenen sukupolvea tuoreempi i7-9900K (Coffee Lake R) vuosi 50000 tavua sekunnissa. Plus, toki vain nuo uudemmat kuluttajaprosessorit vuosivat SGX:n läpi.

Toki ihan tasaisesti tuo kasvu ei mennyt noiden esimerkkipahistelukoodissa: Haswell -> Broadwell välissä hypätään sadoista tavuista sekunnissa tuonne kymmeniin kilotavuihin, kun sinne lisättiin tuli ”Transactional Synchronization eXtensions (TSX)”, jolla vuotaa dataa vauhdikkaammin.

Ei saakeli mitä numeroita taas. 😀

Ongelmahan tässä on että homma toimii virtuaalikoneelta toiselle, eli AWS:ssä voi vakoilla aika montaa muuta. Silloin hieman hitaampikin tahti riittää kun koodia voidaan ajella vaikka kuukausi. Noh eiköhän tuokin korjata aika nopeasti (softapurkalla).

Tätä lukiessa tulee mieleen että onneksi viimeinenkin Intelin pöytäkone saadaan myytyä tästä taloudesta ja lähtee tänään eteenpäin ostajalle. Ei sillä, pitkään 2600K jaksoi kakkoskoneessa / paremmalla puoliskolla olla käytössä. Uusia AMD:n prosessoreita odotellessa hän saa tyytyä sitten läppäriin…

Paljonko Intelin prossuista on jo lähtenyt tehoja puoleen vuoteen? :rofl:

Paljonko Inteliltä on lähtenyt myyntiä on se mielenkiintoinen kysymys.

Intel Corporation – Intel Reports First Quarter 2019 Financial Results

Q1 2018 vs Q1 2019 myynti aivan sama, mutta muuttuvat kustannukset ovat kasvaneet hiukan . Sama sisääntuleva rahamäärä saatu siis hiukan suuremmalla pii-pinta-alalla.

Vaikka kysymys saattoi olla retorinen, herjamielessä heitetty, niin pohdinpa tuota itsekin. 0-40% lukuja on heitelty eri puolilla vaihtelevasti. Perusjampan kotihommissa (sukupolvesta ja HT:stä riippuen) taitaa vaikutus olla prosenttien luokkaa. Suuremmat erot taitaa sitten löytyä palvelinympäristöstä ja raskaasta, hyvinsäikeistyvästä hyötykäytöstä. Onhan noita joitain vertailuja olemassa (mm. @Zetteri taisi vertailla pelikäytössä) miten eri korjaukset on syöneet suorituskykyä, ongelmaksi vaan äkkiä muodostuu että noita testejä saisi olla tekemässä harva se kuukausi, kun uusia reikiä löytyy ja paikkausten päällekin lisäillään paikkaa. Lisäksi emolevyvalmistajien viitseliäisyys BIOS-päivityksen muodossa tuotavasta korjauksesta on vaihtelevaa, siinä missä Windowsin päivitykset tulevat huomattavasti useampaan koneeseen.