Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

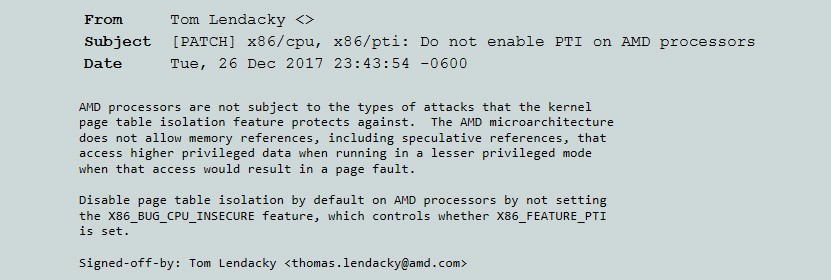

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

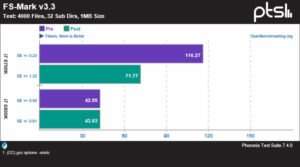

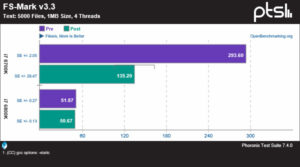

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Ja Google aikoo julkaista tänään yksityiskohdat tuosta bugista:

Ei ole vielä kahta kuukautta siitä kun Management Enginestä löytyi edellinen vakava haavoittuvuus Intelin raudasta. Koska se korjataan BIOS-päivityksillä, niin kaikkia haavoittuvia järjestelmiä tuskin koskaan päivitetään. Ainakin tällä kertaa vian voi korjata käyttöjärjestelmän automaattisella päivityksellä, jolloin se saadaan valtaosasta laitteita tukittua. Onhan se tietenkin hyvä että Intel nämä paikkaa, mutta jos tämän laajuuden haavoittuvuuksia tällä tahdilla löytyy, niin kyllä luottamus Inteliin kärsii.

Ainakin ASUS ja Asrock ovat jo julkaisseet BIOS- päivityksistä erillisen päivitysohjelman ME- firmwarelle.

Cannon Lakessa korjattu?

Google Online Security Blog: Today's CPU vulnerability: what you need to know

Tässä ilmeisesti lisää Googlelta

Google Online Security Blog: Today's CPU vulnerability: what you need to know

Intelin dioja tapauksesta:

https://redirect.viglink.com/?forma…tions/2018/Side-Channel-Analysis-Security.pdf

Lievästi off-topic: ilmeisesti jokin lakifirma tutkii Intelin CEO:n osakkeiden myyntiä

Bronstein, Gewirtz & Grossman – Class Action New York

Ei se AMD:n prossu muutukaan paremmaksi. Intelin prossu sen sijaan muuttuu huonommaksi.

Ja joissain ARM-prossuissa on tosiaankin sama ominaisuus.

Aika oudolta kuulostava tweetti, koska ei vihjaa siihen, että ongelmaa olisi korjattu, vaan vain puhuu siitä että workaroundin suorituskykyhaitta vähenee.

Luulisi, että ennemmin haluaisivat poistaa koko ongelman kuin vähentää workaroundin hittiä, mutta Cannon Laken kehitys lienee niin pitkällä, että LSUita on liian myöhäistä muuttaa, mutta jotain muuta osaa piiristä pystytään vielä viilaamaan. Tulee mieleen esim. jotain sivutaulujen cachettämiseen liittyvää, jotain prefetchiä niille kernel-kutsun yhteydessä tms.

Jotain muutakin tuosta:

Project Zero: Reading privileged memory with a side-channel

Googlen tekninen selitys:

Project Zero: Reading privileged memory with a side-channel

Toimii myös Bulldozer-johdannaisiin, eli kaikki AMDn prossut ei ole immuuneja.

Olin siis väärässä aiemmassa kommentissani jossa arvelin että AMD ei ole haavoittuvainen koska ei optimoi yhtä aggressiivisesti kuin Intel.

Vergen mukaan näyttäis Microsoft alkaneen jaella hätäpäivitystä Windows 10:neen, itsellä ei kyllä vielä Windows Updatesta näy. 7 ja 8.1 tulis saamaan päivityksen Patch Tuesdayna.

Kakkosexploitti perustuu haarautumisenennustukseen.

Esimerkkikoodi oli toteutettu tähtäämään Haswellin haarautumisenennustimeen, mutta AMDn virallinen selitys miksi AMD ei muka ole haavoittuvainen ei oikein päde tuota vastaan, koska tuo ei perustu spekulatiivisiin lukuihin laittomista osoittesta, vaan laillisiin haarautumisiin osoitteissa, jotka haarautumisenennustimessa aliasoi halutun osoitteen kanssa.

Eli AMD olisi ehkä tuollekin todennäköisesti haavoittuvainen, JOS koodista tekisi version joka tähtää nimenomaan jotain AMDn prossua vastaan. En kuitenkaan tunne AMDn haarautumisenennustuksen yksityiskohtia etten pysty tätä varmaksi sanomaan.

Ymmärsinkö väärin, että vain tuo Variant 3 olisi se mitä sillä PTI-patchilla korjataan ja sen takia kaikki AMDn prossut voidaan jättää pois luvuista?

Aiheesta on nyt tulossa useampia uutisia io-techiin, linkitämme uutisten kommentit tähän yhteen ketjuun, jotta keskustelu pystyy yhdessä paikassa eikä pirstaloidu.

Hyvä pointti, tuo voisi selittää. Eli silloin siinä patchissä olisikin järkeä.

Cumulative Update KB4056892 Windows 10 v1709 Build 16299.192 – Windows 10 Forums

Itse en olisi näin sinisilmäinen. Minusta tämä vaikuttaa päätökseltä hakea suorituskykyä tietoturvan kustannuksella, pre-fetch kun taisi olla ennen muistialueen sekoittamista. Lisätään tähän päälle uusia löydöksiä, joilla saadaan suorituskykyä pre-fetch -tekniikasta, kun suoritetaan useampia säikeitä, ja jätetään edelleen se tietoturva vähemmälle, niin en yhtään ihmettele, että tähän on päädytty. Kysymys kuuluukin, kuinka Intelin suunnittelijoilla ei käynyt mielessä tälläiset sivuvaikutukset, vai jätettiinkö ne vähemmälle huomiolle bisnespäätösten painaessa vaakakupissa enemmän.

Nopea tiivistelmä tähän ennen uutista:

On havaittu kaksi kriittistä haavoittuvuutta prosessoreissa, joita voi kutsua bugiksi.

1. Meltdown

2. Spectre

Meltdown koskee vain Intelin prosessoreita ja tähän on Linuxissa korjauksena se Kernel Page Table Isolation -ominaisuus.

Spectre koskee käytännössä kaikkia laitteita älypuhelimista pilvipalvelimiin ja kaikkia valmistajia. Hyökkäys on vaikeampi toteutta, mutta paikkaaminen melkein mahdotonta.

Hyökkäysvariantteja on 3 kpl:

So far, there are three known variants of the issue:

Variantit 1 ja 2 liittyy Spectreen ja variantti 3 on Meltdown.

Meltdown and Spectre

Syntyipä yhdestä löydöstä iso soppa. Saas nähdä mitä tuon spectren korjaamiseksi tehdään valmistajien puolelta.

Ihan kuin management engine haavoittuvuudet ei olleet tarpeeksi, nyt lensi korporaatioiden IT vastaavilla kahvit näppäimistölle uudestaan. 😮

En ymmärrä. Haluatko auttaa?

Tuolta löytyy MS:n pätsi tähän asiaan, sen saa Windows Updatesta tai manuaalisesti Windows Update Catalogista (linkit tuolla)

Mutta tossahan ei puhuta tästä haavoittuvuudesta?

Ilmeisesti tuohon sisällytetty.

Windows Update ei tarjoa mitään minulle (koontiversio 16299.125 ja tuossa ylempänä mainitaan 16299.192) ja Windows Update Catalogissa ei ole mitään

catalog.update.microsoft.com/Search.aspx?q=KB4056892

Eiköhän se sieltä vuorokauden tai parin sisään tule.

Voisiko noista saada jonkinlaisen yhteenvedon teknisesti rajoittuneemmille, jossa olisi ns. rautalangasta väännetty mistä ja miksi on kyse. Nyt keskustelussa on aikalailla teknistä termistöä jota asiaa seuraamaton ei ymmärrä mistä on kyse.

Tässä on aika hyvin tiivistetty. Meltdown and Spectre

:eek::rofl:

LKML: Linus Torvalds: Re: Avoid speculative indirect calls in kernel

From Linus Torvalds <> Date Wed, 3 Jan 2018 15:51:35 -0800 Subject Re: Avoid speculative indirect calls in kernel On Wed, Jan 3, 2018 at 3:09 PM, Andi Kleen <andi@firstfloor.org> wrote: > This is a fix for Variant 2 in > https://googleprojectzero.blogspot.com/2018/01/reading-privileged-memory-with-side.html > > Any speculative indirect calls in the kernel can be tricked > to execute any kernel code, which may allow side channel > attacks that can leak arbitrary kernel data. Why is this all done without any configuration options? A *competent* CPU engineer would fix this by making sure speculation doesn't happen across protection domains. Maybe even a L1 I$ that is keyed by CPL. I think somebody inside of Intel needs to really take a long hard look at their CPU's, and actually admit that they have issues instead of writing PR blurbs that say that everything works as designed. .. and that really means that all these mitigation patches should be written with "not all CPU's are crap" in mind. Or is Intel basically saying "we are committed to selling you shit forever and ever, and never fixing anything"? Because if that's the case, maybe we should start looking towards the ARM64 people more. Please talk to management. Because I really see exactly two possibibilities: - Intel never intends to fix anything OR - these workarounds should have a way to disable them. Which of the two is it? LinusMihin AMD unohtui Linusilta? ARM on samaan tapaan haavoittuva Spectrelle kuin AMD eli sen suhteen se ja sama

Arm Processor Security Update – Arm Developer

Meltdown eli Variant 3 ei olekaan Intel exclusive, vaan koskee myös osaa ARMin Cortex-A-ytimistä

Taitaa liittyä tuohon intel only haavoittuvuuteen toi mesoominen.

Joka loppujen lopuksi koskeekin myös ARMia? 😀 AMD on ainut puhtailla papereilla kolmesta suuresta Meltdownin suhteen

Jep.

Voi olla että tästä käynnistyy melkoinen kisa että kuka tuo ensin markkinoille prosessorin jossa spectre on paikattu.

Ei kyllä ihan hetkeen tarvi sellaista odotella markkinoille.

Voi helvetti, pitääkö tässä alkaa patchaamaan kohta kaikki Raspberrystä reitittimeen.

Enpä usko. Kernelipäivitykset korjaavat tietoturvaongelmat nopeuden kustannuksella, ja eniten hittiä ottavat ohjelmat joko optimoivat mahdollisuuksien rajoissa tai eivät. Työpöytäkäyttäjille tämä ei tule vaikuttamaan juuri mitenkään, mutta servupuolella tilanne voi olla käyttötarkotuksesta riippuen hyvinkin erilainen. EPYCit mennee jatkossa kuumille kiville.

Mitenkäs vaikka joku pfSense, joka rakentuu bsd:n ympärille. Kuinka asia siinä korjataan?

Re "Intel responds to security research findings"

Huom. Vastasivat, ennen kuin haavoittuvuuden yksityiskohdat tuotiin julki.

Details could not be discussed publicly o_O

Juuh, tän haavoittuvuuden yksityiskohdat oli tarkoitus tuoda julki vasta myöhemmin. Tuo linkkaamani vastaus on about tuntia julkistamista vanhempi.

Ei minua oikeastaan kiinnostanut kuin tietää, että onko tällä samat vaikutukset kuin Linuxissa eri cpu-valmistajille, mutta jäämme kai sitten odottelemaan

Ongelma tuon Spectren kanssa on vain se, että sitä ei kernel päivityksellä korjata. Se on kaikkien nykyprosessorien arkkitehtuuriin sisältyvä "ominaisuus", oli valmistaja kuka tahansa. Meltdownia, joka koskee Inteliä ja joitain ARM-ytimiä, korjataan kernel-päivityksellä. Spectren korjaaminen vaatii arkkitehtuurin uudelleensuunnittelua. Sen "hyvä" puoli on, että onneksi se on varsin vaikeasti hyödynnettävissä Meltdowniin.

Sami Riitaoja tuolla aiemmin mainitsi saman asian, mitä pohdiskelin eilen nukkumaan mennessä itsekseni. Tuo Meltdown rautabugihan ei mihinkään poistu millään kernel-päivityksellä ja haavoittuvuus sinällään siis säilyy edelleen. Päivityksen jälkeen on vain luotettava siihen softaan, eli käyttikseen, että homma todellakin toimii 100%:n turvallisesti. Jos ylläpitäisin jotain pirun kriittistä järjestelmää, en olisi edelleenkään täysin rauhallisin mielin tietäen, että se Meltdown on edelleen olemassa.

Merge branch 'x86-pti-for-linus' of git://git.kernel.org/pub/scm/linu… · torvalds/linux@00a5ae2 · GitHub

![[IMG]](https://i.imgur.com/1zanzeV.jpg)

Linusin tekemä patchi Linuxin Kerneliin ei näytä vaikuttavan AMD lopulta.

Onkohan tuo varmasti KB4054022 kun minulle tuo on tullut jo marraskuun lopulla?

Ääh luin versionumeron väärin 😀

Tuohan on suoraan se AMDn tekemä patch, josta täällä on jo sivutolkulla puhetta. 🙂

Täytyy sanoa, että sain aamunaurut tästä. Harmi kun en ostanut Inteliä kuin gäppäsi alas. Noh, täytyy katsoa joukkokanneriskit vielä ensin.

Veikkaan, että tämän vuoden tuotteisiin (jos ehtivä) korjaus on kyllä tasoa purukumi.

Kyllä prosessorin suunnittelu ja validointi alusta loppuun vie sen verran aikaa, että varmaankin nyt vain korjaavat tämän niin minimimuutoksella kuin mahdollista, että tuotejulkistukset eivät myöhästy.

Tuloksenteko ja Osakekurssi on se pyhistä pyhin. Muut ongelmat hoitaa valehtel…. Ei kun PR-osasto. Näin se menee pörssiyhtiöissä.

Hauskaa nähdä Intelin kiemurtelevan. Lakiosastollakin väännetään varmaan 24t päiviä

Ja lakiosaston budjetti taisi myös kadota. "tehkää mitä vain, jotta…" 😀