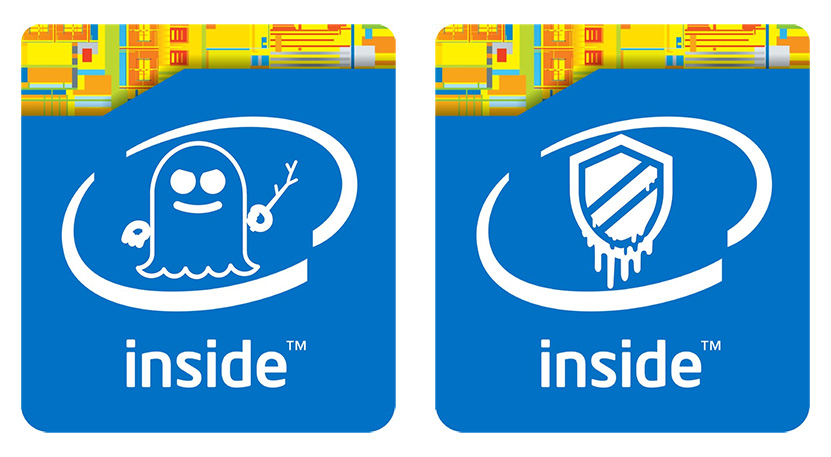

Meltdown- ja Spectre-haavoittuvuudet ovat olleet viime päivien kuumin puheenaihe. Nyt Intel on kertonut omasta edistymisestään haavoittuvuuksien paikkaamiseksi.

Intelin mukaan yhtiö on partnereidensa kanssa saanut valmiiksi haavoittuvuudet paikkaavia päivityksiä suurimmalle osalle yhtiön tuotteista. Mikäli aikataulut pitävät, lupaa yhtiö ensi viikon loppuun mennessä saada julkaistuksi päivitykset peräti 90 prosentille prosessoreista, joita se on julkaissut viimeisen viiden vuoden aikana.

Käyttäjät joutuvat kuitenkin odottamaan päivityksiä hieman pidempään, sillä Intel jakaa omat päivityksensä kumppaneillensa eikä loppukäyttäjille. Käyttäjät joutuvat siten odottamaan, että heidän tietokoneensa tai emolevynsä valmistaja julkaisee päivityksen, johon on sisällytetty Intelin korjaukset. Osa päivityksistä tulee luonnollisesti myös käyttöjärjestelmäpäivitysten mukana. Intel kehottaakin kaikkia käyttäjiä pitämään automaattiset päivitykset päällä niin käyttöjärjestelmän kuin muidenkin mahdollisten sovellusten kohdalla, jotta päivitykset asentuvat mahdollisimman nopeasti.

Lähde: Intel Kuva: Paul Pearce @ Twitter

No mutta, hyvää syy päivittää 8700k tulevaan 8-core malliin ja z390 alustaan, sinä lienee korjattu ns. rautatasolla! Olin jo pähkäilly et millä sen oikeuttas itselleen, ei tartte enää murehtia, kätevää!

Piti regata kun on sen verran mielenkiintoinen bugi.

Eli Intelin prossut vuotaa kuin seula, ongelmana on että spekulatiivinen luenta tehdään tarkistamatta oikeuksia, tästä on varmasti selvää nopeushyötyä/virransäästöä.

Eli homma tehdään antamalla prosessorille mahdollisuus tehdä spekulatiivinen luku kerneliosoitteesta(joka kait saadaan TLB:stä side-channel hyökkäyksellä) ja sen perään vaikka add:tään ko. spekulatiivisen käskyn tulos userspacessa olevaan osoitteeseen, ja tulos saadaan noilla side-channel luvuilla luettua userspacen cachesta vaikka tulos ei ikinä varsinaisesti mihinkään näykään. Eli koko kerneli on luettavissa. Korjaushan on pilkkoa kerneli satunnaisiin osoitteisiin ja tyhjennellä TLB usermoodin ohjelmia ajettaessa, ISO kysymys on että kun prosessorissa on noin rankka haavoittuvuus päästäänkö silti ketjussa takaisinpäin jollain keinolla, ja jos päästään niin Intelillä on todella paljon suurempi ongelma kuin pieni hidastuminen.

No the register viittasi (taisi olla täällä just se) pociin ja väitti nähneensä toisen pocin, jolla voi lukea tai joka leakkaa kernel dataa userille.

Valmistusvika, mikä valmistusvika ja ilmeisesti vielä aivan tietoinen sellainen. Ei tuo nyt mikään perinteinen tietoturva aukkoa ole, jos prosessoria pitää rampauttaa tuon takia. Eiköhän ainakin jenkeissä saada oikeutta tälle vialle. Täällä tuskin mitään.

No valmistusvika ei joo ole kyseessä, mutta suunnitteluvirhe on.

Jos turvatyynyt ei laukea kolarissa (tarvittaessa) niin kyllä se silloin on suunnitteluvirhe, vaikka ne jossain toisessa kolarissa laukeisivatkin.

Vain siinä tapauksessa että valmistaja on myynyt turvatyynyt autoon.

Kyllä, mutta sellaista mikä ei ole rikki ei tarvi korjata 🙂

Toivottavasti joku sivusto mittaa nuo.

Eli Intel on ollut tietoinen asiasta, kun on tuollaisen toiminnan suunnitellutkin, että oikeudet jätetään tarkistamatta, jotain minkä AMD:n prossut tekee. AMD on siis ollut tietoinen tästä -> Intelin on täytynyt olla tietoinen myös. Vuosikymmenen tuottanut tällaista pazkaa tietoisesti. Toivoneet vain, ettei sitä väärinkäytettäisi. Kyllä siis prosessorissa on suunnitteluvirhe.

Ei, vaan vertautuu siihen, että autossa ei alunperinkään ole niitä turvatyynyjä.

Ja sitten tulee uusi tutkimus jossa todetaan että turvatyynyt vähentää kuolemia törmäyksissä huomattavasti ja tämän johdosta tulee voimaan laki jonka mukaan kaikissa autoissa pitääkin olla turvatyynyt, mutta valtio kustantaa niiden asentamisen vanhoihin autoihin, ja niiden jälkiasennuksesta koituu jotain pientä haittaa, kun ne ei ole järkevästi integroitu auton rakenteisiin.

(linuxin + microsoftin kernelit yhdessä on asemassa että niitä voi pitää lakina)

Kuka nyt on korjaamassa mitään? Kehitys kehittyy ja turvatyynyt on uusissa tulevissa autoissa.

Mutta oliko että AMD silti ajaa saman korjatun koodin, vaikka ei olisi tarvis? Eli kärsii ikäänkuin syyttömänä asiasta.

Kernelidata vuotaa userpuolen softille, joo vois sitä suunnitteluvirheenä pitää 😀

On siis sen luokan suunnitteluvirhe että ei ihan heti tule mieleen toista, ja hakkereille aukeaa ovet vaikka mihin kun tämä tiedetään. PTI-korjaus ei ole sataprosenttinen, ei voi olla kun prossu ei tarkista datan käyttöoikeuksia, tosin onhan tuo nyt 64-bittisessä avaruudessa suht hyvin turvassa, mutta suht hyvä ei välttämättä ole mitä tärkeälle datalle halutaan.

Ei ole valmistusvirhe koska se hidastaa vain "huonosti toimivia" ohjelmistoja. Prosessori toimii juuri niin kuin pitääkin, mikäli ohjelmisto on kunnossa.

Autoesimerkkisi ei toimi koska siinä poistetaan rautatason ominaisuus poistamalla se kokonaan. Prosessorin tapauksessa muutetaan ohjelmistoja jotka toimivat päivityksen jälkeen hitaammin. Huono alkaa syyttämään prosessorivalmistajaa siitä ettei ohjelma toimi yhtä nopeasti kuin aiemmin.

Edelleenkään prosessori ei hidastu yhtään. Tietyt ohjelmistot hidastuvat. Täysin eri asioita.

Hoh hoijaa.

Ja tällä Intelin lausunnolla on ollut se vaikutus, että Intelin kurssi on lähtenyt selvään nousuun ja AMD:n kurssi vastaavasti selvään laskuun:

katso liitettä 68656

katso liitettä 68657

Jos Intelin lausunnon totuus tästä vielä muuttuu, on sijoittajilta tiedossa Intelille haasteita lakitupaan.

Tervetuloa, toivottavasti löytyy jatkossakin mielenkiintoisia aiheita ja keskusteluita :tup:

Ei niitä jätetä tarkastamatta. Ne tarkastetaan. Ja sen tarkastuksen seurauksena lentäisi poikkeus ennen kuin sitä laittomasti ladattua dataa voidaan tallettaa mihinkään arkkitehtuurillisesti näkyvään paikkaan.

Todella ovelalla side channel-hyökkäyksellä sen datan vaan saa (hyvin hitaasti ja hankalasti) luettua siinä välissä, ennen kuin se poikkeus lentää.

Ja tällaiseen todella ovelaan side channel-hyökkäykseen ei todellakaan osata varautua etukäteen.

Niin intel kertoi että dataa ei voi muuttaa, poistaa tai korruptoida. Lukea voi suht vapaasti, osakemarkkinat on tyhmiä ja varmaan kurssi taas kääntyyy kun isommat saitit raportoi varsinaisesta ongelmasta.

Kuulostaa saatavissa olevien tietojen perusteella nyt valkopesulta.

Ymmärtääkseni, tuo Kerneli käyttää samaa muistialuetta, koska sen pitäisi olla arkitehtuurisesti turvassa. Nyt näin ei olekaan ja se joudutaan siirtämään hitaampaan paikkaan. Prosessori ei toimi siis kuten on suunniteltu. Jos se toimisi kuten on suunniteltu, ja dokumentointi olisi asianmukaista, kerneli olisi jo alunperin siirretty pois samalta näkyvyysalueelta.

En ymmärrä miksi tuota tarvii selitellä. Siitä voidaan sitten keskustella kuinka paha moka on kyseessä.

Microsoft ja Linux yhteisö ainakin minun nähdäkseni on kovasti korjaamassa.

Toki voihan se olla, että koko uutinen oli ankka ja mitään korjauksia ei olla suunniteltuun toiminnallisuuteen tekemässä.

Ei kyse ole mistään "huonosti toimivista" ohjelmista.

Kyky tehdä kutsuja käyttöjärjestelmän ytimelle on ohjelmille hyvin oleellinen ominaisuus.

Ja riippuu täysin siitä, MITÄ se ohjelma tekee, että paljonko sen tarvii niitä tehdä. Ei yhtään siitä onko ohjelma "hyvä" vai "huono".

Tällä hetkellä joo, koska alkuperäinen korjaus tehtiin oletuksella että vaikuttaa kaikkiin x86-prosessoreihin. Tämän AMD on kiistänyt ja tarjonnut vaihtoehtoisen koodin joka jättää tunkistuksessa AMD:n huomioimatta. Tätä ei ole vielä implementoitu, mutta näyttää siltä että tulee ennemmin tai myöhemmin:

Linux Will End Up Disabling x86 PTI For AMD Processors – Phoronix

Osataan, ulompien rinkien ohjelmille ei näy sisempien data. Intel on vain tehnyt "optimoinnin" ja jättänyt tarkastuksen yhdestä välistä pois jonka ei pitäisi vaikuttaa mihinkään mutta kun kaikki ei aina mene suunnitellusti.

Microsoft ja Linux ovat auton käyttäjiä. Jos auton käyttäjä hitsaa vahvistuksia pitkittäispalkkeihin paremman törmäysturvalisuuden toivossa siitä ei seuraa että turvatyynyyjen puute oli valmistusvirhe.

Ei se näykään. Ja se tarkastus tehdään. Siihen tarkastuksen tulokseen vaan reagoidaan liian myöhään, että hyvin monimutkainen, hankala ja hidas SCA mahdollistaa sen datan lukemisen.

SCAt on oikeasti todella monimutkaisia ja hankalia juttuja joihin on äärimmäisen hankala varautua etukäteen.

Koska SCAt ei perustu mihinkään bugeihin.

Siinä tapauksessa Intelin on pakko korjata asia rautatasolla, tosin vasta uusissa malleissa. Tulee taas ilmaisia teholisä prosentteja verrattuna edelliseen malliin.

Normikäyttäjällehän tää ei merkkaa mitään.

Jos sen voi löytää siihen voi varautua. Ei toki tarkoita, ettäkö se varautuminen olisi helppoa.

Mitä se prosessori tekee? Minä olen aina luullut, että sen tarkoitus on ajaa ohjelmistoja. Harvialta saa kyllä kiukaita halvemmallakin.

Käytin sanaa "osata", en "voida".

Nyt meni kymmenisen vuotta että joku koko maailmassa keksi tuon SCAn.

Mikä on todennäköisyys sille, että jonkun täysin uudentyyppisen SCAn sattuu keksimään prosessorifirman insinööri juuri sinä aikana kun uutta prosessoria (jolla se on mahdollinen) kehitetään, jolloin prosessorissa voidaan ottaa se huomioon ja estää sen toiminta? Todella pieni.

ps. macos X:stä on taas jälleen tänään löytynyt ihan oikea triviaalisti hyödynnettävä tietoturva-aukko-bugi.

Siis Intelin prosessoreiden ongelma on että spekulatiivinen luku tehdään tarkastamatta datan käyttöoikeuksia, ja em. luennan tulokset saadaan selville. Periaatteessa tuossa välissä oikeuksien tarkastus on turhaa mutta kun ei sitten kuitenkaan ole. Esimerkiksi AMD:n prosessoreissa ei em ongelmaa ole koska dataa ei lueta tarkastamatta oikeuksia siihen ensin. Ja Inteliltä ollut kyllä melkoinen riskiveto antaa luvun tapahtua oikeuksia tarkastamatta, kyllä tuossa on varmasti otettu tietoinen riski mahdollisesta haavoittuvuudesta.

Offtopic: käväisin (ensimmäistä kertaa yli puoleen vuoteen) muron puolella katsomassa, mitä siellä asiasta keskustellaan (ei oikeastaan mitään).

Mutta melkein pärskähti kahvit näytölle kun huomasin vanhan tuttavamme sinsinin kommentin:

katso liitettä 68664

:srofl:

Intel Memory Access Design Flaw Already Addressed by Apple in macOS 10.13.2

Ei se poista sitä tosiasiaa, että jos prossu toimisi kuten on suunniteltu niin sitä vikaa ei olisi löytynyt edes kymmenessä vuodessa. Jos taas ongelma on tiedetty, mutta se on silti jätetty noin, "koska ei sitä kukaan löydä", kyseessä on suurempi kupru.

Se, että suunnitteluvirhe on vaikea havaita ei muuta sitä tosiasiaa, että kyseessä on suunnitteluvirhe. Sinänsä minä en mitenkään ylläty siitä, että siellä on suunnitteluvirhe. Niitä on varmasti lisääkin, mutta kukaan ei ole löytänyt. Digitaalipiirit ovat äärimmäisen monimutkaisia järjestelmiä, eikä kenelläkään ole varaa tehdä täydellistä verifiointia.

Eli sama kuin auton kansi tai lohko pettää, mutta auto toimii kuten pitää vaikka vähän nesteet ja öljyt sekoittuu, vieden vain vähän tehoa…

Oho taas Apple oli edelläkävijä jo viime vuonna. Alkaa olla yhä enemmän salaliittoteorioita että asiaa venytettiin joulun yli.

Ei se hajoa. Vain ettei täytä kaikkia turvanormia, heikkoa peltiä kolaritilanteessa.

Kaipaa vahvistusta.

Yksinkertaistettuna prosessori suorittaa sille annettuja laskutoimituksia. Laskutoimituksien teoreettisella määrällä/sekunti/prosessori on raja, joka riippuu prosessorin rakenteesta (ja monesta muusta ominaisuudesta). Käytännössä prosessorit eivät pääse lähellekään teoreettista maksimia. Riippuen siitä millaisia laskutoimituksia prosessorille annetaan, prosessori jää enemmän tai vähemmän kauas maksimista. Tässä tapauksessa ohjelmat syöttävät prosessorille sellaista laskettavaa jolla prosessori jää kauemmas teoreettisesta maksimista kuin aiemmin.

Asia jossa ei oikeasti ole yhtään mitään uutta.

Intelin vastaus:

Intel says processor bug isn’t unique to its chips and performance issues are ‘workload-dependent’

Tämä bugi ei taida vaikuttaa ketjun perusteella (en ole ehtinyt pidemmältä tutustua) yhdenkään laskuoperaation suoritusnopeuteen, joten silleen taisi nyt mennä ihan perseelleen.

ps. Tiedän sattuneesta syystä kyllä melko hyvin miten prosessori toimii.

Kyllä se tarkastus tehdään heti, siihen tarkastuksen tulokseen vaan reagoidaan vasta sen lukemisen jälkeen, mutta ennen kuin sen lukemisen tulosta tallennetaan mihinkään arkkitehtuurillisesti näkyvään paikkaan.

Tämä vertaituu siihen, että urheilukilpailussa kilpailija tekee rikkeen, joka johtaa hänen kilpailusuorituksensa hylkäämiseen. Kilpailija voidaan joko liputtaa heti kesken kisan ulos radalta, tai hänen voidaan antaa edetä maaliin asti, ja kertoa hänelle maalissa, että suoritus on hylätty. Kummassakaan tapauksessa kilpailija ei pysty voittamaan kilpailua, eikä hänen aikansa koskaan päädy viralliselle tuloslistalle.

No, sitten joku keksiikin todella nerokkaan keinon sotkea koko kilpailun ajanotto- ja tietojärjestelmän (vaikka niistä oli moninkertaiset turvajärjestelmät), ja samalla katoaa myös virallinen tieto siitä, keiden tulos oli hylätty, myös paperikopiot, ja tuomari on lyönyt päänsä ettei muista kenen suorituksen hylkäsi. Kukaan ei osannut varautua tähän. Palkinnot päädytään antamaan sen perusteella, kuka saapui maaliin ensimmäisenä. Tällaisessa tilanteessa olisi ollut parempi liputtaa vaan heti ulos radalta hylätyt suoritukset.

Intel on se, joka otti strategian että annetaan kilpailijan juosta maaliin ja ilmoitetaan siellä hylkäämisestä, AMD se, joka otti strategian, että liputetaan heti ulos radalta rikkeen sattuessa.

Tuokin taisi tulla jo jossain kohtaa esiin. En sitten tiedä löytyykö bugi ehkä myös VIAn prossuista tai jostain, AMD:lla sitä ei ole. Tai sitten jostain ihan muusta kuin x86-prossusta?

Se on kyllä totta että suorituskykyhävikki riippuu kuormasta, mikä on ihan luonnollistakin. Esimerkiksi kovaa I/O:ta vaativat kuormat hidastuvat reilusti, monet muut eivät.

MS julkaisee korjauksen:

Microsoft issues emergency Windows update for processor security bugs

Kai tässä jotain on takana jos MS ja Apple on korjaamassa pika pikaa. Väärä NSA on keksinyt miten hyödybtää tätä?

Siis tää on kaikkien tietoturvaongelmien äiti, kyllä varsinkin serveripuolelle pitää tulla korjaukset nopeasti. Linuxissa esimerkiksi prossut on merkitty insecureksi.

AMD:lta on ilmeisesti tulossa vielä myöhemmin tänään virallisempi lausunto/selvitys asiasta, mutta tässä lausunto ennen sitä tuohon Intelin tiedotteeseen:

AMD rebukes Intel, says flaw poses 'near-zero risk' to its chips

Samassa jutussa lisäksi:

Ja Google aikoo julkaista tänään yksityiskohdat tuosta bugista:

Ei ole vielä kahta kuukautta siitä kun Management Enginestä löytyi edellinen vakava haavoittuvuus Intelin raudasta. Koska se korjataan BIOS-päivityksillä, niin kaikkia haavoittuvia järjestelmiä tuskin koskaan päivitetään. Ainakin tällä kertaa vian voi korjata käyttöjärjestelmän automaattisella päivityksellä, jolloin se saadaan valtaosasta laitteita tukittua. Onhan se tietenkin hyvä että Intel nämä paikkaa, mutta jos tämän laajuuden haavoittuvuuksia tällä tahdilla löytyy, niin kyllä luottamus Inteliin kärsii.

Cannon Lakessa korjattu?

Google Online Security Blog: Today's CPU vulnerability: what you need to know