Spectre ja Meltdown ovat olleet viimepäivien kuumin puheenaihe IT-maailmassa. Suurimman osan huomiosta on saanut Intel, vaikka haavoittuvuudet koskevat myös muita valmistajia.

Spectre- ja Meltdown-haavoittuvuuksien paikkaamisen tiedetään vaikuttavan tietokoneiden suorituskykyyn. Se, miten paljon paikat suorituskykyä laskevat, riippuu ennen kaikkea tietokoneella tehtävistä tehtävistä. Suurimman suorituskyvyn laskut tapahtuvatkin lähinnä datakeskuksissa, joissa palvelimiin kohdistuu raskasta I/O-rasitusta.

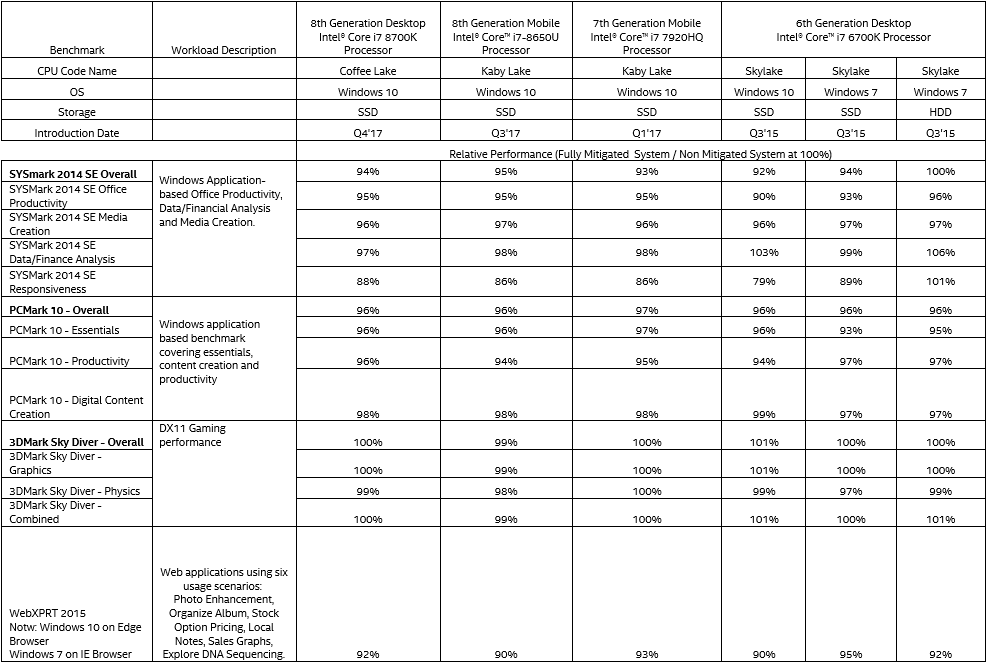

Intel on julkaissut omat suorituskykytestinsä koskien kotikäyttäjien tietokoneita Windows-alustoilla. Testit on ajettu yhtiön kolmen viimeisen sukupolven prosessoreilla käyttäen erilaisia synteettisiä testejä. 8. sukupolven Coffee Lake -prosessoreilla ja 8. ja 7. sukupolven Kaby Lake -mobiiliprosessoreilla testit on suoritettu Windows 10 -käyttöjärjestelmällä ja 6. sukupolven Skylake-prosessoreilla sekä Windows 10:llä käyttäen SSD-asemaa että Windows 7:llä käyttäen SSD-asemaa ja kiintolevyä. Testit ajettu SYSmark 2014 SE-, PCMark 10- 3DMark Sky Diver- ja WebXPRT 2015 -ohjelmilla.

Intelin omien testien mukaan suorituskyky on laskenut lähes jokaisessa testissä, mutta muutama poikkeuskin löytyy. Suorituskyvyn kerrotaan jopa parantuneen kiintolevyllä ja Windows 7:llä varustetulla Skylake-kokoonpanolla SYSMark 2014 SE:n Data/Finance Analysis- ja Responsiveness-testeissä sekä samalla prosessorilla, SSD-asemalla ja Windows 10 -käyttöjärjestemällä SYSMark 2014 SE:n Data/Finance Analysis -testissä, 3DMark Sky Diverin kokonaistuloksessa, grafikka-testissä ja grafiikka- ja fysiikkatestit yhdistävässä Combined-testissä.

Suurin negatiivinen vaikutus päivityksistä on saatu SYSMark 2014 SE:n Responsiveness-testissä Skylake-prosessorilla Windows 10 -alustalla ja Kaby Lake -mobiiliprosessoreilla. Skylaken tapauksessa suorituskyky oli vaivaiset 79 % alkuperäisestä, kun Kaby Lakejen suorituskyky riitti niin ikään erittäin heikkoon 86 %:iin alkuperäisestä. Myös Coffee Lake -kokoonpanoin ja Windows 7:lla ja SSD-asemalla varustetun Skylake-kokoonpanon tulokset laskivat alle 90 %:iin päivittämättömien verrokkien tuloksista samassa testissä.

Löydät kaikki suorituskykylukemat uutisen kuvasta, jonka voi avata täyteen kokoon klikkaamalla.

Lähde: Intel

https://support.microsoft.com/en-hk…or-it-pros-to-protect-against-speculative-exe

Siitä testaamaan päivityksen jälkeen. Kiinnostaa tietää onko AMD:n prossun omaavissa systeemeissä tuo korjaus käytössä.

E: Ilmeisesti korjaus vaatii Microsoftin mukaan vielä prossun firmware/mikrokoodipäivityksiä

"Customers who only install the Windows January 2018 security updates will not receive the benefit of all known protections against the vulnerabilities. In addition to installing the January security updates, a processor microcode, or firmware, update is required. "

Testasin pikaisesti PTI:n vaikutusta Ryzenillä kun oli backportattu 4.14.11:een ja enabloin sen mielenkiinnosta.

Reippaasti säikeitä synkronoivalla koodinpätkällä niin pienellä datasetillä, että 16 säiettä dippaa joka tapauksessa luokkaa 7 kertaa hitaammaksi yhteen säikeeseen nähden, oli vain 0-3 % luokkaa hitaampi PTI:llä. Datasetillä, joka oli 16 säikeellä lähes yhtä nopea kuin yhdellä, hidastui ~8 %. Tuosta reilu kuusi kertaa enemmän laskentaa vaativa setti (reilu 2,5x single thread – nopeus) hidastui reilu 4 %. Tuosta 16 kertaa enemmän laskentaa vaativa pysyi ~1 % pinnassa.

Ffmpeg:llä enkoodaus x264:lla SD-filu pienellä bitratella ei hidastunut (prossu idlasi ~1/3 suoritinajasta), mutta systime näkyi kasvaneen 25 % (kuitenkin alle prosentti koko suorittimen käyttöajasta).

Tiedote on uusi, mutta mm. VMware ESXi 6.0:lle tuo suositeltu paikkaus on julkaistu jo 2017 marraskuussa. Joko ovat tienneet siellä sisäpiirin kautta jo siinä vaiheessa jotain, tai sitten onnistuivat tekemään paikkauksen tuurilla tulevaisuutta varten. 😀

VMware Knowledge Base

Edit. Typo

Eiköhän vmware ole tiennyt tuon olemassa olon. Samaan tapaan kuin Apple paikannut osittain High Sierran jo 6.12.2017. Nyt sitten vasta ilmoittavat asiasta.

Haavoittuvuus 001/2018: Meltdown- ja Spectre -hyökkäykset hyödyntävät prosessorien ongelmia

Myös useat muut valmistajat, kuten VMWare, Citrix, Google, Mozilla ja F5 ovat julkaisseet päivityksiä.

Näemmä omakin Windows löysi päivityksen tuohon Meltdowniin, ainakaan 3DMark Firestrikessä ei mitään vaikutusta suorituskykyyn (jos jotain kiinnostaa). Nuo <1% erot menee tässä testissä virhemarginaaliin:

Result

En tiedä sitten kun oli maininta että vaatii lisäksi Inteliltäkin päivityksen, ennen kuin tuo Meltdown on kokonaan paikattu. Ehkäpä tuo performance hit todellisuudessa selviää vasta tuolloin.

Jep, sitä odotellessa. Eikä tuo kyseinen testi varmastikaan ole parhaita kertomaan päivityksen vaikutuksesta suorituskykyyn, mutta pelikäytön vaikutukset se varmaan osoittaa suht hyvin, joka varmasti se yleisesti kiinnostavin asia(?).

HardwareUnboxed oli youtuben puolella tehnyt kans joitakin testejä ja loppupäätelmät oli, ettei havaittavaa pudotusta FPS-lukemissa tullut. Levykirjoituksissa/luvuissa oli jotakin eroa huomattavissa.

Toki tuossakin oli 8700K:ta testattu. Itseä kiinnostaakin vähän vanhemmat ja/tai laiskemmat prosessorit kuin tuo uusi ja tehokkain ja lisäksi frametime analyysit siihen. (Esimerkiksi nyt oma 3770K vaikka jotakin voi myös itsekin testata..)

Tällä foorumilla varmasti juuri näin. Yrityspuolella kiinnostanee enemmän vaikutukset tietokantojen ja levyoperaatioiden jne kohdalla.

Minä mutuilen edelleen, että keskimäärin vaikutukset eivät ole sielläkään puolella todellisuudessa edes lähellä sitä peloteltua 30% luokkaa.

Testailin uuden karhealla Xeonilla jossa E5-2603, oma raid-ohjain, 3xssd Raid 5. Lukunopeuteen ei tullut vaikutusta mutta kirjoitus tippui Crystaldiskmarkilla ajettuna 4k oli noin 6-10% heikompi.

CNBC:ssä juttua Intel pomon osakekaupoista ja siitä milloin tämä ongelma löydettiin (viime kesänä) ja miksi asia julkaistiin nyt ennemmin kuin sen piti

Intel's CEO reportedly sold shares after the company already knew about massive security flaws

Mites seuraava spekulointi mitä on tullut keskustelupalstoilta vastaan, voiko pitääkö paikkaansa:

-kryptaus (kryptatut levyt?) tulee hidastumaan päivityksien myötä huomattavasti normilevyjä enemmän

-Nvidian näytönohjaimet hidastuvat CPU schedulerinsa vuoksi

Odotan vaan koska tulee isompi Shit-Bomb esille, veikkaisin ettei jää ihan tähän :kahvi:

Nah

https://youtu.be/_qZksorJAuY

Eli pelaajat eivät kärsi, mutta muille käyttäjille näyttää tulevan hieman takkiin.

Mutta Muron omia testejä odotellessa.

Mielenkiintoista testattavana riittää.

Saako Amd saman sakon kuin Intel?

Miten eri prossasukupolvet kompasteleva toisiinsa verratuna?

Onko kotikäyttäjälle mitään toimintoja joiden suhteen tämä aiheuttaisi oikeasti odotteluajan lisääntymistä? Palvelimet ja tietokannat ovat asia ihan erikseen, mutta kotikoneisiin käyttäjistä iso osa ei juuri kumpaakaan harrasta, tietokantoja ehkä lukuunottamatta.

Asiasta mitään tiedä mutta mahtaa siellä firmoilla joilla on suuret serverisalit niin vähä kuumotella tällä hetkellä tämän asian tiimoilta :btooth:

En olisi noin varma. Benchmarkeissa ei tule läheskään niin paljoa kuormaa I/O:lle kuin oikeasti pelatessa.

Olisi ihan mielenkiintoista tietää mikä osuus käyttäjistä työskentelee it-alalla. Itse kuvittelisin että ei olisi kuitenkaan niin pieni osuus että sen voi sivuuttaa kun asiasta puhuu.

Allekirjoittanut ainakin tekee duunia paikassa jossa pyörii Intelin päällä serverit. Hieman voi ahistaa jos tietokantapalvelimista katoaa 30% kuormitustehoa.

"Siviiliongelmista" tulee mieleen avoimen maailman (survival)pelit jossa prossu on kovilla. Tai esim AC origins voi ottaa takkiinsa kopiointisuojauksensa takia.

Luultavimmin joidenkin pikkufirmojen tuotteita joiden suurin myyntivaltti on sikahalpa hinta ja nimessä manittu sana "Antivirus".

:kahvi:

Aina tulee jotain suurempaa, se on väistämätöntä tällä vauhdilla kehittyvän teollisuudenalan kohdalla.

Toivotaan ettei se ole kuitenkaan onnistunut terroristihyökkäys perusinfraa kohtaan tai muuta fataalia. Tällaiset ovat vielä pieni juttu sellaisten kohdalla.

Veikkaan että tulee pitkä odotus :geek:

Kryptauksen osalta riippuu miten tuo kryptaus on tehty. esim. computerbase.de:n benchmarkissa Veracryptin ero oli alle prosentin luokkaa, joten userspace-softalla ei ainakaan tuo kryptaus sinällään hidastu. Tietenkin jos softa kirjoitta kernelin kautta esim. 16 tavun sarjoina noita muokkauksia niin siinä voi tulla ongelma esiin, mutta se on kyllä korjattavissa muuttamalla softan asetuksia (yksittäisten tavujen kopiointi ei siis ole muutenkaan mitenkään suorituskykyinen tapa hoitaa levyliikennettä).

Meltdown & Spectre: Details und Benchmarks zu den Sicherheitslücken in CPUs

Ei, kryptaus ei lisää kernel-kutsujen määrää. Se tehdään joko kokonaan softan puolella(verkkoliikenten kryptaus) tai kokonaan kernel-puolella(levyn kryptaus).

kernel/git/torvalds/linux.git – Linux kernel source tree

Linus on antanut siunauksensa ettei PTI:tä pakoteta AMD:n prossuille, jos tuon nyt oikein käsitin

Selatkaa ihmiset edes yksi sivu taaksepäin, vie 30 sekkaa… ei tule niin paljon samoja postauksia:

Intelin prosessoreista löytynyt bugi vaatii suorituskykyyn vaikuttavan käyttöjärjestelmätason

Intelin prosessoreista löytynyt bugi vaatii suorituskykyyn vaikuttavan käyttöjärjestelmätason

Intelin prosessoreista löytynyt bugi vaatii suorituskykyyn vaikuttavan käyttöjärjestelmätason

Näyttäisi todellakin siltä, että ainakaan 8700K ja useimmilla käyttäjän perussoftilla nopeuseroja ei ole Meltdown pätsiä ennen ja sen jälkeen.

Lisää testejä odotellessa.

Tuollaiset ovat tässä mielessä hyödyttömiä koska niissä yleensä ladataan koko softa muistiin ja suoritetaan sieltä. Ts. teoriassakaan ei pitäisi tulla juuri mitään eroa.

Sitten kun otetaan niinkin yksinkertainen asia kuin hiiren liikuttaminen työpöydällä, voikin hidastus olla huomattava entiseen nähden.

Josta päästään klassiseen tappeluketjun aiheeseen: AMD toimii sulavammin.

Understanding The Meltdown And Spectre Exploits: Intel, AMD, ARM, And Nvidia

Ihan hyvää lukemista, vaikkei mitään ihmeellistä uutta.

Vanhemmalla prossulla IO- testiä, (prossu julkaistu: Q4/2008) i7-965 @ kevyt oc.

Win 10 pro 1709 16299.125 vrt. Windows päivitys tehty: 16299.192.

Ennen päivitystä, ensimmäinen ajo: Päivitys, ensimmäinen ajo:

![[IMG]](http://drive.google.com/uc?export=view&id=17WDp00-IK4w8_T5NVbtXst9CTvur2lGs)

![[IMG]](http://drive.google.com/uc?export=view&id=1xXkT3mGjuHHq4jLwhgg_wRVTF0Bi7nqV)

![[IMG]](http://drive.google.com/uc?export=view&id=1FTJbXdUEvkq_Fx2oKjAMj_ptZR3_26P-)

![[IMG]](http://drive.google.com/uc?export=view&id=13OJogE0RavVapnWasWL2n0S72O8jgKa0)

![[IMG]](http://drive.google.com/uc?export=view&id=1oNLWLiLXT9FQWhVzLQLsq0tIjAqlqIMk)

![[IMG]](http://drive.google.com/uc?export=view&id=1Y8ZdaWrgBtvouTwubYIN2VZ1L7qOB8zF)

![[IMG]](http://drive.google.com/uc?export=view&id=1F-xbtfK1tFXUgJCxo8XK3pIp-we0OuMl)

![[IMG]](http://drive.google.com/uc?export=view&id=1HN65JLbuIpeLK7IGqYGysTdsS_f5cMKj)

![[IMG]](http://drive.google.com/uc?export=view&id=1Z3w4HAcpjKpRWDVXD12QEDvD6Z-1dUKn)

![[IMG]](http://drive.google.com/uc?export=view&id=1kxZAnK9JQnoRtyygRUTyiHUqcNek-pLp)

![[IMG]](http://drive.google.com/uc?export=view&id=1WIGmYDqKF4MdJ03b9GsT8hBViReui_Uf)

![[IMG]](http://drive.google.com/uc?export=view&id=1Rpu4uVcD_qvgoPs6j2_PzDk12W1r1J7H)

Ennen päivitystä, toinen ajo: Päivitys, toinen ajo:

Ennen päivitystä, ensimmäinen ajo: Päivitys, ensimmäinen ajo:

Ennen päivitystä, toinen ajo: Päivitys, toinen ajo:

Ennen päivitystä, ensimmäinen ajo:

Päivitys, ensimmäinen ajo:

Ennen päivitystä, toinen ajo:

Päivitys, toinen ajo:

Mediassa peloiteltiin yleisesti tietokoneesi tehot putoavat 30% (jopa yli 50%). Käytännössä mitään et huomaa, noissa tuloksissa yllä on osin myös parantumista -> Paljon melua tyhjästä. Vanhoilla prossuilla vaikutus on kuulemma suurempi.

Vuorokauden aikana tullut Gentoon 4.14.11-kernelipakettiin kaksikin revisiota, eli Gentoon omia patchsettejä päivitetty. Tämmönen maski on tullut korjaamattomille kerneleille.

Päivittyi myös linux-firmware. Ilmeisesti päivittyi Zenin mikrokoodi.

repo/gentoo.git – Official Gentoo ebuild repository (formerly known as gentoo-x86 in CVS)

Tuo CVE on variant2 tämän mukaan. Kuulostaa aika kovalta korjaukselta disabloida haarautumisen ennustus. Minulla ei näy olevan r1-versiota paketista, vaikka vähän aikaa sitten päivitin.

Et ymmärtänyt väärin. Homma on juurikin näin, AMD:n prossut ei ole alttiita Meltdown exploitille, joten linux kernel pätchissä AMD:n prossut jätetään sen ulkopuolelle, joten tämä Meltdown ei tule vaikuttamaan AMD:n prossuihin mitenkään.

Juurikin näin. AMD:n kommentit koskivat ainoastaan Meltdown exploittia josta alkoi vuotamaan tietoa. Myöhemmin sitten tuli julki myös spectre, johon AMD antoi uuden lausunnon.

On ollut juu kesästä lähtien tietyillä tahoilla tiedossa, mutta suuri maailma sai tietää näistä vasta muutama päivä sitten ja ensin vuoti Meltdown exploitista tietoa, Spectrestä ei vielä silloin tiedetty mitään.

Nyt jos foliopipoja laitetaan päähän niin muistuu mieleen että eikös se Intelin CPU puolen johtava insinööri "lähtenyt" tuossa kesällä Inteliltä?

Ihan vaan että Meltdown tuli Intelin tietoon samoihin aikoihin. Sattumaako?

Onko se nyt niin vaikea ymmärtää että ensimmäinen kommentti koski pelkästään Meltdown exploittia, joka vuoti ensin maailmalle? Toinen kommentti koski sitten näitä kaikkia 3 kun Spectre tuotiin päivää myöhemmin julki.

Lisäksi tuo spectre on käsittääkseni AMD:n prosessoreilla vaikeampi toteuttaa kuin Intelin. Ilmeisesti sitä ei vielä ainakaan ole onnistuttu toistamaan AMD:n prossuilla mutta teoriassa on mahdollinen.

Lupaus koskee ilmeisesti ainoastaan Meltdown exploittia, Spectren korjaaminen vaatii sen verran enemmän työtä että sitä tuskin tämän vuoden aikana tullaan rautatasollo korjaamaan.

Jos lukemasi mediat antoivat kuvan että kaikkien tietokoneiden tehot putoavat 30% (jopa yli 50%) kannattanee vaihtaa lukemiaan medioita.

Jos sen sijaan ymmärsit väärin mitä mediassa kerrottiin, sille ei voi mitään.

No jos kaiken uskot mitä sinulle pelotellaan niin itseäsi voit syyttää. Itselleni on ollut selvää jo kaksi päivää että tavan kotitoope ei tule näkemään juurikaan mitään hidastumista, mutta datacenter puolella tullaan ottamaan isosti osumaa.

Tuossa on tapahtunut aivan taatusti joku isomman luokan virhe jossain nyt. Variant 2 kyllä koskee myös AMD:ta, mutta vain teoriassa – kukaan ei ole vieläkään saanut AMD:n prossuja taipumaan sille hyökkäykselle missään yhteydessä. Kukaan ei taatusti lähde tuollaisen vuoksi disabloimaan haarautumisen ennustusta prosessorista.

AMD tiesi Spetrestäkin vähintään viime kesästä asti. Turhaa silloin on väittää omia prossujaan turvatuiksi. Julkisuus on ihan toinen asia.

Eiköhän viikon kulutta tiedetä paremmin että mitä disabloidaan ja mistäkin kunhan pöly hieman laskeutuu. Nyt varmaan kaikki kimpoilee sinne tänne ja tuonne ja tulee ylilyöntejä.

Niin tiesi mutta AMD sanoi täysin oikein että prossut on 100% toimivia, koska kommentoitiin Meltdown exploittia. Ei AMD:llä ollut mitään syytä kommentoida Spectreä eikä olisi edes voineet kommentoida sitä koska se oli vielä salassapitovelvoitteen alla. Joten se kommentti koski AINOASTAAN Meltdownia.

Itse olen kokoajan ollut sitä mieltä että vaikutus on luokkaa 0,5% yleisesti. Mutta tässäkin ketjussa moni jo pelkää esim, pelien puolesta. Myös muissa foorumeissa kysellään paniikissa suurin piirtein.

Pelien puolesta pelkääjät eivät tiedä asiasta yhtikäs mitään siis.

Sama kaikkiin 3d markin ym ajelijoihin. Eipä se perus puuceekäyttäjää hetkauta. Tarina on sitten hieman toinen tuolla raskaammissa virtualisoiduissa palvelimissa.. saas nähdä mikä on lopullinen ratkaisu.

Eli kaikki testisi ovat SATA-2 väylään rajoittuneita.

Siinä syy miksi X58 alustoista vaihdetaan uudempiin (ml. minä). Ei siinä prossun nopeudella ole mitään väliä, kun pullonkaula on ihan toisaalla. 😉

Saahan sillä kaunisteltua asiaa kun testataan niin että pullonkaula on muualla. 😛

Ei pidä paikkaansa.

https://googleprojectzero.blogspot.ch/2018/01/reading-privileged-memory-with-side.html

Tuo jätkä on alkuperäinen aukkojen löytäjä ja hänellä on proof of concept exploitteja joihinkin ratkaisuihin myös AMD prossuille.

Variantti ykkösestä löytyy AMD:lle proof of concepteja, kakkoselle AMD on teoriassa altis mutta kukaan ei ole keksinyt vielä tapaa millä se toimisi ja kolmoselle AMD on immuuni

Täällä vedellään jotain vanhaa Sata-liitäntää vasten jotain nyrkkipajan kiintolevytestiä ja todetaan, että ongelmaa ei ole? :srofl:

@HEDT voisit käydä rauhoittelemassa myös Amazonia ja Googlea. Tarpeeksi kun hoet että ei ongelmaa, niin heidän ongelmat katoavat. :think:

Seurasitko prosessorikuormaa noiden SSD-testien aikana? Se saattoi muuttua reilustikin, vaikka nopeuksissa rajoittava tekijä oli yhä SSD:n nopeus.

Mikäs softa käyttää kätevimmin, tukeeko prossu PCID:tä? Näyttääkö CPU-Z sen instructions -kohdassa?

Ilmeisesti kaikki Westmereä (2010 LGA 1366 6-coret) uudemmat Intelin prossut tukevat, AMD:n prossuista ei mitään käryä. :smoke:

Senpä takia olisi kiva saada joku muu työkalu kuin Linuxin bootin diagnostiikka, että vois miettiä sitä SERrin määrää… Itse en löytänyt CPU-Z:sta tuota, Intellin ARK ei kerro, CPU-Worldin tiedoissa löytyy INVPCID esim. CPU E3-1230 v3:sta, mutta puhutaanko nyt samoista omenoista?

Miksi kotikäyttäjää kiinnostaisi googlen tai amazonin ongelmat? Se on niiden päänsärky. Samalle kotikäyttäjälle Sata liitäntä harvemmin on se pullonkaula mistä tarviisi hirveästi ressata.

Ilmeisesti meltdownia pystyy hyväksikäyttämään ainakin chromella ajettavalla javascriptillä… eli esim mainosverkkojen kautta miljooniin koneisiin.. samalla kun käyttäjät kirjautuvat vaikka facebookkiin tai toisessa tabissa verkkopankkiin. Ei hyvä.

Spectre vaatii ilmeisesti amd prossujen kanssa fyysisen pääsyn koneelle/rautaan, jotta sitä voisi hyödyntää. Muiden valmistajien osalta epäselvää miten voi hyödyntää.