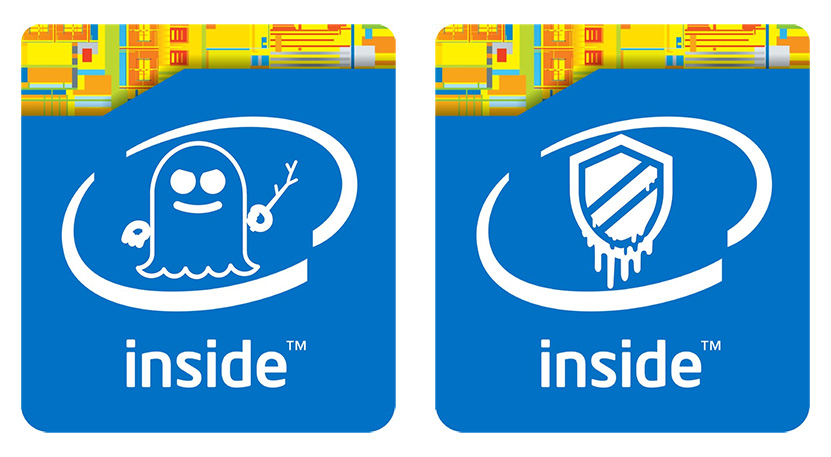

Meltdown- ja Spectre-haavoittuvuuksien paikkaaminen on parhaillaan käynnissä vaihtelevin tuloksin. Intel on julkaissut jo tarvittavat päivitykset useimmille alustoistaan, mutta jakelu OEM-valmistajilta loppukäyttäjille on takunnut keskustelupalstojen mukaan useammallakin valmistajalla. Päivitysten jakelun takkuaminen ei ole kuitenkaan ainut ongelma, vaan asennetut päivitykset ovat aiheuttaneet myös ongelmia.

Intel kertoi jo aiemmin, että kuluttajilta ja datakeskuksilta kuultujen raporttien myötä yhtiö on havainnut Haswell- ja Broadwell-arkkitehtuureihin perustuvien järjestelmien kärsivän odottamattomista uudelleenkäynnistyksistä. Tuoreessa tiedotteessaan Intel kertoo ongelman olevan aiemmin raportoitua laajempi ja koskevan myös muita yhtiön prosessoriarkkitehtuureja.

Intelin tiedotteen mukaan Haswell- ja Broadwell-arkkitehtuurien lisäksi uudelleenkäynnistysongelmasta kärsivät Sandy Bridge-, Ivy Bridge-, Skylake- ja Kaby Lake -arkkitehtuurit. Yhtiön mukaan se on kyennyt toistamaan ongelmat omissa testeissään. Intel tekee parhaillaan töitä selvittääkseen uudelleenkäynnistysten perimmäisen syyn ja kertoo tutkimusten edenneen jo siihen pisteeseen, että yhtiö uskoo voivansa toimittaa järjestelmien valmistajille beetatason mikrokoodipäivityksen ensi viikolla. Vaikka yhtiön listaus ei mainitse erikseen Coffee Lakea se koskee kaikella todennäköisyydellä myös niitä.

Lähde: Intel

Ero on siinä että toiselta voi suojautua (palomuuri ja virustorjunta), mutta toiselta ei. Bugi jonka kautta voi urkkia tietoa ilman että asiasta jää mitään jälkeä mihinkään. Pahinta se että onnistuu vaikka sen javascriptin kautta.

Kerrohan miksi oikein yrität vähätellä tätä bugia?

Ero on siinä että toiselta voi suojautua (palomuuri ja virustorjunta), mutta toiselta ei. Bugi jonka kautta voi urkkia tietoa ilman että asiasta jää mitään jälkeä mihinkään. Pahinta se että onnistuu vaikka sen javascriptin kautta.

Kerrohan miksi oikein yrität vähätellä tätä bugia?

Ei sitä tarvitse vähätellä. Riittää ettei liioittele.

Ei sitä tarvitse vähätellä. Riittää ettei liioittele.

Nyt on tullut omalle Asuksen emolle päivitys, olettaen "Updated Intel CPU microcode" on ko. päivitys.

MAXIMUS VIII HERO Driver & Tools | Emolevyt | ASUS Suomi

Huom! Päivitys on Hero Alpha emolle, ei "pelkälle" Herolle. Varmaan korjaantuu joskus, mutta tarkista ennen flässäystä.

Nyt on tullut omalle Asuksen emolle päivitys, olettaen "Updated Intel CPU microcode" on ko. päivitys.

MAXIMUS VIII HERO Driver & Tools | Emolevyt | ASUS Suomi

Huom! Päivitys on Hero Alpha emolle, ei "pelkälle" Herolle. Varmaan korjaantuu joskus, mutta tarkista ennen flässäystä.

Mistä näkee eri emojen päivitykset eli onko niitä ylipäätänsä tulossa ja mitä pitää asentaa. Itsellä 1155 pohjainen emo i5-3470 prosessorilla.

Mistä näkee eri emojen päivitykset eli onko niitä ylipäätänsä tulossa ja mitä pitää asentaa. Itsellä 1155 pohjainen emo i5-3470 prosessorilla.

Taitaa olla liian vanha prossu, kuten mulla.

Aivan rajalla ainakin ollaan.

Intel toistaiseksi puhunut vain max 5v vanhojen päivittämisestä. Sen lisäksi riippuu kuinka kauas emolevyjen valmistajat jakelee BIOS päivitystä, ASUS taisi sanoa 5v.

Taitaa olla liian vanha prossu, kuten mulla.

Aivan rajalla ainakin ollaan.

Intel toistaiseksi puhunut vain max 5v vanhojen päivittämisestä. Sen lisäksi riippuu kuinka kauas emolevyjen valmistajat jakelee BIOS päivitystä, ASUS taisi sanoa 5v.

Windows XP:n alkuvuosina tästä on omakohtaista kokemusta. Joskus asensin Windows XP:n tyhjään koneeseen ja annoin olla sen niin kauan aikaa kiinni netissä, että saisin ladattua uudet Service Packin ja paikkaukset, niin kone oli täynnä jotain viruksia ja matoja. Eli se saastui alle varttitunnissa. Muistaakseni kone saastui vieläkin nopeampaa kun tiesin uhasta ja tarkoitus oli pitää kone kiinni netissä niin että ehtisin palomuurin käynnistää kun kone käynnistyy ensimmäistä kertaa asennuksen jälkeen, niin se oli jo täynnä haittaohjelmia.

Ainoa toimiva korjaus oli että latasin Service Packin ISO-tiedostot ja tallensin ne sopivalle medialle. Sitten formatoin kovalevyn ja asensin Windows XP:n uudelleen verkkokaapeli irti ja päivitin siihen uudet Service Packit ja säädin palomuurin.

Onneksi nykyään palomuuri on winukoissa jo oletuksena päälle kun käyttöjärjestelmää asentaa. Ja mukava että uusimmat "Service Packit" ja ajantasaiset paikkaukset sisältävän Windows 10 asennusmedian saa ladattua suoraan Microsoftin sivulta. Service Pack on tuossa lainauksissa kun eihän nykyisessä Windowsissa niitä tunneta enää sillä nimellä vaan julkaisevat kaksi kertaa vuodessa uuden variantin Windows kympistä.

Windows XP:n alkuvuosina tästä on omakohtaista kokemusta. Joskus asensin Windows XP:n tyhjään koneeseen ja annoin olla sen niin kauan aikaa kiinni netissä, että saisin ladattua uudet Service Packin ja paikkaukset, niin kone oli täynnä jotain viruksia ja matoja. Eli se saastui alle varttitunnissa. Muistaakseni kone saastui vieläkin nopeampaa kun tiesin uhasta ja tarkoitus oli pitää kone kiinni netissä niin että ehtisin palomuurin käynnistää kun kone käynnistyy ensimmäistä kertaa asennuksen jälkeen, niin se oli jo täynnä haittaohjelmia.

Ainoa toimiva korjaus oli että latasin Service Packin ISO-tiedostot ja tallensin ne sopivalle medialle. Sitten formatoin kovalevyn ja asensin Windows XP:n uudelleen verkkokaapeli irti ja päivitin siihen uudet Service Packit ja säädin palomuurin.

Onneksi nykyään palomuuri on winukoissa jo oletuksena päälle kun käyttöjärjestelmää asentaa. Ja mukava että uusimmat "Service Packit" ja ajantasaiset paikkaukset sisältävän Windows 10 asennusmedian saa ladattua suoraan Microsoftin sivulta. Service Pack on tuossa lainauksissa kun eihän nykyisessä Windowsissa niitä tunneta enää sillä nimellä vaan julkaisevat kaksi kertaa vuodessa uuden variantin Windows kympistä.

Intel kyllä sai linuxille nämä päivitykset aikas monelle.

Download Linux* Processor Microcode Data File

Jotenka nythän tuo on enää Windows maailmassa kyse siitä tekeekö emovalmistaja uuden biossin.

Intel kyllä sai linuxille nämä päivitykset aikas monelle.

Download Linux* Processor Microcode Data File

Jotenka nythän tuo on enää Windows maailmassa kyse siitä tekeekö emovalmistaja uuden biossin.

Katos, tuolta löytyi oma i5-4200U prossu listalta. Juurikin olen "matkalla" Linux Minttiin (Ubuntu oli tuolla listalla eli ilmeisesti tuettu) joten olenko käsittänyt oikein, että jos Acer ei pätsiä jakele (niin kuin näyttää tällä hetkellä, "haavoittuvat koneet" listalla ei ole läppärini mallia, ihme pelleilyä kyllä heilläkin) niin tuon mikrokoodin asentamisella Mintiin ei ole hätää näiden Meltdown+Spectren kanssa? Ainoastaan dual bootissa Windowsin (jotain harvinaista pelihetkeä varten) kanssa Spectre tulisi ongelmaksi?

Katos, tuolta löytyi oma i5-4200U prossu listalta. Juurikin olen "matkalla" Linux Minttiin (Ubuntu oli tuolla listalla eli ilmeisesti tuettu) joten olenko käsittänyt oikein, että jos Acer ei pätsiä jakele (niin kuin näyttää tällä hetkellä, "haavoittuvat koneet" listalla ei ole läppärini mallia, ihme pelleilyä kyllä heilläkin) niin tuon mikrokoodin asentamisella Mintiin ei ole hätää näiden Meltdown+Spectren kanssa? Ainoastaan dual bootissa Windowsin (jotain harvinaista pelihetkeä varten) kanssa Spectre tulisi ongelmaksi?

Oho, tuollahan oli omakin vanha 3930K.

Eli luultavasti mulla kusee Asus, kun tuskin BIOS päivitystä on tiedossa P9X79 Pro emolle…

Huhun mukaan myös Windowsissa voisi ilman BIOS päivitystä ottaa käyttöön, mutta kuulosti jotenkin hazardilta. Plus se kai pitää sitten "ajaa" joka bootissa. Mä en siis tiedä asiasta yhtään, muistan vaan täältä lukeneeni moista.

Oho, tuollahan oli omakin vanha 3930K.

Eli luultavasti mulla kusee Asus, kun tuskin BIOS päivitystä on tiedossa P9X79 Pro emolle…

Huhun mukaan myös Windowsissa voisi ilman BIOS päivitystä ottaa käyttöön, mutta kuulosti jotenkin hazardilta. Plus se kai pitää sitten "ajaa" joka bootissa. Mä en siis tiedä asiasta yhtään, muistan vaan täältä lukeneeni moista.

Tencentin X-Lab on julkaissut muutama päivä sitten Spectre-haavoittuvuustestin nettiselaimille: Spectre Check.

edit: Testi perustuu ilmeisesti SharedArrayBufferin hyödyntämiseen, ja ilmoittaa välittömästi "not vulnerable", jos SharedArrayBuffer ei ole käytettävissä.

Tencentin X-Lab on julkaissut muutama päivä sitten Spectre-haavoittuvuustestin nettiselaimille: Spectre Check.

edit: Testi perustuu ilmeisesti SharedArrayBufferin hyödyntämiseen, ja ilmoittaa välittömästi "not vulnerable", jos SharedArrayBuffer ei ole käytettävissä.

Kyllähän näiden bugien merkitystä tavalliselle käyttäjälle on liioiteltu erittäin suuresti. Ei sitä tarvitse vähätellä vaan lähinnä pistää mittasuhteet kohdalleen.

Kyllähän näiden bugien merkitystä tavalliselle käyttäjälle on liioiteltu erittäin suuresti. Ei sitä tarvitse vähätellä vaan lähinnä pistää mittasuhteet kohdalleen.

Tai pistääkö MS ne windowksen mukana.

Tai pistääkö MS ne windowksen mukana.

Mielenkiintoinen taustoittava juttu bugi(e)n löytymisestä ja kuinka asiaa pidettiin salassa, kun paikkoja valmisteltiin:

How an industry-breaking bug stayed secret for seven months

Mielenkiintoinen taustoittava juttu bugi(e)n löytymisestä ja kuinka asiaa pidettiin salassa, kun paikkoja valmisteltiin:

How an industry-breaking bug stayed secret for seven months

Taisi tänään tulla joku päivitys, kun kahdesti rebootasi kone kesken selaamisen ilman syytä. Assasin creedissä fps 35-45, kun aikaisemmin 42-45. Vähän noin arviota, kun en tietenkään seuraa aktiivisesti. Voi olla toki muukin syy, vaan äkkiseltään menee bugipäivityksen piikkiin.

edit. Eipä näy että olisi mitään päivitystä ladannut.

Taisi tänään tulla joku päivitys, kun kahdesti rebootasi kone kesken selaamisen ilman syytä. Assasin creedissä fps 35-45, kun aikaisemmin 42-45. Vähän noin arviota, kun en tietenkään seuraa aktiivisesti. Voi olla toki muukin syy, vaan äkkiseltään menee bugipäivityksen piikkiin.

edit. Eipä näy että olisi mitään päivitystä ladannut.

Chrome on tuon testin mukaan haavoittuva, Edge ei ole. Eli jos käyttää edgeä niin ei tarvitse olla huolissaan tämmöisellä kannettavalla johon ei näytä tulevan microkoodia?

Chrome on tuon testin mukaan haavoittuva, Edge ei ole. Eli jos käyttää edgeä niin ei tarvitse olla huolissaan tämmöisellä kannettavalla johon ei näytä tulevan microkoodia?

chromeen piti manuaalisesti laittaa joku asetus

näyttää chromella kun kokeilen not vulnerable

mutta eihän meltdown/specter ole kuin jäävuoren huippy…

chromeen piti manuaalisesti laittaa joku asetus

näyttää chromella kun kokeilen not vulnerable

mutta eihän meltdown/specter ole kuin jäävuoren huippy…

Onhan tuo mahdollista kun Intel/MS ajoi sen koodin millä poistettiin non-K prossuilta kellotusmahdollisuus. Linuxissahan tämä ajetaan joka kerta bootissa ja jos ymmärsin niin se tapahtuu ennen kernelin ajoa tjsp. Windowsissa uskoisin olevan sama mahdollisuus mutta se on eri asia miten se halutaan tehdä jos halutaan. Parashan se olisi jos päivitys tulisi suoraan emolle.

Tämä muuttuu helmikuussa kun Chromen kovennettu versio tulee ulos. Toki varmaan jo betana saatavissa.

Onhan tuo mahdollista kun Intel/MS ajoi sen koodin millä poistettiin non-K prossuilta kellotusmahdollisuus. Linuxissahan tämä ajetaan joka kerta bootissa ja jos ymmärsin niin se tapahtuu ennen kernelin ajoa tjsp. Windowsissa uskoisin olevan sama mahdollisuus mutta se on eri asia miten se halutaan tehdä jos halutaan. Parashan se olisi jos päivitys tulisi suoraan emolle.

Tämä muuttuu helmikuussa kun Chromen kovennettu versio tulee ulos. Toki varmaan jo betana saatavissa.

Intel on ilmoittanut jo että Broadwell- ja Haswell-kokoonpanot kärsivät odottamattomista rebooteista (tämänhetkisillä pätseillä) pätsättyinä, niin kuluttajapuolella kuin datakeskuksissakin.

PC-speksit-listauksesi mukaan sinulla on Haswell siellä

Intel on ilmoittanut jo että Broadwell- ja Haswell-kokoonpanot kärsivät odottamattomista rebooteista (tämänhetkisillä pätseillä) pätsättyinä, niin kuluttajapuolella kuin datakeskuksissakin.

PC-speksit-listauksesi mukaan sinulla on Haswell siellä

Not vulnerable mulla tulee Chromella.

Laitoin käsin päälle strict site isolation asetuksen, kun Google niin ehdotti kunnes toi päivitys tulee 23.1.

Täällä infoa (Google Chrome Browser kohdassa): Product Status – Google Help

Toki kuten sanottiin, "not vulnerable" ei tarkoita sitä että on suojattu.

Not vulnerable mulla tulee Chromella.

Laitoin käsin päälle strict site isolation asetuksen, kun Google niin ehdotti kunnes toi päivitys tulee 23.1.

Täällä infoa (Google Chrome Browser kohdassa): Product Status – Google Help

Toki kuten sanottiin, "not vulnerable" ei tarkoita sitä että on suojattu.

Asensin Lenovon julkaiseman BIOS päivityksen, jossa Intelin mikrokoodipäivitys. Onko nyt niin, että yhdessä Windows 10 Meltdown patchin kanssa voin taputella tämän osaltani ja jatkaa elämää?

Asensin Lenovon julkaiseman BIOS päivityksen, jossa Intelin mikrokoodipäivitys. Onko nyt niin, että yhdessä Windows 10 Meltdown patchin kanssa voin taputella tämän osaltani ja jatkaa elämää?

Pitkälti joo, hyväksikäyttämisen vaikeuden vuoksi.

Käsittääkseni kun toista Spectre varianttia vastaan ainoa täysi suoja on täysin uusi arkkitehtuuri prosessorissa. Eli tällä hetkellä mahdotonta suojautua kokonaan.

Pitkälti joo, hyväksikäyttämisen vaikeuden vuoksi.

Käsittääkseni kun toista Spectre varianttia vastaan ainoa täysi suoja on täysin uusi arkkitehtuuri prosessorissa. Eli tällä hetkellä mahdotonta suojautua kokonaan.

Korjaan tuon Variant 2 eli toisen Spectren, Windows patchi korjaa Variant 1 (Spectre) ja Variant 3:n (Meltdown). Toki tuo mikrokoodi vaikuttaa mahdollisesti näihin kaikkiin Intelin osalta.

Korjaan tuon Variant 2 eli toisen Spectren, Windows patchi korjaa Variant 1 (Spectre) ja Variant 3:n (Meltdown). Toki tuo mikrokoodi vaikuttaa mahdollisesti näihin kaikkiin Intelin osalta.

chrome://flags/#enable-site-per-process

Käsittääkseni "Strict site isolation" on se mikä Chromeen pitää laittaa päälle. Tencent testi sanoo, että ei ole haavoittuvainen, tosin koitin ottaa kokeeksi pois päältä ja silti sanoo ettei ole haavoittuvainen..

chrome://flags/#enable-site-per-process

Käsittääkseni "Strict site isolation" on se mikä Chromeen pitää laittaa päälle. Tencent testi sanoo, että ei ole haavoittuvainen, tosin koitin ottaa kokeeksi pois päältä ja silti sanoo ettei ole haavoittuvainen..

Intelin Linuxille tarjoama mikrokoodifile sisältää mikrokoodin kaikille Intelin prossuille. Siinä on siis tässä tapauksessa paikkaamattomille prossuille joku vanha mikrokoodi. Riemastuin ensin itsekin, kun parin vanhan läppärin prossut löytyi listalta. Harmittava totuus paljastui, kun päivitysohjeita googlatessa tajusin tuon ja sisäistin Intelin oman kuvauksen lataussivulta.

Mun läppäreiden Ubuntuissa (16.04 ja 17.10) intel-microcode paketti näytti olevankin jo asennettuna ja päivittyneen uusimpaan. Pettymyksen varmistaakseni ajoin vielä tarkistuksen näitä ohjeita mukaillen: How to update Intel microcode properly?

Uusin mikrokoodi vuodelta 2013 on käytössä ja kernelikin on sitä mieltä, että CPU on insecure 🙁

Intelin Linuxille tarjoama mikrokoodifile sisältää mikrokoodin kaikille Intelin prossuille. Siinä on siis tässä tapauksessa paikkaamattomille prossuille joku vanha mikrokoodi. Riemastuin ensin itsekin, kun parin vanhan läppärin prossut löytyi listalta. Harmittava totuus paljastui, kun päivitysohjeita googlatessa tajusin tuon ja sisäistin Intelin oman kuvauksen lataussivulta.

Mun läppäreiden Ubuntuissa (16.04 ja 17.10) intel-microcode paketti näytti olevankin jo asennettuna ja päivittyneen uusimpaan. Pettymyksen varmistaakseni ajoin vielä tarkistuksen näitä ohjeita mukaillen: How to update Intel microcode properly?

Uusin mikrokoodi vuodelta 2013 on käytössä ja kernelikin on sitä mieltä, että CPU on insecure 🙁

No voihan damn. No sitten tämä 5v on totuus mikä pitää kestää.

No voihan damn. No sitten tämä 5v on totuus mikä pitää kestää.