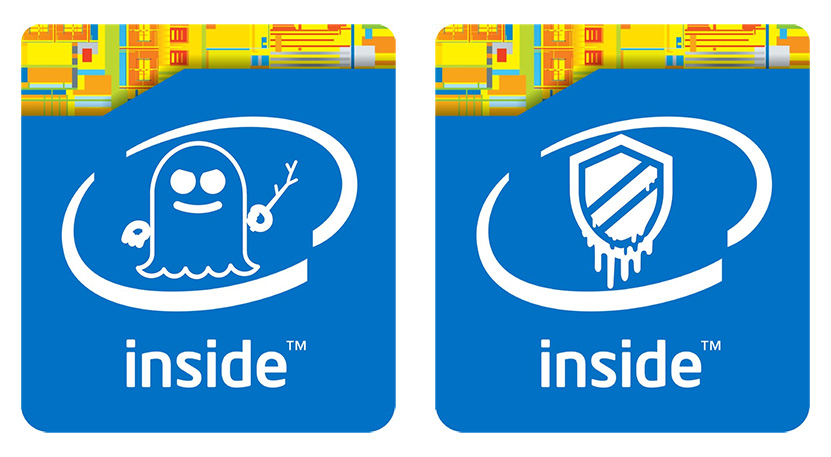

Meltdown- ja Spectre-haavoittuvuuksien paikkaaminen on parhaillaan käynnissä vaihtelevin tuloksin. Intel on julkaissut jo tarvittavat päivitykset useimmille alustoistaan, mutta jakelu OEM-valmistajilta loppukäyttäjille on takunnut keskustelupalstojen mukaan useammallakin valmistajalla. Päivitysten jakelun takkuaminen ei ole kuitenkaan ainut ongelma, vaan asennetut päivitykset ovat aiheuttaneet myös ongelmia.

Intel kertoi jo aiemmin, että kuluttajilta ja datakeskuksilta kuultujen raporttien myötä yhtiö on havainnut Haswell- ja Broadwell-arkkitehtuureihin perustuvien järjestelmien kärsivän odottamattomista uudelleenkäynnistyksistä. Tuoreessa tiedotteessaan Intel kertoo ongelman olevan aiemmin raportoitua laajempi ja koskevan myös muita yhtiön prosessoriarkkitehtuureja.

Intelin tiedotteen mukaan Haswell- ja Broadwell-arkkitehtuurien lisäksi uudelleenkäynnistysongelmasta kärsivät Sandy Bridge-, Ivy Bridge-, Skylake- ja Kaby Lake -arkkitehtuurit. Yhtiön mukaan se on kyennyt toistamaan ongelmat omissa testeissään. Intel tekee parhaillaan töitä selvittääkseen uudelleenkäynnistysten perimmäisen syyn ja kertoo tutkimusten edenneen jo siihen pisteeseen, että yhtiö uskoo voivansa toimittaa järjestelmien valmistajille beetatason mikrokoodipäivityksen ensi viikolla. Vaikka yhtiön listaus ei mainitse erikseen Coffee Lakea se koskee kaikella todennäköisyydellä myös niitä.

Lähde: Intel

Eli jos löytyy uudehko bios päivitys, laita se. Itsellä hidastui hieman kovalevyt/SSD:t, mutta pieni ero.

@kuluttaja uusi käyttäjä juuri tänään rekisteröitynyt jolla 4 viestiä ja kaikki peräjälkeen tässä ketjussa. Tuota, yhteen viestiin voi lainata useampia käyttäjiä ja sitä viestiä voi myös editoida.

Tervetuloa kuitenkin uutena käyttäjänä foorumille keskustelemaan sinulle selvästi tärkeästä asiasta.

Ettei viestin sisältö olisi pahasti offtopiccia niin:

Itsellä ei AMD prosessorin käyttäjänä (1700X, 8-ydintä/16-säiettä) ole onneksi ihan kaikkia ongelmia mitä tässäkin ketjussa päivitellään ja hyvä että osa emolevyjen valmistajista on alkanut auttamaan Inteliä tuoden päivityksiä ongelmiin mitkä varsinkin vanhemmilla prosessoreilla voivat jäädä miiten helposti paikkaamatta. Toivotaan parasta siis ja saa nähdä koska Intel saa uudet prosessorit ulos missä tätä bugia ei alunperinkään ole olemassa.

Esimerkkinä… Viimeiset 20 vuotta asuntosi avain on ollut ulko-oven maton alla piilossa.

Nyt sitten kaikki tietävät, että avain on siellä, kun tieto on julkaistu kaikissa mahdollisissa medioissa.

Eli on sillä merkitystä. AIkaisemmin kukaan vain ei tiennyt siitä mitään.

Mutta sen pahan ohjelmanhan pitää olla jo koneella, kun exploitissa on kyse kerran siitä, että "Systems with microprocessors utilizing speculative execution and indirect branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis." – Eli tiedon lukemisesta.

Ketjussa puhuttiin myös suorituskyvyn putoamisesta. Omassa 8700k alustassa 1080Ti en huomannut mitään eroa aikaisempaan, vaikka sekä Win että rautapuolen haavoittuvuus paikattu. Pientä luku/kirjoitusnopeuden alenemaa, jos ei mene mittausvirheen piikkiin. Ajoin Cinebenchiä, 3Dmark Firestrikea, sekä Aida64 muistikaistatestejä. Aida64:ssa jopa hieman nousi muistikaista-arvot, mutta sekin mittavirhemarginaalin sisällä.

Ei kyllä yhden jätkän anekdoottinen "ei mitään eroa aikaisempaan" paljoa paina, kun ihan mitattua tilastotietoa löytyy mm. tästä ketjusta tuosta suorituskyvyn putoamisesta.

No näin omalla alustalla. Mittasin nimenomaan samoilla testeillä ennen ja jälkeen. Ei sitä tarvitse uskoa. Tämä vaan kommenttina. Sen taki ihmettelinkin miksei omassa tullut tiputusta kun odotin sitä. En tiedä vaikuttaako ylikellotus kuinka paljon asiaan. 6 ydintä 4.8 GHz synkattuna.

Joo-o. Eri OC prossussa kuten jo mainittu + näyttiksen ajurikin päivittynyt testien välissä. Mikäköhän järki tässä nyt olio_O

Lähinnä se ettei kyse ole ainakaan omalla koneella kuin max 1-3 % muutoksesta. Sillä ei ole merkitystä. Jossain oli testattu 10-15 % eroavaisuutta suorituskyvyssä. Tiedoksi ettei GTX 1080Ti kortilla koskaan ole suurempaa vaikutusta ajurilla tuloksiin, jokaisella mittauksella ohjain voi turbot hieman erilailla, joten pitää ajella 10 ajoa että näkee keskiarvon siitäkin. Kuitenkin 10 % olisi jo 2300 p mikä näkyy selkeästi.

Vanhemmillahan taitaa muuten olla vielä pakettikone Nehalemilla ja seiskalla käyttökoneena. Turha varmaan odottaa päivityksiä mistään suunnasta. Noh, jospa tähän uskolliseen 2500k-sotaratsuun tulisi pätsiä, niin voisi hyvillä mielin loppusijoittaa sinne ja pistää vähän tuoreempaa alle taas vaihteeksi :psmoke:

Toisin sanoen monet käyttäjät ovat laittaneet muut arvailemaan koneensa paikkaustilannetta? "Arvuuttaminen" tarkoittaa sitä, että esitetään arvoitus (tai senkaltainen kysymys) jollekulle toiselle. Tarkoitus on varmaankin ollut sanoa, että "monet käyttäjät ovat arvailleet…".

Emme kirjoita puhdasta kirjakieltä, vaan kieltä käytetään hieman vapaammin. Lisäksi:

Lähetä palautetta / raportoi kirjoitusvirheestä

:facepalm:

Vinkin takia päätin poistaa avastin ja ottaa windows defenderin käyttöön. Jo alkoi päivitys löytymään. Sinäänsä huvittavaa, että meltdown päivitys oli jo reilun viikon asennettuna, mutta tänään tuli creators update, minkä jälkeen testi näytti koneen olevan taas haavoittuva eikä windows enää löytänytkään tammikuun tietoturva korjausta…

Päivitin biossin Gigabyte GA-H270N-WIFI emoon ja testasin winkkarilla.

Itsellä todennäköisesti menee ihan ok tämä haavoittuvuus hässäkkä.

KUNNOSSA

1. Macit kunnossa. Tosin huhun mukaan 10.13.3 päivitys (It offers additional fixes for the Spectre and Meltdown vulnerabilities that were discovered and publicized in early January and fixed initially in macOS High Sierra 10.13.2.)

2. Mobiililaitteet (iOS) kunnossa

3. Supermicro X7DAL-E+, Intel® 5000X (Greencreek) Chipset, 2x Intel® Xeon® Processor E5430: Ei haavoittuva eli kunnossa

4. Intel® NUC Kit NUC5i5RYH kunnossa

5. Synology DS-411-II: Ei haavoittuva eli kunnossa

Synology-SA-18:01 Meltdown and Spectre Attacks | Synology Inc.

HAAVOITTUVAT

1. Gigabyte FA-H270N-Wifi, i7-7700T pfSense käytössä. Korjaus tulossa

An update on Meltdown and Spectre

2. Zotac ZBox IQ01, i7-4770T, Intel H87: Korjaus tulossa helmi- maaliskuussa

Spectre & Meltdown Bug | ZOTAC

3. QNAP TS-469 Pro: Korjaus tulossa

Security Advisory for Meltdown and Spectre Vulnerabilities – Technical Advisory

5. Synology DS-411-II: Ei haavoittuva

1. Gigabyte FA-H270N-Wifi, i7-7700T pfSense käytössä. Korjaus tulossa

Mihin tarvitset noissa patchejä noihin haavoittuvuuksiin? Miten luulet, jotta joku voisi hyötyä noista aukoista? Ei noissa laitteissa pitäisi ajaa kolmannen osapuolen scriptejä tai muuta koodia, mitensattuu, kuten esim tietokoneen selaimissa.

Tässä scan pro audio testiä 8600 prossulla The impact of Meltdown and Spectre in the studio | Scan Pro Audio.

Eli ennen sai 64 samplen bufferilla samanaikaisesti 480 ääntä/raitaa erilaisilla efekteillä ja korjausten jälkeen 440. Noin 10% lasku pahimmillaan riippuen miten sen laskee, ja mielestäni sillä ainoalla kotikäyttäjälle oleellisella kuormalla.

Tää on mielestäni se pahin tapaus. Tosin jampalla on musta vähän siniset lasit, eli voi olla että haettu se pahin tehtävä, mutta testi softat ja muut laitteet valkattu siten että vaikutus ei ole niin hirveän paha mitä se voisi olla. Mahdollista tietenkin, että jotain muuta softaa käyttäen olisi tullut vieläkin pienemmät erot.

Eri asetukset kuin muissa testeissä? En löytänyt mitään vertailukelpoista tulosta muihin samantyylisiin testeihin. Näytti valikoidulta testiltä omilla asetuksilla.

Tällä viikolla tuli retpoline Linuxin 4.14- ja 4.9-kerneliin.

Spectre_v2:n kokonainen paikkaus kernelissä vaatii vielä kääntöä gcc:llä, joka tukee -mindirect-branch=thunk-extern fiitseriä.

kernelissä on jo tuki Ryzenin mikrokoodin lataukselle, mutta mikrokoodi-versio ei ole muuttunut /proc/cpuinfo:n mukaan, joten en tiedä tekeekö se /lib/firmware/amd-ucode/microcode_amd_fam17h.bin mitään.

Onkos Microsoftin suunnalta kuulunut mitään retpolinen käyttöönottoon viittaavaa? Vanhemmissa koneissa (Haswellista alkaen) retpoline olisi ainakin Googlen puheiden perusteella monessa suhteessa parempi vaihtoehto, kuin nämä Intelin juosten kustut mikrokoodiräpellykset.

Korjausta koskeva video julkaistu YouTubessa;

Riippuu kotikäyttäjästä. Minulla Dellin T3610:llä yocto build otti ennen mikrokoodipaikkausta 80min nyt kun Dell julkaisi tällekin koneelle korjauksen niin vaatimattomat 158min.

Kone siis Dell T3610, 128GB ECC, E5 1650v2 Xeon, SSD käyttis, NVMe build levy, VMware WSPro 11 hostissa, jossa 16.04.3LTS. Virtuaalikoneelle allokoitu 16GB rammia ja 8 corea. Xeon on juurikin Haswell sukupolven laite enkä yhtään ihmettele että virtualisointipuolen porukat on käärmeissään …

Win10Pro päivitykset eivät vielä muuttaneet tilannetta mihinkään, mutta mikrokoodipäivitys sitte räjäytti pankin. Tarttee toivoa että jossakin vaiheessa tulee paikan paikko, muuten tämä kone muuttui juuri SER:ksi.

Olikohan jo täällä mutta Asrockin emoille tullut nyt liuta päivityksiä.

ASRock is aware that the current Intel® microcode version might be defected by security vulnerabilities, we are working closely with Intel®to fix and update new BIOS for ASRock 100/200/Z370/X299 series motherboards.New BIOS versions for ASRock 8/9/X99 series and SoC motherboards will be created after new intel microcode is available.

ASRock—New BIOS for Intel SA-00088 security update

Vähän nihkee toi Asrock kun saa kurkkia läpi mihin on ja mihin ei.

😮 Tuota se ei varsinaisesti ole emolevyjen käyttötarkoitus 😀

Mutta se on totta että en ole vielä tähänpäivään mennessä törmännyt emolevyvalmistajaan joka ei piilottaisi listaa BIOS päivityksen sisällöstä hirveänmonen klikkauksen taakse ja/tai typeriin nettisivun päälle aukeaviin ikkunoihin jotka ei pysty olemaan auki yhtäaikaa jonkin toisen BIOS päivityksen ikkunan kanssa niin että muutosten vertaileminen on mahdollisimman hankalaa.

Kuten täälläkin spekuloitu:

RedHat reverts patches to mitigate Spectre Variant 2 – gHacks Tech News

Jatkossa voisit mainita suoraan viestissä mikäli kyseessä on oman videon mainostus.:tup: Mutta koska se informatiivinen aiheeseen liittyen niin antaa nyt olla.

Klikkkasin itseni tuolle "Skyfall and Solace" sivulle koneella jossa on vain Microsoftin oma "virustorjunta" onko syytä olettaan että tuon sivun kautta olisi jotain eitoivottua onnistunut pääsemään koneellenin.

Eiköhän koneellesi tarttunut vähintään yksi crypto ransomware, joten toivo omistavasi hyvät varmuuskopiot.

Vitsi vitsinä, itse en huomannut tuolta tulevan kuraa koneelle. Taitaa olla lähinnä vitsitarkoituksessa tehty sivusto joka ei kauaa tule olemaan netissä.

Ei sieltä mitään ole tullut ellet erikseen sieltä jotain ladannut

Onkohan tätä ollu jo täällä jossain? Linus Torvalds antaa taas melkosen täyslaidallisen Intelin suuntaan:

Linux-Kernel Archive: Re: [RFC 09/10] x86/enter: Create macros to restrict/unrestrict Indirect Branch Speculation

Suomalaisguru ei anna armoa Intelille: ”Täyttä ja absoluuttista roskaa” samaa uutisoitu suomeksi. 🙂

Intel mokasi – Pyytää välttämään tuoreita tietoturvapäivityksiä

Ja lista prossuista joille ei kannata biosia päivittää:

https://newsroom.intel.com/wp-content/uploads/sites/11/2018/01/microcode-update-guidance.pdf

Monen Ivyn ja Sandyn kohdalla "Intel did not post a variant #2 mitigation MCU for this product"

katso liitettä 73569

Anteeksi tyhmyyteni, mitä teen nyt?

Päivitin juuri BIOS:n (VIII RANGER / i5 6600k) 3703 versioon. Tein ilmeisesti typerästi, mitä voin tehdä tilanteen korjaamiseksi? Muok: prossu siis listalla joille ei BIOS-päivitystä suositella…

Taitoni/tietoni ovat hyvin rajalliset koodauamielessä, joten en todellakaan ymmärrä kaikkea mitä langassa on puhuttu.

Sori jos menee OT:ksi…

En ymmärrä, mikä ihme vimma porukalla on asennella tunnetusti ongelmia aiheuttavaa päivitystä kaikille laitteille, kun ei ole edes vielä tiedossa reikää hyödynnettävän. Ja vaikka olisikin, niin ongelma ei ole edes sitä vakavinta laatua, eikä tapahdu täysin itsestään, vaan vaatii käytönnössä koodin suorittamista.

Ei noihin bioksiin nyt kannata ainankaan kuukauteen koskea. Sitten katsoo, onko saatavissa ja jos on, niin onko vielä ollut ongelmia vai onko korjauksen korjaus tullut ja onnistunut. Jos ei, niin taas siirto kuukaudella eteenpäin.

———————-

Nyt koitat ensin, onko tuolla bioksella oikeasti, tapauksessasi ongelmia. Valmistaja korvaa raudan, jos se kärähtää.

Jos ongelmia ei esiinny koneen vakauden yms suhteen, en tekisi mitään. Jos onglemia esiintyy.. kone boottailee / kaatuilee miten sattuu vaikka ennen ei tehnyt, leiskauttaisin vanhemman BIOS:n takaisin.. toivoen että se myös vääntää sinne vanhemman CPU mikrokoodin.. ja sitten eikun odotellaan uutta pätsiä ja toivotaan parempaa onnea.

Kiitos. Ei ainakaan vielä oo mitään kummallisuuksia tehnyt…

Patched Laptops: Testing Meltdown & Spectre Patches on Ultraportable-Class Hardware

Linux puolella näyttäis olevan rutinaa että nuo meltdown päivitykset softalla (käyttiksenkautta) ei toimi vaan on valohoitoa niin että ainoa oikeasti toimiva Meltdown päivitys olisi firmware päivitys.

PS Sitten oma kysymys kun mulla on viimeaikoina (päivitysten jälkeen) ollut sellaista ongelmaa että tiedonkulku nettiinpäin ja netistäpäin lakkaa vaikka kaikki on muka kunnossa niin oliko joku näistä viimeaikaisistä päivityksistä sellainen joka voisi aiheuttaa tämänkaltaisia ongelmia Windows 10 koneessa.

Juosten kustu korjaus päivitys inteliltä eikä voida kunnola korjata uudella raudalla vaikka voisi. Helpompi mainostaa nopeana kun korjauspäivitys joka hidastaa on valiannainen. Linus Torwardsilta tuli hieno sähköposti kun ne koitti tunkea linuxin kerneliin tahallaan huonosti tehtyä patchiä.

macOS Sierra ja OSX El Capitan saivat eilen korjauksen tuohon Meltdown haavoittuvuuteen. macOS High Sierra korjattu jo aikaa sitten.

Kernel

Available for: macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impact: An application may be able to read kernel memory (Meltdown)

Description: Systems with microprocessors utilizing speculative execution and indirect branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis of the data cache.

CVE-2017-5754: Jann Horn of Google Project Zero; Moritz Lipp of Graz University of Technology; Michael Schwarz of Graz University of Technology; Daniel Gruss of Graz University of Technology; Thomas Prescher of Cyberus Technology GmbH; Werner Haas of Cyberus Technology GmbH; Stefan Mangard of Graz University of Technology; Paul Kocher; Daniel Genkin of University of Pennsylvania and University of Maryland; Yuval Yarom of University of Adelaide and Data61; and Mike Hamburg of Rambus (Cryptography Research Division)

Linux testiä

Linux 4.0 To Linux 4.15 Kernel Benchmarks – Phoronix

Eivät ole mitään satunnaisia uudelleenkäynnistymisiä. Prosessori on deterministinen laite.

Juu sehän ei koskaan spekuloi mitään.

Intel on tuomassa Meltdown ja Spectre -korjatut prosessorit myyntiin tänä vuonna.

Lienevätköhän arkkitehtuurin juuritasolla korjattuja, vai vaan mikrokoodi + rauta-hotfix -korjauksilla viritettyjä versioita?

'Intel’s CEO said that the company was still working around the clock on addressing issues that have arisen in the wake of the discovery of Meltdown and Spectre vulnerabilities. Krzanich admitted that software fixes aren’t enough going forward and told investors that processor architecture changes were coming. “We’re working to incorporate silicon-based changes to future products that will directly address the Spectre and meltdown threats in hardware,” Krzanich asserted. “And those products will begin appearing later this year.”'

Intel Meltdown and Spectre-proof CPUs to launch this year

Onhan tämä aika mielenkiintoista. Sijoittajien silmissä tämä on onnistunut markkinointistrategia, joka tulee myymään miljoonia prosessoreita. Eivätkä käyttäjätkään tunnu olevan kovin käärmeissään ajatuksesta päivittää vasta ostettu vuotava kahvikuppi uuteen kuumaan prosessoriin, jossa on korjattu ainakin ne valuviat jotka kahvikupissa tiedettiin olevan sen tullessa markkinoille. Ei puhettakaan mistään kompensaatiosta, taikka tuotevastuusta vaikka tiesivät ongelmasta ennen julkaisua. Ei tästä paljoa muuta puutu kun että alkaisivat ottaa ennakkotilauksia vastaan…

Luonnollisesti päivityksiä ja asian olematonta vakavuutta alettiin miettiä vasta asian julkistamisen jälkeen, kuinkas muuten. Toki korjausten koodi pitää olla ensialkuun niin juosten kustua, että tulee sellainen hyvä fiilis että siellä korjataan lähes mahdotonta ongelmaa. Eipä silti, ei taida viikolla parilla olla suurta merkitystä vuosikymmenen vaivaan. Ne jotka ovat jo käyttäneet reikiä hyväkseen, ovat siivonneet jälkensä jo kauan aikaa sitten toisin kun kasperskyn pojat nsa:n toimistossa asioidessaan.

Ei tuossa niin sanota. Tuossa sanotaan että tulossa on Spectre ja Meltdown korjattuja prosessoreita jotka voivat olla vaikka parin watin Atomeja. Mitään tuossa ei luvata työpöytäpuolen korjatuista prosessoreista saati ylipäätään mitään todellisesta saatavuudesta.

Ihan normaalia settiä. Tulee väkisinkin mieleen eräs toinen firma jonka tuotteessa olevat viat ovat "ominaisuuksia". Se että käyttäjät hyväksyvät tuollaiset asiat, kertoo käyttäjistä aika paljon.

Onneksi olen toisissa leireissä.

Olisivatko Intelin asiakkaat olleet tyytyväisempiä, jos se olisi lopettanut kaikkien prosessoreiden myynnin kertalaakista kun bugista ilmoitettiin sille?