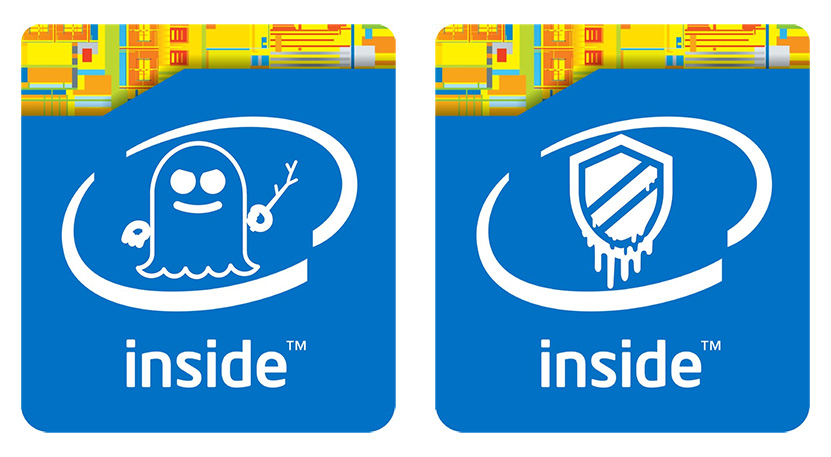

Meltdown- ja Spectre-haavoittuvuudet ovat olleet viime päivien kuumin puheenaihe. Nyt Intel on kertonut omasta edistymisestään haavoittuvuuksien paikkaamiseksi.

Intelin mukaan yhtiö on partnereidensa kanssa saanut valmiiksi haavoittuvuudet paikkaavia päivityksiä suurimmalle osalle yhtiön tuotteista. Mikäli aikataulut pitävät, lupaa yhtiö ensi viikon loppuun mennessä saada julkaistuksi päivitykset peräti 90 prosentille prosessoreista, joita se on julkaissut viimeisen viiden vuoden aikana.

Käyttäjät joutuvat kuitenkin odottamaan päivityksiä hieman pidempään, sillä Intel jakaa omat päivityksensä kumppaneillensa eikä loppukäyttäjille. Käyttäjät joutuvat siten odottamaan, että heidän tietokoneensa tai emolevynsä valmistaja julkaisee päivityksen, johon on sisällytetty Intelin korjaukset. Osa päivityksistä tulee luonnollisesti myös käyttöjärjestelmäpäivitysten mukana. Intel kehottaakin kaikkia käyttäjiä pitämään automaattiset päivitykset päällä niin käyttöjärjestelmän kuin muidenkin mahdollisten sovellusten kohdalla, jotta päivitykset asentuvat mahdollisimman nopeasti.

Lähde: Intel Kuva: Paul Pearce @ Twitter

Noi tulokset on niin pieniä että kovalevy rajoittaa.

Kyllähän tarvittavat päivitykset täytyy asentaa. Tietysti aikanaan kärsin, kun oli tuo päivityspalvelu päällä ja päivityksen sijaan tulikin loveson.

Mutta tuo microkoodi päivitys tulee hidastamaan konetta aika reippaasti ja riski on aika olematon normaalille nettisurffaajalle. Meltdown on asia erikseen ja siltä pitää suojautua.

katso liitettä 69310 katso liitettä 69311

Tein omilla romuilla testit ennen ja jälkeen prossukoodin, 1 siis ennen.

Intel® NUC Kit NUC5i5RYH

https://downloadmirror.intel.com/27426/eng/RY_0368_ReleaseNotes.pdf

Intel® Product Security Center

PS C:WINDOWSsystem32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Eli tuossa tapauksessa 2/3 varianteista täysin suojattuja?

Eikö se näin mene. Kolmannen kohdalla voi vain hyväksikäyttöä vaikeuttaa. Tosin olikos se nyt myös se huomattavasti vaikein käyttää?

Jos tarkoitat tuota mun viestiä niin OS päivitetty ja asennettu uusin bios (368)

Osassa 4KiB testejä näköjään tullut hurjasti takkiin.

No juu mut kokonaisvaikutus kun katsoo cinebenchin tuloksia aika mitätön loppupeleissä.

Niin siis selvennykseksi, oliko tuossa se bioskoodi mukana, vai pelkkä windows päivitys?

Bioskoodi mukana ja itse asiassa tarkastan vasta nyt OS päivitykset.

Viittitkö sitten ajaa muitakin benchmarkkeja. Bioskoodinhan pitäisi vaikuttaa aika negatiivisesti branch predictoriin. Cinebench ei välttämättä ole paras mittari tälle.

Muistakaa samalla katsoa prosessorin käyttöastetta kun testaatte

Kerro mitä testejä, en minä näistä mitään tajua kunhan seurailen thriidiä vaan 😀

Onko sulla mistään testistä esim, firestrike/pcmark yms referenssiä heittää ilman päivityksiä? Jos ei ole niin testit ei itsessään paljon kerro ilman vertailupohjaa.

3770K ja Z77 Asrock Extreme 4:

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: False [not required for security]

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : False

No sitten vain odotellaan että BIOS-päivitystä tulisi joskus… :S

No vain nuo tein ennen updateja, ainahan noi pois saa ei siinä jos lisää innostun testaamaan 🙂

Saisipa nuo fiksit asentaa vapaaehtoisesti. Minua ei oikein nappaa että kysymättä puukotetaan suorituskykyä.

Aja tuosta Cinebenchistä single thread benchmark vaikka verrokiksi, niin joku jolla on vastaava prossu voisi ajaa ilman bios päivitystä. Saat sen single thread benchmarkin näkyviin ku täppäät siitä file kohdasta päälle sen advanced benchmarkin. Luulisin tuon brach predictionin patchayksen vaikuttavan negatiivisesti nimenomaan yhden säikeen suorituskykyyn.

Laitoin asuksen 1003 BIOSin. Tältä näyttää nyt.

Meinaan.

Ja juu, näen tuosta Powershellin tekstistä että näin teit.

Pointtina vaan, selvennyksenä, että eikös tuossa keississä ole sitten Spectre/Meltdown varianteista 2/3 blokattu. Kuten myös japau:lla yllä tätä viestiä ennen.

Kolmatta kun ei voi täysin estää.

Pelkällä OS päivityksellä voi estää vain 1/3. BIOS (tai siis microcode) sitten estää tokan.

Security hole in AMD CPUs' hidden secure processor revealed ahead of patches

Onko tää joku uus reikä vai näiden variantti?

Käsitin itse että erillinen.

AMD PSP Affected By Remote Code Execution Vulnerability – Phoronix

Käsitin itse että erillinen.

AMD PSP Affected By Remote Code Execution Vulnerability – Phoronix

Fujitsu ah532/g21 (HM76) sama speculation control settings tulos ja piirin ikä taitaa sotia vastaan BIOS päivitykselle.

Paska korjaus asentui ja rikkoi Ai Suiten.. Tuo paska ei edes kysynyt että saako päivittää vaan forcena kakkoseen. prkl!

Ei tässä muuten mutta Ryzenin kanssa kun tuolla patchilla ei juuri mitään tee. Rikkoo vain asioita. 🙁

Näenkö jostain helposti onko nämä aukot paikattu omasta koneessa?

Hieman oma-aloitteisuutta, yksi sivu taaempana:

Njoo itsellä kanssa AI Suite sanoi sopimuksen irti kun tämä päivitys tuli. Z97I-PLUS lankulla.

En tiedä, mutta spekuloin että ai suite on ohjelma, joka on tehnyt ”laittomia” kernel-kikkailuja. Sama mikä vaivasi antiviruksia. Hyvä että tallaiset softat paljastuu.

Toki voisi ihmetellä että miksi niitä on voinut tehdä tähän asti.

Räbässä kanssa puhuivat että parilla mennyt AI Suite rikki, eli et ole ainoa.

Miksiköhän minulla tulee tämmöinen valitus tuossa powershell tarkastuksessa:

Import-Module : File C:Program FilesWindowsPowerShellModulesSpeculationControl1.0.2SpeculationControl.psm1 cannot be loaded because running scripts is disabled on this system. For more information, see about_Execution_Policies at ht tps:/go.microsoft.com/fwlink/?LinkID=135170. At line:1 char:1 + Import-Module SpeculationControl + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : SecurityError: (:) [Import-Module], PSSecurityException + FullyQualifiedErrorId : UnauthorizedAccess,Microsoft.PowerShell.Commands.ImportModuleCommandSet-ExecutionPolicy Unrestricted

Sama.

Korjaus:

AI Suite 3 Beta Version 3.00.10 – user test/report thread

Ainakin itsellä tuon korjauksen kanssa lähti taas normaalisti pelittämään. On kyllä silti hieno force päivitys, josta osalle on vain ja ainoastaan haittaa.

because running scripts is disabled on this system

Ajoit adminina?

Katohan. Ite en tosiaan AI Suitea käytä niin mennyt ohi. :tup:

Sattuuko se AI Suite toimimaan jos asennatte tämän version: Google Drive – virustarkistuksen varoitus

Joskus joku windows päivitys hajotti multakin tuon, sattu löytymään toimiva versio kuitenkin.

Kyllä

Anna komento

Jälkeenpäin, jos haluat taas estää skriptien ajon:

Linkissähän on ratkaisu ongelmaan kerrottu 🙂

ensin tarkastaa tilanne:

PS C:WINDOWSsystem32> Get-ExecutionPolicy

Restricted

PS C:WINDOWSsystem32> Get-ExecutionPolicy -list

Scope ExecutionPolicy

—– —————

MachinePolicy Undefined

UserPolicy Undefined

Process Undefined

CurrentUser Undefined

LocalMachine Undefined

Ja korjaus

PS C:WINDOWSsystem32> Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Execution Policy Change

The execution policy helps protect you from scripts that you do not trust. Changing the execution policy might expose

you to the security risks described in the about_Execution_Policies help topic at

https:/go.microsoft.com/fwlink/?LinkID=135170. Do you want to change the execution policy?

[Y] Yes [A] Yes to All [N] No [L] No to All Suspend [?] Help (default is "N"): A

PS C:WINDOWSsystem32> Get-ExecutionPolicy -list

Scope ExecutionPolicy

—– —————

MachinePolicy Undefined

UserPolicy Undefined

Process Undefined

CurrentUser Undefined

LocalMachine RemoteSigned

Ei missään hiton nimessä Unrestricted!

set-executionpolicy remotesigned

EI ei ja EI

Noh, muutin ohjeeseen RemoteSigned. En kyllä ymmärrä, mitä kamalaa siinä voi sattua, jos yhden Microsoftin skriptin ajamisen aikana policy on Unrestricted.

Koska valtaosa ohjeista ei muista kertoa että se kannattaa palauttaa.

Muuten tuon komennon ajaminen siirtää tietoturvan scriptien osalta windows xp aikaan .

10 pisteen ero cinebenchissä voi johtua jo siitä että naapurissa kissa aivastaa. Ei siis mitään eroa tämmöisessä. CDM tulos oli oikeen hyvä lisä ja kertoo sekin jo paljon.

AMD Did NOT Disable Branch Prediction With A Zen Microcode Update – Phoronix

AMD:n mikrokoodi-update ei kytke haarautumisen ennustusta pois päältä, mutteivat myöskään kertoneet mitä se tekee.

Ei mitään. Itse ajelin tuon sillä että sen session aikana on unrestricted. Foliohatut vaan hattuilee, 'kauheeta'.

Toiseen asiaan;

Tulin juuri uudenvuoden vietosta ja ajelin tässä tuoreeltaan pätsit sisään, tuossa nimimerkin & kuvan alapuolella näkyy kokoonpano niin en tähän sitä enää lainaa.

En huomaa eroa cinepelissä tai realbenchissä, enkä myöskään peleissä OW ja PUBG. Firestrikessä on hävinnyt pisteitä, kellot ja kokoonpano sama mutta toisaalta mulla on normaalistikin jotain 200pts varianssia tuossa.

Loppujenlopuksi tehohävikki pelikäytössä taitaa olla lähellä nollaa, jos sitä edes on.

Nyt ajettu:

I scored 25 806 in Fire Strike

SCORE 25 806 with NVIDIA GeForce GTX 1080 Ti(1x) and Intel Core i7-8700K Processor

Graphics Score

31 640

Physics Score

21 981

Ennen näitä pätsejä:

I scored 26 524 in Fire Strike

SCORE 26 524 with NVIDIA GeForce GTX 1080 Ti(1x) and Intel Core i7-8700K Processor

Graphics Score

32 991

Physics Score

22 645

Juu vaikka puhutaan että pelit ei kärsi tästä ongelmastta niin kyllä se kiertotienkautta vaikuttaa käytännössä kaikkiin moninpeleihin kun palvelinrauttaa tarvii enempis pelinl pyörittämiseen samalla laatutasolla niin pleifirmat ottaa tuon kustannuserän huomioon tehdessään laskelmia siitä paljonko haluavat voitoja sen pelin myynnistä (ts lisää lootbokseja).

Onhan tuossa jo 700 pistettä. En kyllä keksi miksi graphics scoreen tulee noinkin iso muutos. Tuossahan on 1300 pistettä eroa. Oliko myös bios päivitys sisällä?