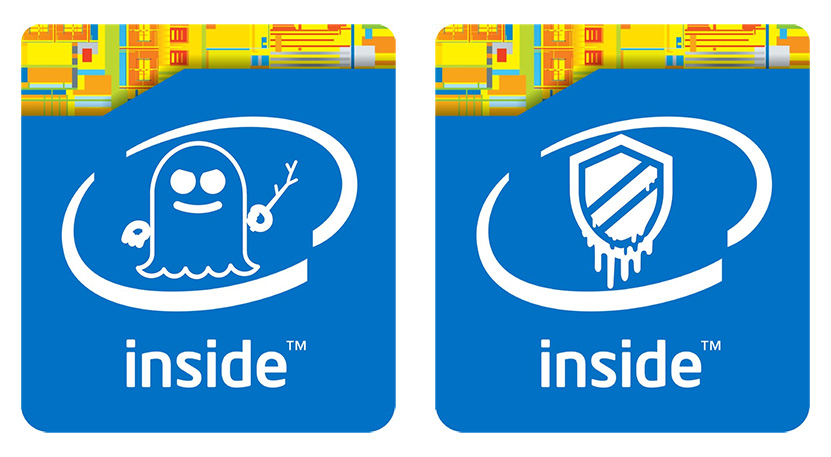

Meltdown- ja Spectre-haavoittuvuuksien paikkaaminen on parhaillaan käynnissä vaihtelevin tuloksin. Intel on julkaissut jo tarvittavat päivitykset useimmille alustoistaan, mutta jakelu OEM-valmistajilta loppukäyttäjille on takunnut keskustelupalstojen mukaan useammallakin valmistajalla. Päivitysten jakelun takkuaminen ei ole kuitenkaan ainut ongelma, vaan asennetut päivitykset ovat aiheuttaneet myös ongelmia.

Intel kertoi jo aiemmin, että kuluttajilta ja datakeskuksilta kuultujen raporttien myötä yhtiö on havainnut Haswell- ja Broadwell-arkkitehtuureihin perustuvien järjestelmien kärsivän odottamattomista uudelleenkäynnistyksistä. Tuoreessa tiedotteessaan Intel kertoo ongelman olevan aiemmin raportoitua laajempi ja koskevan myös muita yhtiön prosessoriarkkitehtuureja.

Intelin tiedotteen mukaan Haswell- ja Broadwell-arkkitehtuurien lisäksi uudelleenkäynnistysongelmasta kärsivät Sandy Bridge-, Ivy Bridge-, Skylake- ja Kaby Lake -arkkitehtuurit. Yhtiön mukaan se on kyennyt toistamaan ongelmat omissa testeissään. Intel tekee parhaillaan töitä selvittääkseen uudelleenkäynnistysten perimmäisen syyn ja kertoo tutkimusten edenneen jo siihen pisteeseen, että yhtiö uskoo voivansa toimittaa järjestelmien valmistajille beetatason mikrokoodipäivityksen ensi viikolla. Vaikka yhtiön listaus ei mainitse erikseen Coffee Lakea se koskee kaikella todennäköisyydellä myös niitä.

Lähde: Intel

Kaikki Spectret yhteensä noin 3-10% riippuen monesta tekijästä.

Meltdownista tositilanteissa 0-40%.

Spectre ei hirveästi tunnukaan mutta Meltdown on lähellä dealbreakeriä tietyissä palvelimissa.

https://support.microsoft.com/en-us…or-windows-10-version-1803-and-windows-server

KB4100347: Intel microcode updates

Intel recently announced that they have completed their validations and started to release microcode for recent CPU platforms related to Spectre Variant 2 (CVE 2017-5715 [“Branch Target Injection”]).

Sieltä tuli tollainen

Mitenkäs tämä:

Intel Publishes Microcode Security Patches, No Benchmarking Or Comparison Allowed! – Bruce Perens

Intel Publishes Microcode Security Patches, No Benchmarking Or Comparison Allowed!

You will not, and will not allow any third party to (i) use, copy, distribute, sell or offer to sell the Software or associated documentation; (ii) modify, adapt, enhance, disassemble, decompile, reverse engineer, change or create derivative works from the Software except and only to the extent as specifically required by mandatory applicable laws or any applicable third party license terms accompanying the Software; (iii) use or make the Software available for the use or benefit of third parties; or (iv) use the Software on Your products other than those that include the Intel hardware product(s), platform(s), or software identified in the Software; or (v) publish or provide any Software benchmark or comparison test results .

Tämä ehto tuskin pitää oikeudessa, eikä sitä taida kukaan noudattaakaan.

Tämä todellakin varmasti estää benchaamisen 😀

Joo ei sillä, että tuolla mitään estävää merkitystä olisi käytännössä, mutta mitä hemmettiä siellä on edes liikkunut kenenkään päässä sillä joka päästänyt tuommoisen klausuulin läpi mukaan tekstiin. Mitä edes mahdollista reaalista hyötyä tällä on voitu kuvitella oikeasti haettavan? Sama kuin kulkisi nokka jo valmiiksi verillä kädessä kyltti, jossa lukee "voisko joku edes vähän vetää turpaan lisää" 😀

Suorituskyky on katastrofaalisen huono kaikki patsit päällä. Serveripuolelle Intelin prossut failaa aivan täysin, kaikki käskyn laillisuustarkistukset tehdään vasta käskyn valmistumisvaiheessa eli spekulatiivisesti ajettavalla koodilla on vapaa pääsy kaikkeen, esimerkiksi L1-datacachen invalidointi on yhden bitin tarkastus käskyn retirement-vaiheessa eli L1 data täytyy tyhjentää prosessin vaihdossa ja HT disabloida ellei tehdä käyttöjärjestelmätason muutoksia jotka estää eri prossessien ajon samassa ytimessä, joka sekin itsessään aiheuttanee ainakin serverin suurilla kuormituksilla hidastumista koska kuormaa ei voida jakaa kaikille threadeille.

Ja koodin sandboksaus lienee useimmilla softilla aivan rikki, execute disable on kanssa myöhäinen tarkistus joten saamalla prosessori hyppäämään userdataan saadaan sandboksatusta virtuaalikoodista käsin ajettua konekielistä hyökkäysohjelmaa, miten lie tuokin mahdollisuus saadaan järkevästi tukittua kaikesta softasta…..

Outoa vain että Intel ei ole ottanut enempää hittiä siitä että heidän prossussunsa on täysi failure side-channel hyökkäyksiä vastaan.

Debiania nuo uudet lisenssiehdot on säikäyttänyt sen verran että päivityksiä on pantattu jo yli 2 viikkoa Intelin mikrokoodipäivityksen lisenssiehdot kieltävät suorituskykytestien julkaisun – io-tech.fi

Aika omituinen vaatimus, ettei saa verrata kulkeeko auto enää yhtä lujaa kuin ennen muutosta.

Suututtaa kun World Of Warcraft serverit on nytkähdellyt tämän vuoden. Tulee you are not eligible to loot ja kun painaa uudestaan nappia 0.5s päästä niin lootti onnistuu. Ja jotkut vielä kehtaavat väittää ettei nämä Intelin katastrofit vaikuta pelaajiin.

Onko Blizzard jossain todennut että johtuu tuosta, vai veikkaatko vain? Todennäköisimmin nuo liittyvät ihan siihen phasingiin ja nykyiseen personal loot -järjestelmään kuin palvelinten I/O-nopeuteen

Ihan omaa veikkausta on ajankohtaan nähden, kun jouluna ja tammikuussa pelasi hyvin vaikka migraatiot oli tehty ja phasingit päällä. Tammihelmikuun se oli jonkun server side patsin jälkeen alkoi nuo ongelmat, client siden ei tarvinnut tehdä mitään.

Sekä ei ole Activision Blizzard myöntänyt tai kieltänyt ikinä mitään eikä ikinä tule kertomaankaan. Mutta satun olemaan hyvissä väleissä serverin omistajan kanssa jossa olen pelannut pelin alusta alkaen. Tosin siinä on paljon muitakin juttuja, mutta ei tuo intelin juttu ilmeisesti asiaa ole kauheasti parantanutkaan.

Blizzardihan pitää AINA mykkä koulua, kun joku oli kertonut sen päivitys injektion kriittisen haavoittuvuuden blizzardille ja kuinka asian voi korjata. Niin alkoi korjaantua vasta kunnes kriittinen haavoittuvuus julkaistiin nettiin yleisesti. (kuka tahansa pystyi uppimaan kaikkien battle.net käyttäjien koneille ohjelmia)

Nyt loppu iotechiltä hommat. Ei saa enää inttelii testata.

Mielenkiintoinen artikkeli asiaan liittyen:

Pelätyt haavoittuvuudet eivät ehkä ole lainkaan korjattavissa – voi vaatia todella rajuja ratkaisuja

"

Wisconsinin yliopiston professori Mark Hillin mukaan rienaavia haavoittuvuuksia ei saada koskaan paikattua, ja tilanteesta toipuminen vaatii jotain ennenkuulumatonta: suorittimien täydellistä uudelleensuunnittelua, eli käytännössä kokonaan uuden suoritintyypin luomista.

+

ongelma piilee siinä, että Spectre ja Meltdown eivät ole varsinaisesti bugeja vaan vikoja. Nykyiset suorittimet on suunniteltu alkuperäisen suoritinmallin pohjalta, ja alkuperäinen malli on perustavalla tavalla viallinen.

Ongelman lopullinen ratkaiseminen vaatisi siten suoritinarkkitehtuurin täydellistä uudelleensuunnittelemista.

"

Tässä myös juttua Lontoon jalolla kielellä:

Solving Spectre and Meltdown may ultimately require an entirely new type of processor

Hassusti "unohtaa" ettei Meltdown ei tehoa AMD:n :hammer:

Another Meltdown, Spectre security scare: Data-leaking holes riddle Intel, AMD, Arm chips

7 Varianttia lisää, nyt sai AMD oman Meltdownin joka toimii ZENillä

no kyllähän se löyty AMD:n tuotteistakin nyt

Eli nyt Intelille on 7 eri Meltdown varianttia ja vihdoin myös yksi joka toimii AMD raudalla. Eiköhän tuohonkin tehdä softafix…

Mutta tuohon uuteen, vain Inteliä koskevaan, Meltdowniin ei taida käyttistason korjaus onnistua:

Uutisessa viitattu tutkimuspaperi

https://arxiv.org/pdf/1811.05441.pdf

No, kun coreja nykyisin on pilvinpimein, niin lukitaan yksi core ja sen HT pari käyttiskäyttöön ja hoidetaan sillä salaus ym hommat käyttiksen sisällä, niin noita vuotoja ei tapahdu. Lukuunottamalla L3 jne mahdollisuutta, murrrä nämähän eivät koske sitä.

.. ja toimii AMDn nyky-raudalla vain 32-bittisessä moodissa.

Ainoa tuon osalta haavoittuvainen käsky AMDllä on "bounds" jota ei ole 64-bittisessä tilassa tuettu ollenkaan.

Eli siis, 64-bittinen koodi on AMDllä täysin turvassa, ja 32-bittinenkin koodi voi olla haavoittuvaista vain jos käyttää muinaista ja hidasta bounds-käskyä.

Sen sijaan 64-bittiselle tilalle on tullut uusi MPX-laajennus jota muutama uusi intelin prossu tukee (en muista, mitkä).

Mutta, on mahdollista, että zen2 lisää tuen MPXlle jolloin se voisi olla haavoittuvainen myös 64-bittisessä tilassa.

Tosin käsittääkseni tuo MPXkin on tarkoitettu lähinnä vain "lisäturvakerrokseksi" että sen ohittaminen yksinään ei pitäisi riittää mihinkään exploittiin, sen kiertäminen vaan poistaa siitä saatavan "lisäturvallisuushyödyn".

No nyt torille juhlimaan! 7 meltdownista jopa yksi koskettaa AMD prossuja.

Valmistajien mukaan vanhat pätsit pitäisi estää nämä uudetkin mutta tutkijat ovat eri mieltä:

No anna mennä jos siltä tuntuu.

Ei liene yllätys että suuri osa rei'istä löytyy intelin x86 ja x64 suorittimista, tutkijoilla ei ole aihetta eikä tarvetta etsiä reikiä 10-15% markkinaosuudella olevista 2lk romppeista muuten kuin intel suorittimissa havaittujen haavoittuvuuksien osalta.

Nyt löydetyt bugit ei tule jäämään viimeisiksi kummankaan valmistajan suorittimissa vaikka amd:n prosessorit oli vielä muutama viikko sitten 'immuuneja' kaikille tiedossa oleville ja kuviteltavissa oleville haavoittuvuuksille.

Joo eiköhän molemmille tule vielä löytymään haavoittuvaisuuksia, mutta ei yhtä pahoja kuin alkuperäinen meltdown. Se kun paikattiin monista isoista pilviympäristöistä ennen julkaisua ihan sen kriittisyyden takia.

Jätetäänpäs se provosoiva sävy pois sieltä keskustelusta puolin ja toisin, niin on kaikkien mukavampi seurata tätä säiettä.

Väkisin tulee mieleen, kun näitä nyt löytyy, että alkaako viimein olla x86 aika väistymässä ja pitäisi jotain uutta kehittää.

Ei.

Ihan samalla tavalla minkä tahansa muun yleisen arkkitehtuurin saman suorituskykyluokan prosessori olisi haavoituvainen, ja toisaalta niitä arkkitehtuurilisäyksiä/muutoksia, millä näiltä voisi osittain suojautua on aika lailla yhtä helppo tehdä X86een kuin muihinkin arkkitehtuureihin.

Itanium ja Mill on tosiaan näille immuuneja(koska niissä ei ole OoOE:tä), mutta itaniumin suorituskyky sukkaa ja Mill on vaporarea, ja jos se joskus valmistuu, se ei tule pääsemään lähellekään hypetettyä suorituskykyä. (Kumpikaan ei siis ole samaa suorituskykyluokkaa kuin nyky-x86t, powerit ja järeimmät ARMit)

Ei se x86:sta ole kiinni, tovi sitten tulleen SMT-sivukanavasetin epäillään koskevan kaikkia mahdollisia arkkitehtuureja missä on vaan SMT-teknologia käytössä ja spectre/meltdown-settien tiedetään koskevan myös ARM-prossuja jne

Pohdintaa varmasti käydään siitä että pitäisikö SMT:stä luopua ja palata "kivikaudelle" luopumalla ennustuksista. Mitä enemmän tuohon ennustuksiin löytyy hyökkäyksiä, niin sen suurempi paine kasvaa siitä luopumiseen. Suorituskyvyssä otettaisiin kovasti pakkia, mutta eihän sekään hyvä tilanne ole jos vuotaavat kuin seulat.

SMT:llä ei ole ollut mitään tekemistä näiden "toisen sukupolven sivukanavahyökkäysten" (spectre, meltdown ja niiden variantit) kanssa.

Se pari viikkoa sitten julkaistu SMTtä hyödyntävä "portsmash" oli ihan perinteinen "1. sukupolven" sivukanavahyökkäys, tehtynä vaan hiukan eri tavalla, ja se sai aivan liikaa medianäkyvyyttä suhteessa näihin.

[semi-ot]

Onhan Intelillä useampi Mill-sarjalainen ihan markkinoilla?

[/semi-ot]

Kyse on enemmän kuin x86 tai x64 -käskykantojen ongelmista. Kyse on prosessorisuunnittelun ja nykyisten yleisten arkkitehtuurien rakenteellisista haavoittuvuuksista.

Nämä siis koskevat myös ARM-suoritinperheiden prosessoreita, jotka käyttävät samanlaisia tekniikoita ja ovat alttiita samankaltaisille hyökkäyksille.

Kyllä tämä varmasti tulee vaikuttamaan CPU-suunnitteluun, kääntäjiin ja muihin tietotekniikan arkkitehtuureihin. Mutta aikaa tämä vie vuosia aikaa, että vaikutukset, heikkoudet ja korjaukset on kunnolla saatu ymmärrettyä ja ratkottua.

Tutkijat julkistivat seitsemän uutta Spectre- ja Meltdown-sivukanavahyökkäystä – io-tech.fi

(keskustelu omassa ketjussaan vaikka noista, tämä miljoonan uutisen kommenttiketju rupesi hajoilemaan viimeksi kun se liitettiin uuden uutisen kommenttiketjuksi)

Ei ole. Taidat sekoittaa johonkin muuhun, esim. Larrabee-johdannaisiin (knights-sarjaan/xeon Phi:hin?)

The Mill on Ivan Godardin visio hyvin erilaisesta prosessorista, jossa ei ole esimerkiksi normaaleita rekistereitä ollenkaan, vaan tulokset menee järjestyksessä "hihnalle" josta sitten seuraavat operaatiot ne poimii. Ja jos tuloksen pitää elää kauemmin kuin hihiassa on pituutta. ne pitää sieltä explisiittisesti tallettaa muistiin(*) ja ladata muistista kun niitä tarvitaan (ja latausoperaation tulos ilmestyy hihnalle, josta sitä tarvitseva operaatio sen nappaa).

The Millillä ei ole mitään tekemistä Intelin kanssa, vaan Mill Computing on pikkufirma, jolla ei ole mitään muita tuotteita, vaan kehittää vain tuota.

Mill Computing, Inc.

The Mill itseasiassa jossain määrin muistuttaa TTA-prosessoreita joiden kanssa itse töissäni puuhastelen, mutta Ivan kuvittelee että tuollainen kelpaisi CPUksi (me emme kuvittele, vaan me suuntaamme TTA-prosessorimme vain signaalinkäsittelyyn)

(*) Ja tuota varten on siis on nopeampi "scratchpad"-muisti joka on oikeastaan L1D-välimuistin kanssa rinnakkain, omilla lataus-tallennus-yksiköillään.

Näköjään Ivan onkin pitänyt luennon aiheesta "miksi mill on immuuni spectelle":

Aivan juu, väsyneet aivot käänsivät Knights-sarjan Mill-sarjaksi Knights Millin takia

Nyt kuuluu retpolinea Windowsiin. Kiva juttu, menetettyä vauhtia takaisin.

Tämä on kyllä erittäin positiivinen yllätys. Vanhemmat prossut ottavat nyt vähän uudempia sukupolvia suorituskyvyssä kiinni.

Laitan vielä tähän pari linkkiä suoraan näkyviin, vaikka tuolta Hardocp:n artikkelistakin ne löytyvät:

https://support.microsoft.com/en-us/help/4482887/windows-10-update-kb4482887

Mitigating Spectre variant 2 with Retpoline on Windows – Microsoft Tech Community – 295618

Jotta retpolinea voi hyödyntää, niin koneessa pitää olla

Lisäksi tehtävä manuaalisesti rekisterimuutokset, joihin löytyvät ohjeet tuolta Microsoft Tech Community -linkistä.

Toiniiko Sandyssä(2700K)?

Pitäisi mun ymmärtääkseni toimia. Hardocp:n mukaan tuon pitäisi kait saapua tavallisille tallaajille huhtikuun päivityksen mukana.

"It is enabled by default in the latest Windows Client Insider Fast builds (for builds 18272 and higher on machines exposing compatible speculation control capabilities) and is targeted to ship with 19H1."

Windows 10 19H1: The complete changelog jossa siitä ei tosin ole mainintaa.

Tuossa kun jonkin aikaa sitten ostin BF V:n niin oli shokeeraava ero toimivuudessa riippuen oliko ottanut nuo pois(sillä spectre toolilla) vai ei. Jostain 5-10fps:stä suoraan 70-90fps:ään.

Lisää "hupia" luvassa: SPOILER alert, literally: Intel CPUs afflicted with simple data-spewing spec-exec vulnerability

Uusi haavoittuuvuus, nyt näyttää vähän ikävämmälle tapaukselle. Intel on tiennyt tuosta 2kk.

SPOILER, the researchers say, will make existing Rowhammer and cache attacks easier, and make JavaScript-enabled attacks more feasible – instead of taking weeks, Rowhammer could take just seconds. Moghimi said the paper describes a JavaScript-based cache prime+probe technique that can be triggered with a click to leak private data and cryptographic keys not protected from cache timing attacks.

Moghimi doubts Intel has a viable response. "My personal opinion is that when it comes to the memory subsystem, it's very hard to make any changes and it's not something you can patch easily with a microcode without losing tremendous performance," he said.

"So I don't think we will see a patch for this type of attack in the next five years and that could be a reason why they haven't issued a CVE."

Jos tuo pitää paikkansa, niin Intel joutuu suunnitelemaan prosessoriensa muistinkäsittelyn kokonaan uusiksi. Ja bugi koskee ilmeisesti kutakuinkin kaikkia Intelin prosessoreita jotka ovat käytössä tällä hetkellä. EPYC taisi saada juuri lisämyyntiä…

Tuolla ei vielä yksinään tehdä yhtään mitään.

Tuolla saa vain ongittua osittaisia virtuaalimuistin mäppäystietoja, joilla yksinään ei voi vielä tehdä mitään, vaan niitä pitää hyödyntää jollain muulla exploitilla.

Niitä muita haavoittuvuuksia lienee ihan riittävästi siihen, että tuloksia alkaa tulemaan. Tuskin menee kovin kauaa kun jostain pullahtaa ulos proof-of-concept hyökkäyskoodi tuollekin.

Intel on tietänyt 3kk, sillä 3kk ajan jälkeen haavoittuvuudesta julkaistaan tutkimus paperi internettiin. Mystisesti 1.3.2019 tuli windows 10 koneeseen pieni päivitys joka hidastutti gpu piirtämisen 10ms->21ms ihmettelin kun 100fps putos 34-50fps.

Ameriiikasta löytyy kyllä tahoja joilla on rahaa ja valtaa rakentaa ja hyödyntää monimutkaisia hyökkäyksiä ja troijalaisia.

Taisin viime kuussa ihmetelläkkin täällä miksei vielä ole lyhyttä uutista tullut haavoittuvuudesta, mutta siiitähän sai kertoakkin vasta nyt 1.3.2019

Mikä päivitys 1.3. tuli?

Mikkisoftan sivu sanoo https://support.microsoft.com/en-us/help/4482887/windows-10-update-kb4482887

Eikö tuotakin patsia testattu jo viime vuonna insidereillä?

Alkaa into näihin päivityksiin kohta hiipua, kun joka päivitys tuntuu rikkovan jotain.

Jep kaikista Intelin prossuista on löytynyt haavoittuvuus, joka on nimetty "Spoiler" nimiseksi. Tätä haavoittuvuutta ei löydy AMD eikä ARM prosessoreista.

New 'Spoiler' speculative execution security flaw claimed in Intel Core CPUs | Computing

Taisi AMD kasvattaa prossumyyntiään taas varsinkin serveri puolella missä tietoturva on monissa palveluissa kriittistä, koska mitä luin tosta Spoilerista sitä ei tosiaan asiantuntijoiden mukaan pysty korjaamaan softapäivityksellä juuri mitenkään ainoa keino korjata ongelma on vaihtaa prossua tai hyväksyä, että järjestelmä käyttäminen on riskialtista tunnetun haavoittuvuuden takia.