Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

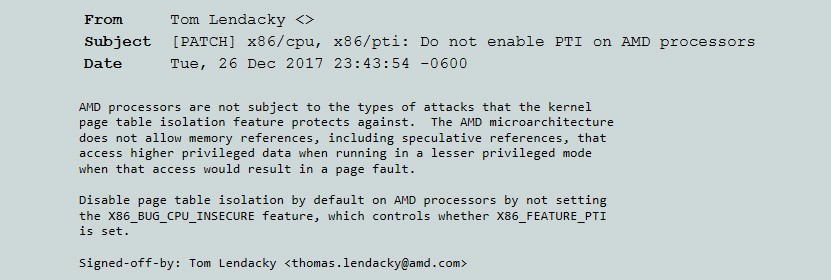

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

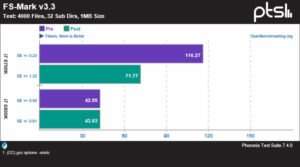

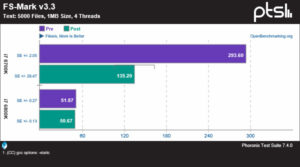

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Ainakin Hacker News kommenttiosiossa oli melkoisesti keskustelua siitä että noi tulokset on jollain tavalla väärin.

Siis että joku aivan muu asia on nyt mennyt pieleen ton keississä.

Supermicron päivitysmatriisi, pahasti näyttää olevan kesken:

Security Vulnerabilities Regarding Side Channel Speculative Execution and Indirect Branch Prediction Information Disclosure (CVE-2017-5715, CVE-2017-5753, CVE-2017-5754)

Esim. juuri tuolla välillä puhelin tajunnut, että akku on liian huonossa kunnossa, ja puolittanut kellotaajuutensa 😉

No seiskassa tuota ei kaivata, mutta miten noissa uudemmissa toimii niin en itse tiedä.

Acer: Meltdown and Spectre security vulnerabilities

Eikös seiskassa ollut vastaavasti Security Essentials oletuksena vai pitikö se hakea erikseen?

Ipadillä säätäessä ei ole tullut vastaan yllättäviä hidastumisia vaikka uusin päivitys sisällä, joten hieman erikoiselta tuo yllämainittu testi vaikuttaa. Samaa rautaa puhelimissa ja pädeissä on pohjimmiltaan, ehkä eroja suoritinyksiköiden määrissä.

Erikseen. Palomuuriin on kyllä integroitu se tietoturvamussutusohjelma :), mutta se ei sisällä virustutkaa ellei sitä asenna.

Nyt kun katsoin, itseasiassa se mussutin on tuossa vanhassa Windows Defenderissä, mutta sen saa pois päältä eikä sisällä mitään antivirusta.

Kyllä onnistuu.

Turn On or Off Windows Defender in Windows 10

Alla olevassa linkissä W7:n Security Essentials vs. W10:n Windows Defender.

A worthy upgrade: Next-gen security on Windows 10 proves resilient against ransomware outbreaks in 2017

Inteliltä "virallisia" benchmarkkeja

https://newsroom.intel.com/wp-content/uploads/sites/11/2018/01/Blog-Benchmark-Table.pdf

Benchmarktieto kuvamuodossa:

Siis aktivoiko Windowsin Meltdown pätsi sen Kernel page-table isolation (KPTI) featuren myös AMD:n prossuilla?

Lahja joka vain jatkaa antamistaan? 😀

Onneksi on AMD:n prosessori :p

Missasinko jotain, vai oliko tuossa jotain muuta kuin Meltdownin PoC Windowsilla?

Kukaan käyttäjä monitoroinut cpu usagea peleissä tai ohjelmissa? Palvelimillahan nimenomaan cpu usage oli se mikä kyykkää pahasti. Suorituskyky ei niinkään työpöydällä laske niin helposti ellei cpu usaget ole jo valmiiksi katossa.

Herää myös kysymys, että miksi se NAS pitää välttämättä päivittää?

Niin kauan kuin se NAS:n käyttöjärjestelmä ei aja mitään netistä ladattua koodia / syötettä, niin tietoturvariski on aika pieni. Ja jos NAS on NAS, eikä mikään kotipalvelin, niin eihän se sieltä netistä mitään javascriptejä lataile ajettavaksi.

En lukenut jokaista twiittiä, mutta yhdestä vastauksesta päättelen, että windows ei ole patchatty tuossa. Ei hätää siis.

Tämmöseen törmäsin: https://melv1n.com/iphone-performance-benchmarks-after-spectre-update/

Eihän se voi kun AMD prossussa on sitävastaava systeemi vakiona aina käytössä ts ei ole mitään aktivoitavaa kun se on jo käytössä ja on aina ollut käytössä.

Asentelin iP7 plussaan iOS 11.2.2:n ja en huomaa mitään eroa edelliseen. Että perstuntuma sanoo, että melv1n.com voi tunkea benchmarkinsa takaluukkuunsa.

Ajoin tosin itse benchmarkmielessä vain futuremarkin 3DMark sling shotin.

Voihan se olla, että paperilla pudotus on paha, mutta ei se ainakaan omassa luurissa tunnu.

EDIT: Ja toki tuo tehtiin iP6:lla

Noista tuloksista on muuallakin mainittu että olisi päin metsää.

Tässä testit omasta luurista ennen ja jälkeen. Kuten kuvasta näkyy, suorituskykyero pieni.

Iphone 6s

katso liitettä 70669

Mjoo vähä vaikutti isoilta noi vaikutukset. Ehkei sittenkään..?

Todettu huuhaaksi laajasti, todellisuudessa suorituskyky varsinkin uudemmilla puhelimilla hieman kasvoi.

AMD haavoittuvuus:

Haavoittuvuus 002/2018: Haavoittuvuus AMD Secure Processor:in fTPM-toteutuksessa

Jos hyökkääjä pääsee fyysisesti koneeseen käsiksi ja/tai muuten ajamaan roottina koodia koneella niin se on game over oli tuollaista haavoittuvuutta tai ei.

Tämä oli myös erityisen hieno onnistuminen tietoturvassa:

F-Secure Press Room | Global

Fyysinen tietoturva on tärkeä mut Intel kyllä teki tässä hyökkääjän toimet erityisen helpoiksi, voi luoja 😀

Tämän on pakko olla suunnitelmallista, oli foliohattu päässä tai ei. Ei tuollaisia mokia voi vahingossa suunnitella, eihän?

Eikä käsittääkseni liity spectreen mitenkään?

Myös AMD on julkaisemassa mikrokoodipäivityksiä vaikka prosessoreiden piti olla "turvallisia" AMD Processor Security | AMD

Tuleekohan näistä mitään perf hittiä?

Missäs AMD on näin väittänyt?

Ei pitänyt Spectren osalta olla turvallisia, vaan variant 1:lle haavoittuvia ja variant 2:lle teoriassa haavoittuvia mutta käytännössä kukaan ei ollut (vielä) keksinyt miten. Mikrokoodipäivitys varmistaa että variant 2 muuttuu teoriassa haavoittuvasta haavoittumattomaksi

Ei liity. Tämä on ihan omansa reikä.

Ja samalla AMD tarjoaa bioseissa mahdollisuuden disabloida koko härpäke. /OT

Juuri näin. Meltdown ei koske AMD:tä ja spectret koskee hyvin vähän. Eli hyväksikäytöt lähes mahdottomia. Silti kannattaa korjata se edes teoreettisesti ongelmia aiheuttava virhe. Muistaakseni AMD jossain mainitsi ettei tuo korjaus vaikuttaisi nopeuteen mitenkään.

Protecting our Google Cloud customers from new vulnerabilities without impacting performance

Kukaan ei ole huomannut suorituskyvyssä eroja

Ei ainakaan tietääkseni.

Hmm, nyt kyllä kirjaimellisesti v****taa näin 6700k + win 10 -kokoonpanon omistajana. Ei voi intelistä muuta sanoa kuin että paskan myivät. Tuo jopa tiputus jopa 76% suorituskykyyn verrattaen 100% ennen päivitystä on kyllä järkyttävä. Ja kun itse laskeskelin tuossa vuosi sitten, että tällä koneella voisi mennä monta vuotta. No, nyt taisi tippua ainakin yksi vuosi pois käyttöiästä. Inteliin en kyllä koske seuraavan prossun osalta pitkällä tikullakaan, paras vain palata silloin vanhaan kunnon AMDhen…

Nyt kun näitä uutisia on tullut lisää taas niin pistetääs listaus:

KPTI arkistot – io-tech.fi

AMD päivitti tilannettaan Spectre-haavoittuvuuden osalta, päivitysten jako jo käynnissä – io-tech.fi

Intel julkaisi omat suorituskykytestinsä Spectre- ja Meltdown-päivitysten vaikutuksesta – io-tech.fi

Apple julkaisi Spectre-päivityksen iOS:lle ja macOS High Sierralle – io-tech.fi

https://www.io-tech.fi/uutinen/micr…wn-ja-spectre-paivitykset-amd-prosessoreille/

NVIDIA julkaisi uudet GeForce 390.65 -ajurit paikkaamaan Spectre-haavoittuvuutta – io-tech.fi

Intel kertoi edistymisestään Meltdown- ja Spectre-haavoittuvuuksien paikkaamisessa – io-tech.fi

https://www.io-tech.fi/uutinen/micr…dessa-meltdown-ja-spectre-paivityksen-kanssa/

https://www.io-tech.fi/uutinen/amd-…-koskien-meltdown-ja-spectre-tietoturvauhkia/

https://www.io-tech.fi/uutinen/prosessoreiden-tuoreet-haavoittuvuudet-julki-meltdown-ja-spectre/

https://www.io-tech.fi/uutinen/micr…prosessoreiden-tuoreeseen-tietoturva-aukkoon/

https://www.io-tech.fi/uutinen/intel-antoi-virallisen-lausunnon-prosessoreidensa-tietoturvauhasta/

https://www.io-tech.fi/uutinen/arm-…en-prosessoreiden-tuoretta-tietoturva-aukkoa/

https://www.io-tech.fi/uutinen/linus-torvalds-kommentoi-intelin-bugin-suorituskykyvaikutusta/

https://www.io-tech.fi/uutinen/inte…ikuttavia-kayttojarjestelmatason-paivityksen/

Suurimman osan kohdalla keskusteluketjuksi on valittu tämä yksi ja sama ketju, mutta muutamassa on oma ketjunsa.

Tällä IO techissäkin on tuop myyntipalsta. Pistä sinne myyntiin.

Jos meinaa käyttää konetta monta vuotta, niin siinä ajassa voi helposti paljastua noita pahempiakin reikiä.

Vaihda ssd hdd:ksi niin itnelin omien testien mukaan ihmeprosessorin respo nousee 79% to 101%seksi :sclap:

Tämä onkin erittäin hyvä suuntaus, että pidetään kaikki keskustelu pääsääntöisesti yhden säikeen alla.

Itse arvostaisin, jos tietäisi mihin kaikkiin uutisiin yksittäisen viestiketjun viestit on yhdistetty.

Tähän ketjuun on yhdistetty nämä uutiset:

AMD päivitti tilannettaan Spectre-haavoittuvuuden osalta, päivitysten jako jo käynnissä – io-tech.fi

Intel julkaisi omat suorituskykytestinsä Spectre- ja Meltdown-päivitysten vaikutuksesta – io-tech.fi

Apple julkaisi Spectre-päivityksen iOS:lle ja macOS High Sierralle – io-tech.fi

Intel kertoi edistymisestään Meltdown- ja Spectre-haavoittuvuuksien paikkaamisessa – io-tech.fi

AMD julkaisi oman tiedotteensa koskien Meltdown- ja Spectre-tietoturvauhkia – io-tech.fi

Microsoft julkaisi KPTI-päivityksen prosessoreiden tuoreeseen tietoturva-aukkoon – io-tech.fi

Intel antoi virallisen lausunnon prosessoreidensa tietoturvauhasta – io-tech.fi

ARM julkaisi tiedotteensa koskien prosessoreiden tuoretta tietoturva-aukkoa – io-tech.fi

https://www.io-tech.fi/uutinen/inte…ikuttavia-kayttojarjestelmatason-paivityksen/

Omat ketjunsa on näillä:

https://www.io-tech.fi/uutinen/micr…wn-ja-spectre-paivitykset-amd-prosessoreille/

https://www.io-tech.fi/uutinen/nvid…5-ajurit-paikkaamaan-spectre-haavoittuvuutta/

https://www.io-tech.fi/uutinen/micr…dessa-meltdown-ja-spectre-paivityksen-kanssa/

https://www.io-tech.fi/uutinen/prosessoreiden-tuoreet-haavoittuvuudet-julki-meltdown-ja-spectre/

https://www.io-tech.fi/uutinen/linus-torvalds-kommentoi-intelin-bugin-suorituskykyvaikutusta/

Ton listan pistäminen ekaan viestiin kruunaisi tämän ajatuksen, että keskustelu on yhdessä paikassa useamman uutisen kohdalla, varsinkin kun uutisten löytäminen BBS puolelta menee tämän päätöksen vuoksi hankalaksi. Mutta tehkää toki miten parhaaksi näette :kahvi:

Lisään ekaan viestiin, ei siitä haittaakaan ole.

Eli siis käytännössä CPU sukupolvi takapaikkia tehoissa ja pahimmissa tapauksissa useampi. Way to go Intel. Ryzen houkuttelee päivä päivältä enemmän. Jos Ryzen 2 takaa nykyisin hasswell tason yhden säikeen tehon kelloineen päivineen niin menee varmaan nää intelin rojut vaihtoon. No eipä sillä vaikka vähän jäisikin yhden säikeen tehoista, nykypelit kun tuntuvat hyödyntävän enemmän kuin 4 säiettä muutenkin aika hyvin ja ero 4 coren ja 8 coren prossujen välillä vain kasvaa mitä uudempia pelit ovat.

Muutaman kysymyksen haluaisin kysyä:

1. jos on windowsin päivitys intel-koneessa niin uskaltaako normi asioita tehdä verkossa kuten verkkopankki, OneDrive etc.?

2. Tuleeko tälläiselle 2 vuotta vanhalle acer-koneelle bios-päivitystä? jos ei tule niin pitääkö tämä heittää vatukkoon?

3. Onko mitään tietoa liikkunut että onkohan cannon lake:een korjattu ongelmat?

1. Eiköhän, ongelma on ollut olemassa kai pari kymmentä vuotta jo

2. En tiedä, mutta tuskin (kts. kohta 1)

3. 99.999…% varmuudella ei, paitsi samoilla mikrokoodi- ja softapäivityksillä kuin nykyisetkin on paikattu

Kiitos vastauksesta, nyt voi jo vähän hengittää, taitaa vaihtua vaan seuraavan koneen prossuvalmistaja…

Moniin vanhempiin järjestelmiin ei tule tämän korjaavaa BIOS päivitystä joten saatiin nyt näppärästi lisää kauppaa aikaiseksi?