AMD julkaisi oman tiedotteensa koskien Meltdown- ja Spectre-tietoturvauhkia

Kahdesta paljastuneesta haavoittuvuudesta vain Spectre koskee AMD:n prosessoreita.

AMD on julkaissut oman tiedotteensa koskien prosessoreiden tuoreita tietoturvaongelmia. Yhtiön prosessorit eivät kärsi vain Inteliä ja ARMia koskevasta Meltdownista, mutta Spectre tekee myös AMD:n prosessorit haavoittuviksi.

AMD:n tiedotteen mukaan tietoturva on yhtiölle prioriteetti ja sen tietoturvasta vastaavat arkkitehdit seuraavat koko ekosysteemiä uusien haavoittuvuuksien varalta. AMD muistuttaa lisäksi, että vaikka osa haavoittuvuuksista koskee myös sen prosessoreita, ne on tuotu esiin ammattilaisten toimesta laboratorio-olosuhteissa eikä hyökkäyksiä ole toistaiseksi nähty julkisuudessa.

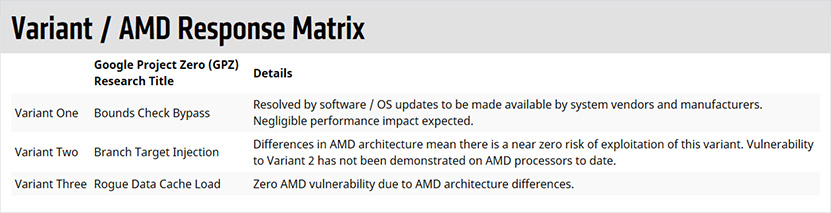

Kolmesta havaitusta ongelmasta kaksi koskee Spectreä ja siten myös AMD:n prosessoreita. Yhtiön mukaan ensimmäinen hyökkäysvariantti on korjattavissa ohjelmisto- ja käyttöjärjestelmäpäivityksillä ilman merkittävää suorituskykyhävikkiä. Toista hyökkäysvarianteista AMD kuvailee lähes mahdottomaksi toteuttaa yhtiön prosessoreilla eikä siihen ole kyenneet toistaiseksi edes asiaa tutkineet tietoturva-asiantuntijat. Kolmas hyökkäysvariantti koskee vain Intelin ja ARMin Meltdown-haavoittuvuutta.

AMD:n tiedotteessa kehutaan, miten nyt paljastuneet hyökkäysmetodit ovat todistaneet koko alan yhteistyön toimivan hyvin ja että täydellinen turvallisuus on jatkossakin vaikeasti tavoiteltava unelma.

Lähde: AMD

AMD julkaisi oman tiedotteensa koskien Meltdown- ja Spectre-tietoturvauhkia

Kahdesta paljastuneesta haavoittuvuudesta vain Spectre koskee AMD:n prosessoreita.

Prosessoreiden tuoreet haavoittuvuudet julki: Meltdown ja Spectre

Tietoturvatutkijat ovat löytäneet moderneista prosessoreista kaksi haavoittuvuutta, joiden avulla on mahdollista lukea muistista arkaluontoista dataa, kuten salasanoja tai muita ohjelmissa auki olevia tietoja.

Meltdown koskee ainoastaan Intelin prosessoreita ja se on mahdollista paikata ohjelmallisesti Linux-, Windows- ja OS X -käyttöjärjestelmissä. Kyseessä on aiemmin io-techissä uutisoitu bugi, joka korjataan ottamalla käyttöjärjestelmän kernelissä käyttöön Kernel Page Table Isolation -ominaisuus eli KPTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Intel painottaa, että kyseessä ei ole suunnitteluvirhe (errata), vaan prosessorit toimivat spesifikaatioiden mukaisesti.

Every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 (except Intel Itanium and Intel Atom before 2013).

Spectre on haavoittuvuuksista vakavampi ja se on läsnä käytännössä kaikissa laitteissa älypuhelimista pilvipalvelimiin. Haavoittuvuus on todettu Intelin, AMD:n ja ARM:n prosessoreissa. Spectre rikkoo eri sovellusten välisen eristyksen ja antaa hyökkääjälle mahdollisuuden huijata ohjelmat vuotamaan salaisuutensa riippumatta siitä, miten hyvin ne on koodattu. Spectreä on vaikeampi hyödyntää kuin Meltdownia ja samaan aikaan nykyisillä prosessoreilla sitä vaikeampi paikata ohjelmallisesti tai jopa mahdoton korjata kokonaan.

Almost every system is affected by Spectre: Desktops, Laptops, Cloud Servers, as well as Smartphones. More specifically, all modern processors capable of keeping many instructions in flight are potentially vulnerable.

Hyökkäysvariantteja on kolme kappaletta:

- Variant 1: bounds check bypass (CVE-2017-5753)

- Variant 2: branch target injection (CVE-2017-5715)

- Variant 3: rogue data cache load (CVE-2017-5754)

Näistä variantit 1 ja 2 liittyvät Spectreen ja variantti 3 on Meltdown.

Päivitys:

Aiemmista tiedoista poiketen Meltdown- eli variantti 3 koskee Intelin lisäksi myös osaa ARM:n ytimistä. Asia selviää ARM:n julkaisemasta tiedotteesta, jonka mukaan variantti 3 koskee yhtiön Cortex-A75-ydintä. Lisäksi ARM:n mukaan on olemassa variantti 3:een liittyvä neljäskin hyökkäystapa, joka koskee sen Cortex-A15-, A57- ja A72-ytimiä.

Lue lisää: Spectreattack.com, Meltdownattack.com

Lähde: Google Security Blog

Prosessoreiden tuoreet haavoittuvuudet julki: Meltdown ja Spectre

Tietoturvatutkijat ovat löytäneet moderneista prosessoreista kaksi haavoittuvuutta, joiden avulla on mahdollista lukea muistista arkaluontoista dataa, kuten salasanoja tai muita ohjelmissa auki olevia tietoja.

Microsoft julkaisi KPTI-päivityksen prosessoreiden tuoreeseen tietoturva-aukkoon

Microsoft julkaisi Windows-päivityksen PTI-ongelmaan poikkeuksellisesti heti, eikä seuraavan Patch Tuesdayn yhteydessä.

Alun perin Intelin prosessoreista paljastunut tietoturva-aukko on pitänyt myös io-techin kiireellisenä tänään, kun yritys toisensa jälkeen on kommentoinut asiaa tavalla tai toisella. Sittemmin on paljastunut, että ongelma koskee jollain tasolla myös muita prosessorivalmistajia.

Microsoft on kertonut päätyneensä poikkeukselliseen ratkaisuun ja julkaissut päivityksen Windows-käyttäjille jo nyt, kun yleensä se julkaisee päivityksiä vain Patch Tuesday -päivinä. Lisäksi yhtiöllä on parhaillaan käynnissä pilvipalveluidensa päivitys ongelman paikkaamiseksi.

We’re aware of this industry-wide issue and have been working closely with chip manufacturers to develop and test mitigations to protect our customers. We are in the process of deploying mitigations to cloud services and have also released security updates to protect Windows customers against vulnerabilities affecting supported hardware chips from Intel, ARM, and AMD. We have not received any information to indicate that these vulnerabilities had been used to attack our customers.

Huolimatta Microsoftin lausunnosta ainakaan allekirjoittaneen Windows 10 ei löytänyt vielä uusia päivityksiä.

Päivitys:

Microsoftin päivitys ongelmaan on nimeltään KB4056892 ja se on nyt ladattavissa joko Windows Updatesta tai manuaalisesti Microsoft Update Catalogista.

Lähde: The Verge

Microsoft julkaisi KPTI-päivityksen prosessoreiden tuoreeseen tietoturva-aukkoon

Microsoft julkaisi Windows-päivityksen PTI-ongelmaan poikkeuksellisesti heti, eikä seuraavan Patch Tuesdayn yhteydessä.

Intel antoi virallisen lausunnon prosessoreidensa tietoturvauhasta

Intelin PR-osaston muotoilemassa lausunnossa kumotaan väitteet, että Intel olisi ainoa yritys, jota haavoittuvuudet koskisi ja syytetään mediaa virheellisestä raportoinnista.

Intel toteaa lausunnossa, ettei se usko, että haavoittuvuuksien avulla pystyttäisiin korruptoimaan, muokkaamaan tai poistamaan tietoja. Haavoittuvuudessa on kuitenkin kyse kernelimuisti lukemisesta, josta ei mainita tiedotteessa sanallakaan.

Alun perin Intel ja joukko muita yrityksia, joita haavoittuvuudet koskevat, olivat aikeissa kertoa yksityiskohdista tarkemmin ensi viikolla, mutta Intel päätti aikaistaa omaa lausuntoaan pika-aikataululla johtuen sen mukaan virheellisistä kirjoituksista mediassa.

Lausunnon lopuksi Intel toteaa, että se uskoo tuotteidensa olevan maailman turvallisimpia ja partnereidensa tuella nykyiset ratkaisut tähän ongelmaan tarjoavat parhaan mahdollisen turvan yrityksen asiakkaille.

Intelin osakekurssi ehti laskea päivän aikana noin -6,5 %, mutta tiedotteen julkaisun jälkeen kurssi nousi välittömästi parilla prosentilla.

Lähde: Intel

Intel antoi virallisen lausunnon prosessoreidensa tietoturvauhasta

Intelin PR-osaston muotoilemassa lausunnossa kumotaan väitteet, että Intel olisi ainoa yritys, jota haavoittuvuudet koskisi ja syytetään mediaa virheellisestä raportoinnista.

ARM julkaisi tiedotteensa koskien prosessoreiden tuoretta tietoturva-aukkoa

Yhtiön mukaan osa sen Cortex-A-sarjan prosessoriytimistä kärsii samoista ongelmista kuin Intelin prosessorit.

Alun perin Intelin prosessoreista paljastunut tietoturvaongelma koskee jollain tasolla myös muita valmistajia. Tuoreen lausuntonsa kautta ARM on kertonut, että osa sen prosessoreista kärsii samasta ongelmasta.

ARM:n mukaan se on työskennellyt sekä AMD:n että Intelin kanssa korjatakseen tuoreen tietoturvaongelman. Yhtiön mukaan osa sen Cortex-A-sarjan prosessoreista kärsii samasta ongelmasta, mutta yhtiö painottaa myös, ettei samaa ongelmaa löydy sen Cortex-M-sarjan ytimistä.

Arm (has) been working together with Intel and AMD to address a side-channel analysis method which exploits speculative execution techniques used in certain high-end processors, including some of our Cortex-A processors. This method requires malware running locally and could result in data being accessed from privileged memory. Please note that our Cortex-M processors, which are pervasive in low-power, connected IoT devices, are not impacted.

We are encouraging our silicon partners to implement the software mitigations developed if their chips are impacted.

Päivitys:

ARM on julkaissut sivuillaan taulukon, jossa se erittelee tunnetut hyökkäysvariantit 1, 2 ja 3 sekä viimeiseen liittyvän variantti 3a:n. Aiemmista tiedoista poiketen Meltdown- eli variantti 3 koskee Intelin lisäksi myös ARM:n Cortex-A75-ydintä. Variantti 3a koskee yhtiön Cortex-A15-, A57- ja A72-ytimiä.

Lähde: Axios

ARM julkaisi tiedotteensa koskien prosessoreiden tuoretta tietoturva-aukkoa

Yhtiön mukaan osa sen Cortex-A-sarjan prosessoriytimistä kärsii samoista ongelmista kuin Intelin prosessorit.

AMD:n Adrenalin Edition -ajureissa DirectX 9 -pelejä rikkova bugi, korjaus luvassa lähiaikoina

AMD:n ajureista löytynyt ongelma rikkoo muun muassa SAGE-pelimoottoriin perustuvia RTS-pelejä.

AMD:n tuoreimmista Radeon Software Adrenalin Edition -ajureista on löytynyt vanhempia DX9-pelejä rikkova bugi. Bugi on olemassa sekä 17.12.2- että 17.12.1-ajureilla.

AMD:n keskustelualueelle on raportoitu bugista, joka rikkoo useita DirectX 9 -aikakauden pelejä täysin. Vaikka ongelma koskee molempia Adrenalin Edition -julkaisuja, joidenkin raporttien mukaan ongelmat eivät esiinny yhtä laajasti 17.12.1-ajureilla. Ainut oikea korjaus on kuitenkin tässä vaiheessa siirtyä takaisin vanhempiin Crimson ReLive Edition -ajureihin. Ongelmia on havaittu ainakin SAGE-pelimoottoriin perustuvilla peleillä (mm. Command & Conquer 3, Command & Conquer: Red Alert 3 ja Lord of the Rings: Battle of Middle-Earth) sekä Witcher 1:ssä.

Happy 2018 everyone!! I am seeing some stories pop up about AMD not supporting some old games. That is absolutely not true, we are identifying the bug and working on a fix asap. C&C, Witcher, BfME, etc will be working again.

— Terry Makedon (@CatalystMaker) January 2, 2018

Keskusteluun osallistui myös AMD:n tekniseen tukeen erikoistunut insinööri Ray M, joka kommentoi pelien olevan niin vanhoja, että niihin tuskin tullaan julkaisemaan korjauksia. Kommentti sai useat sivustot uutisoimaan, ettei AMD tulisi korjaamaan ajureiden joitain DirectX 9 -pelejä koskevia ongelmia lainkaan. Terry Makedon kuitenkin vahvisti Twitterissä hieman myöhemmin, että yhtiö työskentelee jo ongelman korjauksen parissa ja se tullaan julkaisemaan lähiaikoina Hotfix-ajurina.

Lähde: AMD Community

AMD:n Adrenalin Edition -ajureissa DirectX 9 -pelejä rikkova bugi, korjaus luvassa lähiaikoina

AMD:n ajureista löytynyt ongelma rikkoo muun muassa SAGE-pelimoottoriin perustuvia RTS-pelejä.

Linus Torvalds kommentoi Intelin bugin suorituskykyvaikutusta

Intelin prosessoreissa havaitusta bugista on uutisoitu näyttävästi, vaikka sen vaikutus peruskuluttajiin tulee todennäköisesti olemaan pieni tai olematon. Datakeskuksissa, pilvipalveluissa, virtualisoinnissa ja raskaissa I/O-tehtävissä saatetaan kuitenkin nähdä merkittävä pudotus suorituskykyyn.

Linux-käyttöjärjestelmän kehityksestä vastaava Linus Torvalds kirjoitti eilen Linux-kernelin kehittäjien mailiketjuun, että bugin korjaamiseksi Kernel Page Table Isolation- eli PTI-ominaisuuden käyttöönottamisen odotetaan yleisesti vaikuttavan suorituskykyyn noin 5 %.

Torvalds lisää, että vaikutus on kuitenkin täysin riippuvainen siitä, mitä järjestelmällä tehdään. Joihinkin työkuormiin PTI:llä ei ole miltei lainkaan vaikutusta, mutta esimerkiksi suurella määrällä pieniä järjestelmäkutsuja saatetaan nähdä jopa kaksinumeroisia hidastuksia.

Suorituskykyyn tulee vaikuttamaan merkittävästi myös laitteisto. Vanhemmilla Intelin prosessoreilla PTI:n käytön vaikutus suorituskykyyn tulee olemaan suurempi kun uudemmilla prosessoreilla, joissa on käytössä PCID- eli Process-Context Identifiers -ominaisuus. PCID lanseerattiin vuonna 2010 Intelin Westmere-arkkitehtuurin yhteydessä. Torvalds kuitenkin arvelee, etteivät jotkut backporttaukset tule hyödyntämään PCID:tä uudemmillakaan prosessoreilla.

Intelin prosessoreissa havaittua bugia ei löydy AMD:n prosessoreista. Tarkemmat yksityiskohdat bugista ovat vielä toistaiseksi salassapitovelvollisuuden alaisena, mutta virallista tietoa aiheesta odotetaan lähiaikoina.

Linus Torvalds kommentoi Intelin bugin suorituskykyvaikutusta

Intelin prosessoreissa havaitusta bugista on uutisoitu näyttävästi, vaikka sen vaikutus peruskuluttajiin tulee todennäköisesti olemaan pieni tai olematon. Datakeskuksissa, pilvipalveluissa, virtualisoinnissa ja raskaissa I/O-tehtävissä saatetaan kuitenkin nähdä merkittävä pudotus suorituskykyyn.

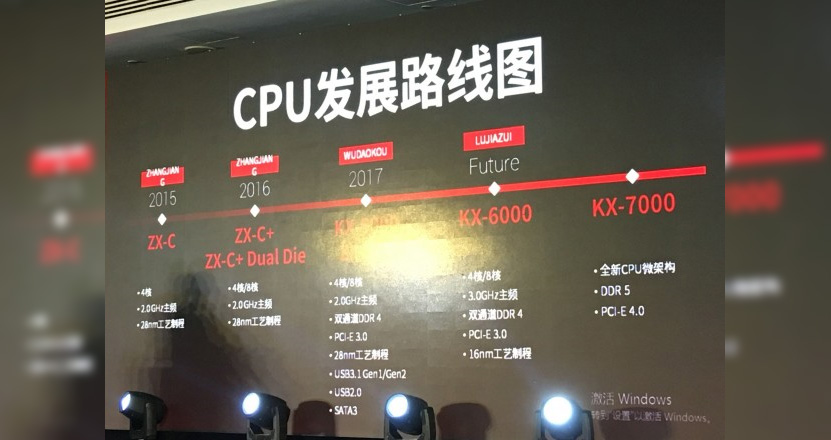

VIA ja Zhaoxin aikovat haastaa Intelin ja AMD:n x86-prosessorit

VIA:n ja Zhaoxinin tänä vuonna julkaistavan KX-6000:n uskotaan haastavan suorituskyvyssä Intelin Gemini Lake -prosessorit.

VIA lienee edelleen kaikille tuttu merkki, vaikka yhtiön piirisarjoista ja merkittävistä prosessoreista on vierähtänyt pieni iäisyys. Yhtiö ei ole kuitenkaan pyöritellyt peukaloitaan x86-lisenssinsä ympärillä, vaan on kehittänyt yhdessä Shanghain kuntahallituksen perustaman Zhaoxin Semiconductorin kanssa useammankin ZX-sarjan prosessoriytimen paikallisille markkinoille.

VIAn ja Zhaoxinin yhteistyön hedelmänä syntynyt ZX-prosessorisarja sai virallisen kasteensa vuonna 2013. Sarjaan kuuluu tällä hetkellä ZX-A-, ZX-B-, ZX-C- sekä viime vuonna julkaistut ZX-D ja KX-5000. Aivan vuoden lopussa julkaistu KX-5000 tukee jo kaikin puolin moderneja liitäntästandardeja, mutta vanhentunut prosessi on pitänyt sen kellotaajuudet maltillisesti 2 GHz:n tuntumassa. KX-5000:ssa on käytössä parhaimmillaan kahdeksan prosessoriydintä.

Tänä vuonna yhteenliittymä aikoo julkaista KX-6000:n, joka päivittää valmistusprosessin 16 nanometriin ja sen myötä mahdollistaa noin 3 GHz:n kellotaajuudet. Prosessorin uskotaan olevan suorituskyvyltään varteenotettava ja edullisempi vaihtoehto Intelin Gemini Lake -perheen prosessoreille.

Pidemmälle tulevaisuudessa yhtiön suunnitelmissa on KX-7000, joka tulee perustumaan täysin uuteen prosessoriarkkitehtuuriin. Prosessori tulee tukemaan DDR5-muisteja ja PCI-Express 4.0 -liitäntöjä, mutta sen tarkka aikataulu on edelleen hyvin avoin. Overclock3D:n mukaan KX-7000:n on väitetty haastavan suorituskyvyssä AMD:n prosessorit, mutta ottaen huomioon AMD:n laajan prosessoritarjonnan on kommentista vaikeaa saada kunnollista otetta. Onko suorituskyvyn tarkoitus kilpailla Zenin, sen jatkokehitelmien vai kenties konsolipuolella edelleen käytössä olevien Jaguar-ydinten kanssa? Toistaiseksi on myös epäselvää onko yhteenliittymällä mitään aikeita tuoda prosessoreita myyntiin Kiinan ulkopuolella.

Lähde: Overclock3D

VIA ja Zhaoxin aikovat haastaa Intelin ja AMD:n x86-prosessorit

VIA:n ja Zhaoxinin tänä vuonna julkaistavan KX-6000:n uskotaan haastavan suorituskyvyssä Intelin Gemini Lake -prosessorit.

Intelin prosessoreista löytynyt bugi vaatii suorituskykyyn vaikuttavan käyttöjärjestelmätason päivityksen

Intelin prosessoreista löytynyt bugi liittyy virtuaalimuistin käsittelyyn ja mahdollistaa kernelimuistin tietojen vuotamisen.

Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

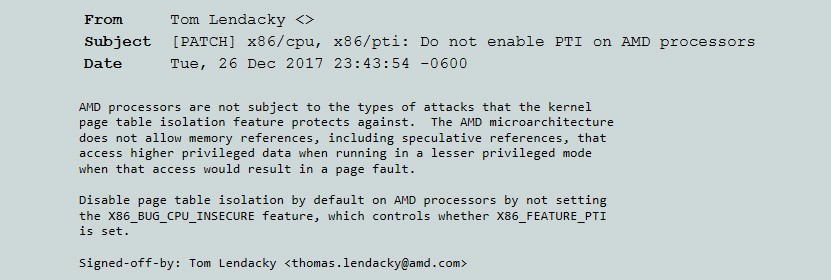

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

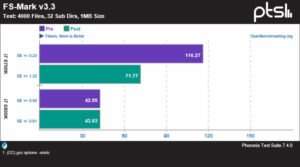

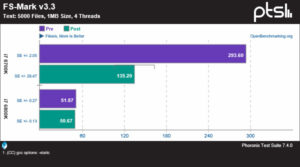

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Intelin prosessoreista löytynyt bugi vaatii suorituskykyyn vaikuttavan käyttöjärjestelmätason päivityksen

Intelin prosessoreista löytynyt bugi liittyy virtuaalimuistin käsittelyyn ja mahdollistaa kernelimuistin tietojen vuotamisen.

Intel julkaisi Radeon RX Vegalla varustetun Core i7-8809G:n teknisiä tietoja

Intelin Core i7-8809G perustuu julkaistujen tietojen mukaan Coffee Laken sijasta edellisen Kaby Lake -sukupolven prosessoriin.

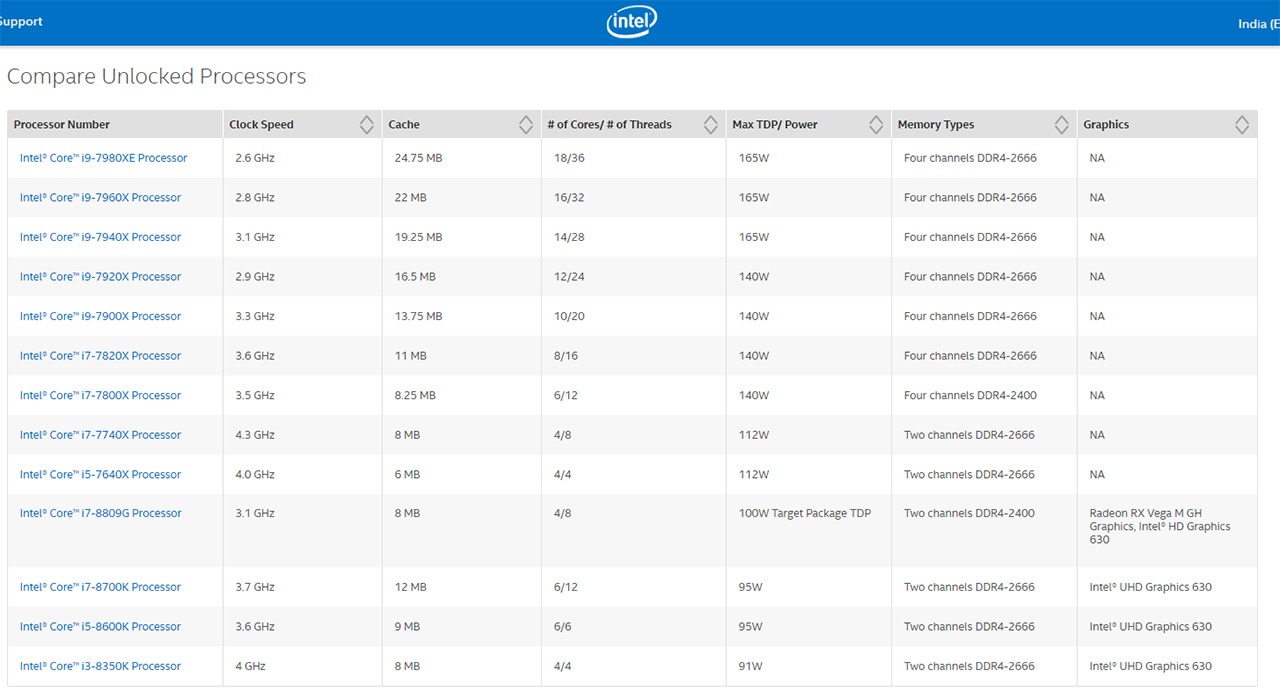

Intel valmistelee parhaillaan AMD:n Radeon-grafiikkapiirillä ja yhtiön omalla Core-prosessorilla varustetun MCM-prosessorin (Multi-Chip Module) julkaisua. Prosessorista ja samaan paketointiin liitetystä grafiikkapiiristä on saatu tipoittain tietoa niin virallisista kuin epävirallisistakin lähteistä, mutta kaikki tekniset tiedot eivät ole vielä tiedossa.

AnandTech on löytänyt Intelin Intian sivuilta kerroinlukottomien Intelin prosessoreiden vertailun, johon on mahtunut mukaan myös tuleva Core i7-8809G, eli edellä mainittu MCM-prosessori. Sivun mukaan neliytimisen, Hyper-threading-teknologiaa tukevan prosessorin peruskellotaajuus on 3,1 GHz ja sillä on käytössään 8 megatavua L3-tason välimuistia. Prosessorin muistiohjain tukee kahta muistikanavaa DDR4-2400-nopeudella.

AMD:n suunnittelema grafiikkapiiri on nimeltään Radeon RX Vega M GH Graphics, jonka lisäksi pakettiin kuuluu Intelin oma HD Graphics 630. Koko MCM-prosessorin eli prosessorin ja grafiikkapiirin TDP-arvo on yhteensä 100 wattia, mutta se on ilmeisesti konfiguroitavissa käyttäjän tarpeiden mukaan koska tiukan TDP:n sijasta Intel mainitsee erikseen sen olevan ”Target Package TDP”.

Prosessori perustuu ilmeisesti Kaby Lake -ytimeen, sillä sen grafiikkaohjain ja muistiohjain noudattavat Kaby Lake -prosessoreiden ominaisuuksia uudempien Coffee Lakejen sijasta. AnandTech tulkitsee listauksen merkitsevän myös, että prosessori tulisi saataville prosessorikantaan asennettavana versiona, eli käytännössä työpöytämallina, koska taulukossa on listattu vain työpöytäprosessoreita Core i7-8809G:n lisäksi. Allekirjoittanut pitää työpöytämallia kuitenkin erittäin epätodennäköisenä ainakin prosessorikantaan asennettuna versiona, sillä se vaatisi erikoisen kokonsa vuoksi täysin uuden prosessorikannan. Emolevylle juotettavat työpöytäversiot ovat sen sijaan hyvinkin mahdollisia.

Epävirallisten lähteiden mukaan MCM-prosessorin Radeon RX Vega -grafiikkapiirin rinnalla oleva HBM2-muisti on kooltaan 4 Gt ja se toimisi 800 MHz:n kellotaajuudella. Itse grafiikkapiiri tulee toimimaan tämänhetkisten vuotojen perusteella 1190 MHz:n kellotaajuudella ja joidenkin huhujen mukaan siinä olisi käytössä 24 Compute Unit -yksikköä eli 1536 stream-prosessoria. Lisäksi mediassa liikkuu huhuja Core i7-8705G- ja Core i7-8706G -malleista, joissa olisi käytössä karsittu Radeon Vega -grafiikkapiiri, mutta näitä on toistaiseksi mahdoton varmistaa suuntaan tai toiseen.

Intel on jo ehtinyt päivittää sivunsa ja poistanut tiedot sieltä.

Lähde: AnandTech

Intel julkaisi Radeon RX Vegalla varustetun Core i7-8809G:n teknisiä tietoja

Intelin Core i7-8809G perustuu julkaistujen tietojen mukaan Coffee Laken sijasta edellisen Kaby Lake -sukupolven prosessoriin.